Ngày 08 tháng 5 năm 2023Ravie Lakshmanan Gián điệp mạng / Đe dọa Intel

Diễn viên đe dọa liên kết với Pakistan bị nghi ngờ được gọi là Sao chép phụ đã được quan sát thấy tận dụng các chủ đề liên quan đến tổ chức nghiên cứu quân sự Ấn Độ như một phần của chiến dịch lừa đảo đang diễn ra.

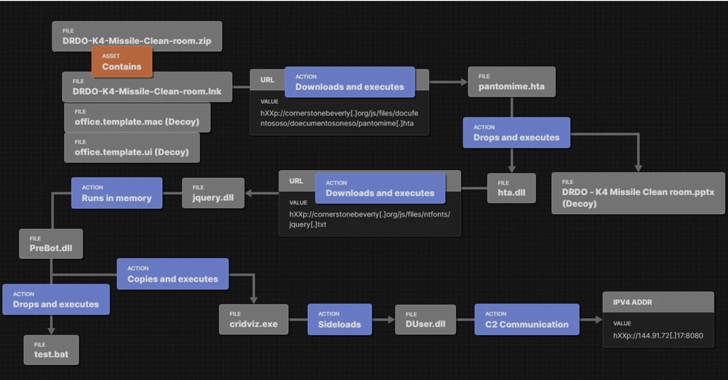

Trong một báo cáo mới, Fortinet FortiGuard Labs cho biết điều này liên quan đến việc sử dụng một kho lưu trữ ZIP thu hút liên quan đến Tổ chức Nghiên cứu và Phát triển Quốc phòng (DRDO) của Ấn Độ để cung cấp một tải trọng độc hại có khả năng thu thập thông tin nhạy cảm.

Nhóm gián điệp mạng, với hoạt động bắt đầu từ ít nhất là năm 2019, nhắm mục tiêu vào các thực thể phù hợp với lợi ích của chính phủ Pakistan. Nó được cho là chia sẻ các điểm trùng lặp với một nhóm hack người Pakistan khác có tên là Transparent Tribe.

Việc SideCopy sử dụng các mồi nhử liên quan đến DRDO để phát tán phần mềm độc hại trước đây đã bị Cyble và công ty an ninh mạng Trung Quốc QiAnXin cảnh báo vào tháng 3 năm 2023 và một lần nữa bởi Team Cymru vào tháng trước.

Thật thú vị, các chuỗi tấn công tương tự đã được quan sát để tải và thực thi Action RAT cũng như một trojan truy cập từ xa mã nguồn mở được gọi là AllaKore RAT.

Trình tự lây nhiễm mới nhất được Fortinet ghi lại cũng không khác, dẫn đến việc triển khai một chủng RAT không xác định có khả năng giao tiếp với một máy chủ từ xa và khởi chạy các tải trọng bổ sung.

Sự phát triển này là một dấu hiệu cho thấy SideCopy đã tiếp tục thực hiện các cuộc tấn công email lừa đảo trực tuyến sử dụng kỹ thuật xã hội liên quan đến lực lượng quốc phòng và chính phủ Ấn Độ dụ dỗ để thả một loạt phần mềm độc hại.

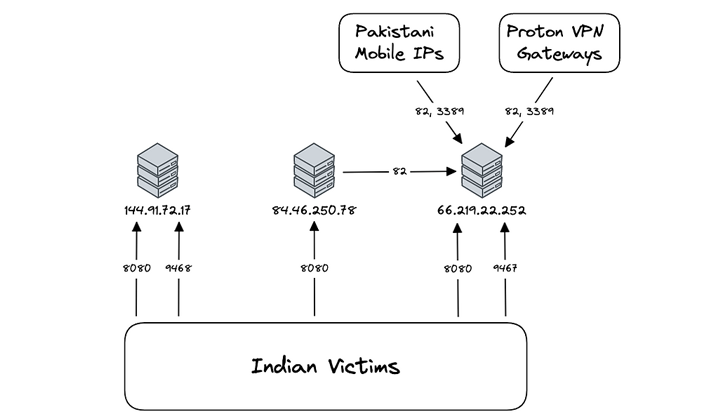

Phân tích sâu hơn về cơ sở hạ tầng chỉ huy và kiểm soát Action RAT (C2) của Team Cymru đã xác định các kết nối gửi đi từ một trong các địa chỉ ip của máy chủ C2 đến một địa chỉ khác 66.219.22[.]252, được định vị địa lý ở Pakistan.

Công ty an ninh mạng cũng cho biết họ đã quan sát thấy “các giao tiếp có nguồn gốc từ 17 IP riêng biệt được chỉ định cho các nhà cung cấp dịch vụ di động của Pakistan và bốn nút Proton VPN”, lưu ý các kết nối gửi đến địa chỉ IP từ các địa chỉ IP được chỉ định cho các ISP Ấn Độ.

Tổng cộng, có tới 18 nạn nhân riêng biệt ở Ấn Độ đã được phát hiện khi kết nối với máy chủ C2 được liên kết với Action RAT và 236 nạn nhân duy nhất, một lần nữa ở Ấn Độ, kết nối với máy chủ C2 được liên kết với AllaKore RAT.

Những phát hiện mới nhất cho thấy sự tin cậy đối với các liên kết của SideCopy tại Pakistan, chưa kể đến việc nhấn mạnh thực tế rằng chiến dịch đã thành công trong việc nhắm mục tiêu người dùng Ấn Độ.

“Cơ sở hạ tầng Action RAT, được kết nối với SideCopy, được quản lý bởi người dùng truy cập Internet từ Pakistan,” Team Cymru cho biết. “Hoạt động của nạn nhân có trước báo cáo công khai của chiến dịch này, trong một số trường hợp là vài tháng.”