Ngày 10 tháng 3 năm 2023Ravie Lakshmanan bảo mật điểm cuối / Hacking

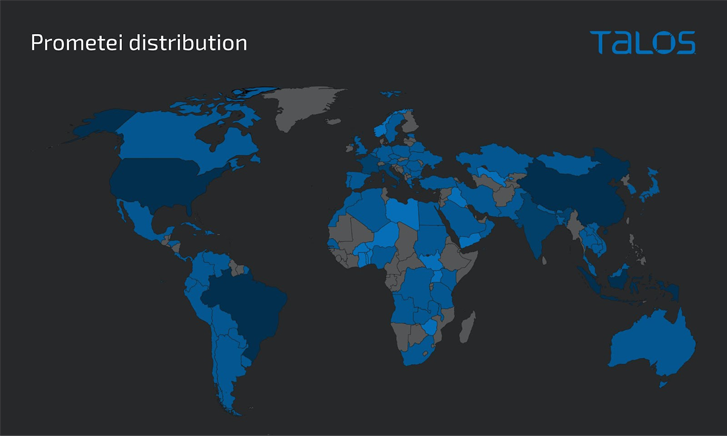

Phiên bản cập nhật của phần mềm độc hại botnet có tên Prometei đã lây nhiễm hơn 10.000 hệ thống trên toàn thế giới kể từ tháng 11 năm 2022.

Các bệnh nhiễm trùng đều bừa bãi về mặt địa lý và mang tính cơ hội, với phần lớn các nạn nhân được báo cáo ở Brazil, Indonesia và Thổ Nhĩ Kỳ.

Prometei, lần đầu tiên được phát hiện vào năm 2016, là một mạng botnet mô-đun có nhiều thành phần và một số phương pháp phổ biến, một số trong đó cũng bao gồm việc khai thác lỗ hổng ProxyLogon Microsoft Exchange Server.

Nó cũng đáng chú ý vì đã tránh tấn công Nga, cho thấy rằng các tác nhân đe dọa đằng sau hoạt động này có thể có trụ sở tại quốc gia này.

Động cơ của botnet đa nền tảng là tài chính, chủ yếu tận dụng nhóm máy chủ bị nhiễm để khai thác tiền điện tử và thu thập thông tin xác thực.

Biến thể mới nhất của Prometei (được gọi là v3) cải thiện các tính năng hiện có của nó để thách thức phân tích pháp y và tiếp tục khai thác quyền truy cập của nó trên các máy nạn nhân, Cisco Talos cho biết trong một báo cáo được chia sẻ với The Hacker News.

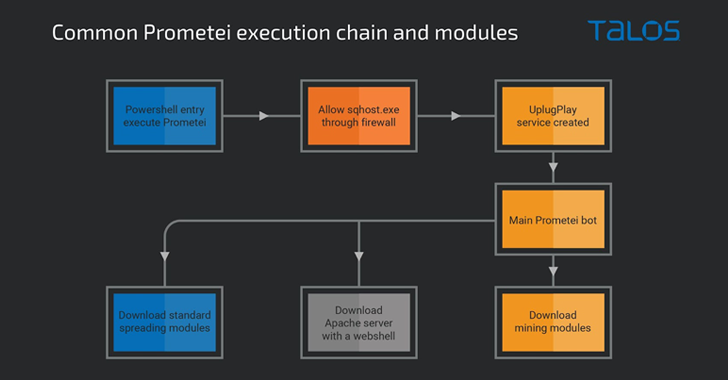

Trình tự tấn công diễn ra như sau: Sau khi giành được chỗ đứng thành công, lệnh PowerShell được thực thi để tải xuống tải trọng botnet từ một máy chủ từ xa. Sau đó, mô-đun chính của Prometei được sử dụng để truy xuất tải trọng khai thác tiền điện tử thực tế và các thành phần phụ trợ khác trên hệ thống.

Một số mô-đun hỗ trợ này hoạt động như các chương trình phát tán được thiết kế để phát tán phần mềm độc hại thông qua Giao thức Máy tính Từ xa (RDP), Secure Shell (SSH) và Khối Thông báo Máy chủ (SMB).

Prometei v3 cũng đáng chú ý khi sử dụng thuật toán tạo miền (DGA) để xây dựng cơ sở hạ tầng chỉ huy và kiểm soát (C2). Nó còn tích hợp thêm cơ chế tự cập nhật và một bộ lệnh mở rộng để thu thập dữ liệu nhạy cảm và chỉ huy máy chủ.

Cuối cùng nhưng không kém phần quan trọng, phần mềm độc hại triển khai một máy chủ web Apache đi kèm với trình bao web dựa trên PHP, có khả năng thực thi các lệnh được mã hóa Base64 và thực hiện tải lên tệp.

“Sự bổ sung gần đây của các khả năng mới [indicates] rằng các nhà khai thác Prometei đang liên tục cập nhật mạng botnet và thêm chức năng,” các nhà nghiên cứu của Talos, Andrew Windsor và Vanja Svajcer cho biết.