Những người đào tẩu Triều Tiên, các nhà báo đưa tin tức liên quan đến Triều Tiên và các thực thể ở hàn Quốc đang bị tấn công bởi mối đe dọa dai dẳng nâng cao do quốc gia bảo trợ (APT) như một phần của làn sóng tấn công giám sát có mục tiêu cao mới.

Công ty an ninh mạng Kaspersky của Nga quy các vụ xâm nhập là do một nhóm hacker Triều Tiên được theo dõi là ScarCruft, còn được gọi là APT37, Reaper Group, InkySquid và Ricochet Chollima.

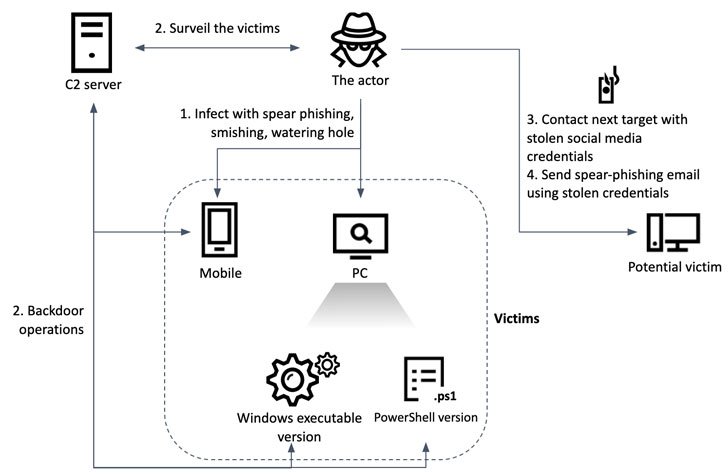

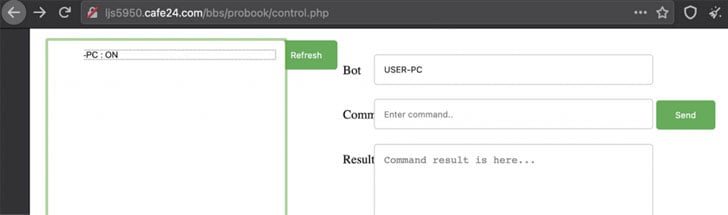

Nhóm nghiên cứu và phân tích toàn cầu (GReAT) của công ty cho biết trong một báo cáo mới được công bố hôm nay: “Kẻ này đã sử dụng ba loại phần mềm độc hại có chức năng tương tự: các phiên bản được triển khai trong PowerShell, tệp thực thi Windows và ứng dụng Android”. “Mặc dù dành cho các nền tảng khác nhau, chúng chia sẻ một sơ đồ lệnh và điều khiển tương tự nhau dựa trên giao tiếp HTTP. Do đó, những kẻ điều khiển phần mềm độc hại có thể kiểm soát toàn bộ họ phần mềm độc hại thông qua một bộ tập lệnh và tập lệnh điều khiển.”

Có khả năng hoạt động ít nhất kể từ năm 2012, ScarCruft được biết đến với việc nhắm mục tiêu vào các khu vực công và tư nhân ở Hàn Quốc với mục đích lấy cắp thông tin nhạy cảm được lưu trữ trong các hệ thống bị xâm nhập và trước đây đã được quan sát bằng cách sử dụng một cửa sau dựa trên Windows có tên là RokRAT.

Vectơ lây nhiễm ban đầu chính mà APT37 sử dụng là lừa đảo trực tuyến, trong đó tác nhân gửi email đến mục tiêu được vũ khí hóa bằng tài liệu độc hại. Vào tháng 8 năm 2021, kẻ đe dọa đã bị vạch mặt khi sử dụng hai lần khai thác trong trình duyệt web Internet Explorer để lây nhiễm cho nạn nhân bằng thiết bị cấy ghép tùy chỉnh được gọi là BLUELIGHT bằng cách dàn dựng một cuộc tấn công lỗ tưới chống lại một tờ báo điện tử của Hàn Quốc.

Vụ việc được Kaspersky điều tra vừa giống vừa khác ở một số khía cạnh. Nam diễn viên đã liên hệ với các cộng sự và người quen của nạn nhân bằng cách sử dụng thông tin đăng nhập tài khoản Facebook bị đánh cắp để thiết lập liên hệ ban đầu, chỉ để theo dõi nó bằng một email lừa đảo trực tuyến chứa một kho lưu trữ RAR được bảo vệ bằng mật khẩu bao gồm tài liệu Word. Tài liệu mồi nhử này tuyên bố là về “tình hình mới nhất của Triều Tiên và an ninh quốc gia của chúng tôi.”

Việc mở tài liệu Microsoft Office sẽ kích hoạt việc thực thi macro và giải mã tải trọng giai đoạn tiếp theo được nhúng trong tài liệu. Trọng tải, một Ứng dụng Visual Basic (VBA), chứa một mã shellcode, đến lượt nó, lấy từ máy chủ từ xa tải trọng ở giai đoạn cuối với các khả năng cửa hậu.

Các kỹ thuật bổ sung được GReAT phát hiện trên một trong những nạn nhân bị nhiễm cho thấy rằng sau khi vi phạm vào ngày 22 tháng 3 năm 2021, các nhà khai thác đã quản lý để thu thập ảnh chụp màn hình trong khoảng thời gian hai tháng từ tháng 8 đến tháng 9, trước khi triển khai phần mềm độc hại đầy đủ tính năng có tên Chinotto vào cuối Tháng 8 để kiểm soát thiết bị và trích xuất thông tin nhạy cảm tới máy chủ lệnh và kiểm soát (C2).

Hơn nữa, Chinotto còn đi kèm với biến thể Android của riêng mình để đạt được mục tiêu tương tự là theo dõi người dùng. Tệp APK độc hại, được gửi đến người nhận thông qua một cuộc tấn công tàn phá, nhắc người dùng cấp cho nó nhiều quyền trong giai đoạn cài đặt, cho phép ứng dụng tích hợp danh sách liên hệ, tin nhắn, nhật ký cuộc gọi, thông tin thiết bị, bản ghi âm và dữ liệu được lưu trữ trong các ứng dụng như Huawei Drive, Tencent WeChat (hay còn gọi là Weixin) và KakaoTalk.

Kaspersky cho biết họ đã làm việc với các nhóm ứng phó khẩn cấp của Hàn Quốc để phá hủy cơ sở hạ tầng tấn công của ScarCruft, thêm vào đó nó đã truy tìm nguồn gốc của Chinotto trong PoorWeb, một cửa hậu trước đây được nhóm APT sử dụng.

Các nhà nghiên cứu cho biết: “Nhiều nhà báo, những người đào tẩu và các nhà hoạt động nhân quyền là mục tiêu của các cuộc tấn công mạng tinh vi. “Không giống như các tập đoàn, các mục tiêu này thường không có đủ công cụ để bảo vệ và phản ứng lại các cuộc tấn công giám sát có kỹ năng cao.”

.