Ngày 23 tháng 3 năm 2023Ravie Lakshmanan An ninh cơ sở hạ tầng quan trọng

Các nhà cung cấp dịch vụ viễn thông ở Trung Đông là đối tượng của các cuộc tấn công mạng mới bắt đầu vào quý đầu tiên của năm 2023.

Nhóm xâm nhập được quy cho một diễn viên gián điệp mạng Trung Quốc có liên quan đến một chiến dịch kéo dài có tên Hoạt động tế bào mềm dựa trên sự chồng chéo của công cụ.

Các nhà nghiên cứu từ SentinelOne và QGroup cho biết trong một báo cáo kỹ thuật mới được chia sẻ với The Hacker News: “Giai đoạn tấn công ban đầu liên quan đến việc xâm nhập vào các máy chủ Microsoft Exchange kết nối Internet để triển khai các trình bao web được sử dụng để thực thi lệnh”.

“Khi đã thiết lập được chỗ đứng, những kẻ tấn công sẽ tiến hành nhiều hoạt động trinh sát, đánh cắp thông tin xác thực, di chuyển ngang và đánh cắp dữ liệu.”

Operation Soft Cell, theo Cybereason, đề cập đến các hoạt động độc hại do các tác nhân có liên quan đến Trung Quốc thực hiện nhắm vào các nhà cung cấp viễn thông ít nhất là từ năm 2012.

Tác nhân đe dọa Soft Cell, cũng được Microsoft theo dõi với tên Gallium, được biết là nhắm mục tiêu các dịch vụ truy cập internet chưa được vá lỗi và sử dụng các công cụ như Mimikatz để lấy thông tin đăng nhập cho phép di chuyển ngang qua các mạng được nhắm mục tiêu.

Cũng được tập thể đối thủ sử dụng là một cửa hậu “khó phát hiện” có tên mã là PingPull trong các cuộc tấn công gián điệp nhằm vào các công ty hoạt động ở Đông Nam Á, Châu Âu, Châu Phi và Trung Đông.

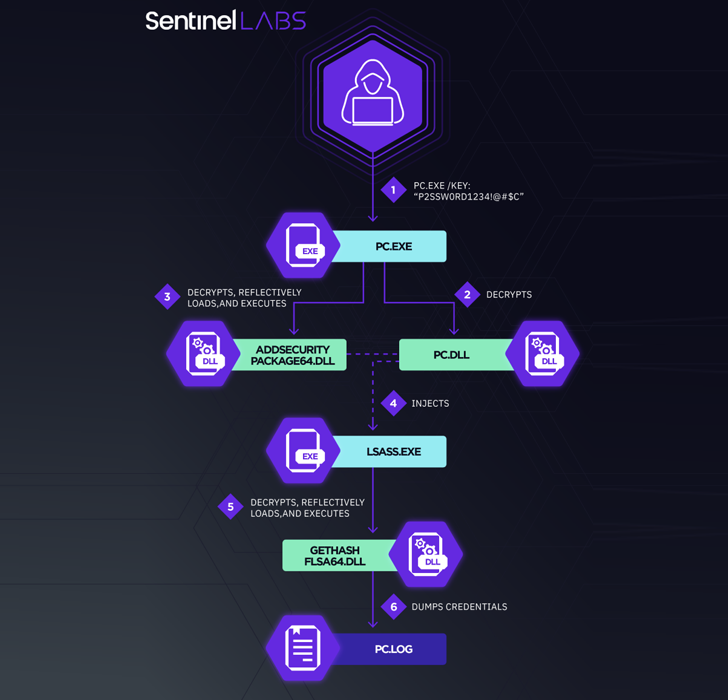

Trọng tâm của chiến dịch mới nhất là việc triển khai một biến thể tùy chỉnh của Mimikatz được gọi là mim221, gói này có các tính năng chống phát hiện mới.

Các nhà nghiên cứu cho biết: “Việc sử dụng các mô-đun có mục đích đặc biệt thực hiện một loạt các kỹ thuật tiên tiến cho thấy nỗ lực của các tác nhân đe dọa trong việc thúc đẩy bộ công cụ của nó hướng tới khả năng tàng hình tối đa”. .”

Các cuộc tấn công cuối cùng đã được chứng minh là không thành công, với các vi phạm được phát hiện và chặn trước khi bất kỳ bộ cấy nào có thể được triển khai trên các mạng mục tiêu.

Nghiên cứu trước đây về Gallium cho thấy những điểm tương đồng về mặt chiến thuật [PDF] với nhiều nhóm nhà nước quốc gia Trung Quốc như APT10 (còn gọi là Bronze Riverside, Kali hoặc Stone Panda), APT27 (còn gọi là Liên minh Đồng, Emissary Panda hoặc Lucky Mouse) và APT41 (còn gọi là Barium, Bronze Atlas hoặc Wicked Panda).

Điều này một lần nữa chỉ ra các dấu hiệu chia sẻ công cụ nguồn đóng giữa các tác nhân đe dọa do nhà nước Trung Quốc tài trợ, chưa kể đến khả năng một “quý tư kỹ thuật số” chịu trách nhiệm duy trì và phân phối bộ công cụ.

Những phát hiện này được đưa ra trong bối cảnh có nhiều tiết lộ rằng nhiều nhóm hack khác, bao gồm BackdoorDiplomacy và WIP26, đã nhắm đến các nhà cung cấp dịch vụ viễn thông ở khu vực Trung Đông.

Các nhà nghiên cứu kết luận: “Các tác nhân đe dọa gián điệp mạng Trung Quốc được biết là có lợi ích chiến lược ở Trung Đông”.

“Những tác nhân đe dọa này gần như chắc chắn sẽ tiếp tục khám phá và nâng cấp các công cụ của họ bằng các kỹ thuật mới để tránh bị phát hiện, bao gồm tích hợp và sửa đổi mã có sẵn công khai.”