Ngày 09 tháng 3 năm 2023Ravie LakshmananLinux / Bảo mật điểm cuối

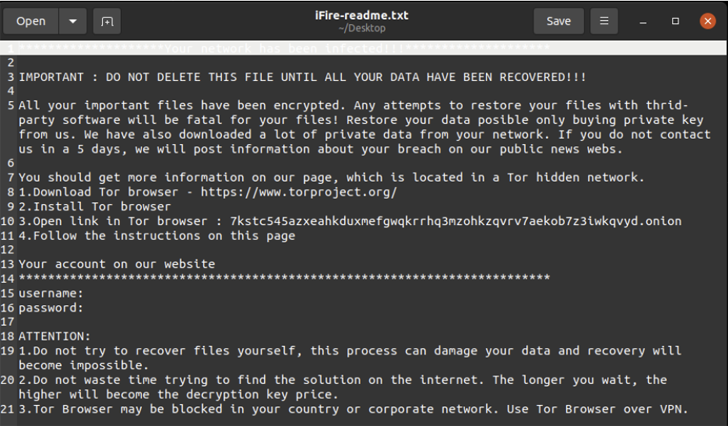

Một chủng ransomware dựa trên Windows được biết đến trước đây có tên là IceFire đã mở rộng trọng tâm nhắm mục tiêu vào các mạng doanh nghiệp Linux thuộc một số tổ chức lĩnh vực truyền thông và giải trí trên toàn thế giới.

Theo công ty an ninh mạng SentinelOne, các cuộc xâm nhập đòi hỏi phải khai thác lỗ hổng khử lưu huỳnh được tiết lộ gần đây trong phần mềm chia sẻ tệp IBM Aspera Faspex (CVE-2022-47986, điểm CVSS: 9,8).

Alex Delamotte, nhà nghiên cứu mối đe dọa cấp cao tại SentinelOne, cho biết trong một báo cáo được chia sẻ với The Hacker News: “Sự thay đổi chiến lược này là một động thái quan trọng giúp liên kết chúng với các nhóm ransomware khác cũng nhắm mục tiêu vào các hệ thống Linux”.

Phần lớn các cuộc tấn công mà SentinelOne quan sát được nhắm vào các công ty ở Thổ Nhĩ Kỳ, Iran, Pakistan và UAE, những quốc gia thường không bị các nhóm ransomware có tổ chức nhắm mục tiêu.

IceFire được phát hiện lần đầu tiên vào tháng 3 năm 2022 bởi MalwareHunterTeam, nhưng phải đến tháng 8 năm 2022, các nạn nhân mới được công khai thông qua trang web rò rỉ web đen của nó, theo GuidePoint Security, Malwarebytes và NCC Group.

Mã nhị phân ransomware nhắm mục tiêu Linux là tệp ELF 2,18 MB 64 bit được cài đặt trên máy chủ CentOS chạy phiên bản dễ bị tấn công của phần mềm máy chủ tệp IBM Aspera Faspex.

Nó cũng có khả năng tránh mã hóa một số đường dẫn nhất định để máy bị nhiễm tiếp tục hoạt động.

Delamotte cho biết: “So với Windows, Linux khó triển khai ransomware hơn – đặc biệt là trên quy mô lớn. “Nhiều hệ thống Linux là máy chủ: các vectơ lây nhiễm điển hình như lừa đảo hoặc tải xuống theo ổ đĩa kém hiệu quả hơn. Để khắc phục điều này, những kẻ tấn công chuyển sang khai thác các lỗ hổng ứng dụng.”

Sự phát triển diễn ra khi Fortinet FortiGuard Labs tiết lộ một chiến dịch ransomware lockbit mới sử dụng “thủ thuật lảng tránh” để tránh bị phát hiện thông qua các vùng chứa .IMG vượt qua các biện pháp bảo vệ Mark of The Web (MotW).