Ngày 19 tháng 4 năm 2023Ravie LakshmananChiến tranh mạng / Tấn công mạng

Các tin tặc ưu tú liên kết với cơ quan tình báo quân sự của Nga đã được liên kết với các chiến dịch lừa đảo số lượng lớn nhằm vào hàng trăm người dùng ở Ukraine để trích xuất thông tin tình báo và gây ảnh hưởng đến các cuộc thảo luận công khai liên quan đến chiến tranh.

Nhóm phân tích mối đe dọa của Google (TAG), đang theo dõi các hoạt động của tác nhân có tên FROZENLAKE, cho biết các cuộc tấn công tiếp tục “tập trung vào năm 2022 của nhóm nhắm vào người dùng webmail ở Đông Âu.”

Tác nhân mạng do nhà nước bảo trợ, còn được gọi là APT28, Fancy Bear, Forest Blizzard, Iron Twilight, Sednit và Sofacy, đều rất tích cực và thành thạo. Nó đã hoạt động ít nhất từ năm 2009, nhắm mục tiêu vào các phương tiện truyền thông, chính phủ và các tổ chức quân sự để làm gián điệp.

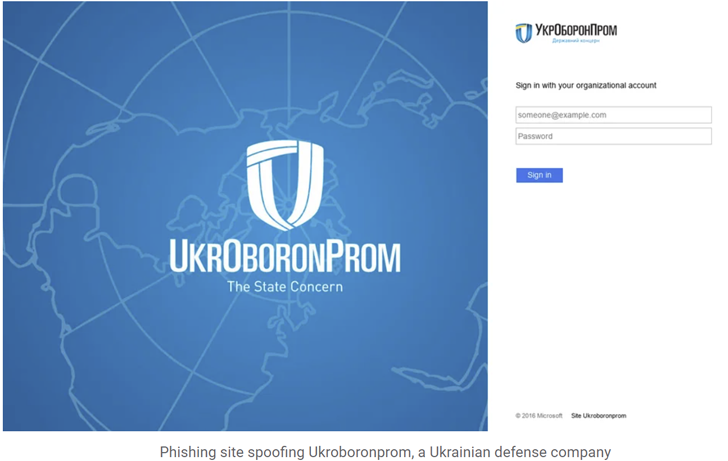

Nhóm xâm nhập mới nhất, bắt đầu vào đầu tháng 2 năm 2023, liên quan đến việc sử dụng các cuộc tấn công kịch bản chéo trang (XSS) được phản ánh trong các trang web khác nhau của chính phủ Ukraine để chuyển hướng người dùng đến các miền lừa đảo và lấy thông tin đăng nhập của họ.

Tiết lộ được đưa ra khi các cơ quan thực thi pháp luật và tình báo của Vương quốc Anh và Hoa Kỳ đưa ra cảnh báo tư vấn chung về các cuộc tấn công của APT28 khai thác một lỗ hổng cũ, đã biết trong các bộ định tuyến của Cisco để triển khai phần mềm độc hại có tên Jaguar Tooth.

FROZENLAKE không phải là diễn viên duy nhất tập trung vào Ukraine kể từ cuộc xâm lược quân sự của Nga vào đất nước này hơn một năm trước. Một nhóm đối thủ đáng chú ý khác là FROZENBARENTS – hay còn gọi là Sandworm, Seashell Blizzard (nhũ danh Iridium) hoặc Voodoo Bear – đã tham gia vào một nỗ lực lâu dài nhằm nhắm mục tiêu vào các tổ chức trực thuộc Caspian Pipeline Consortium (CPC) và các tổ chức ngành năng lượng khác ở Đông Âu.

Cả hai nhóm đều được quy cho Tổng cục Tình báo Chính (GRU), với APT28 gắn liền với đơn vị tình báo quân sự 26165 của Trung tâm Dịch vụ Đặc biệt (GTsSS) thứ 85. Mặt khác, Sandworm được cho là một phần của Đơn vị 74455 của GRU.

Chiến dịch thu thập thông tin xác thực đã nhắm mục tiêu vào nhân viên CPC bằng các liên kết lừa đảo được gửi qua SMS. Các cuộc tấn công chống lại các liên kết phân tán theo chiều dọc năng lượng tới các gói cập nhật Windows giả mạo cuối cùng đã thực hiện một trình đánh cắp thông tin có tên là Rhadamanthys để lấy cắp mật khẩu và cookie của trình duyệt.

FROZENBARENTS, được mệnh danh là “tác nhân mạng GRU linh hoạt nhất”, cũng đã được quan sát thấy đang phát động các cuộc tấn công lừa đảo thông tin xác thực nhắm vào ngành công nghiệp quốc phòng, quân đội và người dùng webmail Ukr.net của Ukraine bắt đầu vào đầu tháng 12 năm 2022.

Tác nhân đe dọa được cho là đã tạo thêm các nhân vật trực tuyến trên YouTube, Telegram và Instagram để phổ biến các câu chuyện thân Nga, rò rỉ dữ liệu bị đánh cắp từ các tổ chức bị xâm nhập và đăng các mục tiêu cho các cuộc tấn công từ chối dịch vụ (DDoS) phân tán.

“FROZENBARENTS đã nhắm mục tiêu người dùng được liên kết với các kênh phổ biến trên Telegram,” Billy Leonard, nhà nghiên cứu của TAG cho biết. “Các chiến dịch lừa đảo được gửi qua email và SMS đã giả mạo Telegram để đánh cắp thông tin đăng nhập, đôi khi nhắm mục tiêu người dùng theo dõi các kênh thân Nga.”

Tác nhân đe dọa thứ ba được quan tâm là PUSHCHA (hay còn gọi là Ghostwriter hoặc UNC1151), một nhóm được chính phủ Belarus hậu thuẫn được biết là hành động vì lợi ích của Nga, các cuộc tấn công lừa đảo có chủ đích nhắm vào các nhà cung cấp webmail Ukraine như i.ua và meta.ua để thông tin đăng nhập siphon.

Google TAG cũng nhấn mạnh một loạt các cuộc tấn công được thực hiện bởi nhóm đứng sau phần mềm tống tiền Cuba nhằm triển khai RomCom RAT trong các mạng của chính phủ và quân đội Ukraine.

“Điều này thể hiện một sự thay đổi lớn từ các hoạt động ransomware truyền thống của diễn viên này, hoạt động tương tự như một diễn viên tiến hành các hoạt động thu thập thông tin tình báo,” Leonard chỉ ra.

.jpg)