Ngày 02 tháng 5 năm 2023Ravie Lakshmanan An ninh mạng / Lỗ hổng bảo mật

Các nhà nghiên cứu an ninh mạng đã phát hiện ra những điểm yếu trong triển khai phần mềm của Giao thức cổng biên giới (BGP) có thể được vũ khí hóa để đạt được điều kiện từ chối dịch vụ (DoS) đối với các BGP ngang hàng dễ bị tấn công.

Ba lỗ hổng nằm trong phiên bản 8.4 của FRRouting, một bộ giao thức định tuyến internet mã nguồn mở phổ biến cho các nền tảng Linux và Unix. Nó hiện đang được sử dụng bởi một số nhà cung cấp như NVIDIA Cumulus, DENT và SONiC, gây ra rủi ro cho chuỗi cung ứng.

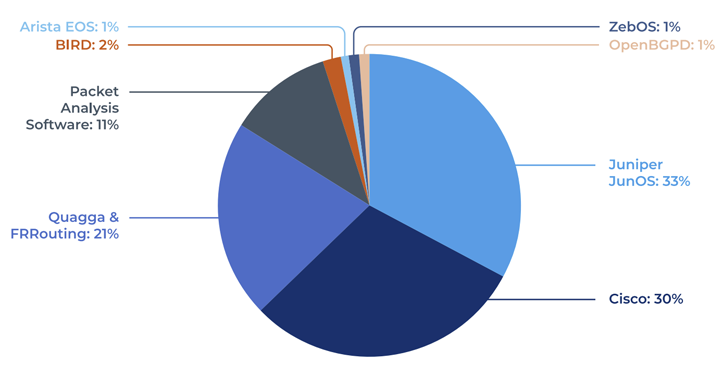

Phát hiện này là kết quả phân tích bảy triển khai BGP khác nhau được thực hiện bởi Forescout Vedere Labs: FRRouting, BIRD, OpenBGPd, Mikrotik RouterOS, Juniper JunOS, Cisco IOS và Arista EOS.

BGP là một giao thức cổng được thiết kế để trao đổi thông tin định tuyến và khả năng tiếp cận giữa các hệ thống tự trị. Nó được sử dụng để tìm các tuyến hiệu quả nhất để phân phối lưu lượng truy cập internet.

Danh sách ba sai sót như sau –

CVE-2022-40302 (Điểm CVSS: 6,5) – Đọc ngoài giới hạn khi xử lý thông báo BGP OPEN không đúng định dạng với tùy chọn Độ dài tham số tùy chọn mở rộng.

CVE-2022-40318 (Điểm CVSS: 6,5) – Đọc ngoài giới hạn khi xử lý thông báo BGP OPEN không đúng định dạng với tùy chọn Độ dài tham số tùy chọn mở rộng.

CVE-2022-43681 (Điểm CVSS: 6,5) – Đọc ngoài giới hạn khi xử lý một thông báo BGP OPEN không đúng định dạng đột ngột kết thúc bằng octet độ dài tùy chọn.

Các vấn đề “có thể bị khai thác bởi những kẻ tấn công để đạt được điều kiện DoS trên các BGP ngang hàng dễ bị tấn công, do đó loại bỏ tất cả các phiên BGP và bảng định tuyến và khiến ngang hàng không phản hồi”, công ty cho biết trong một báo cáo được chia sẻ với The Hacker News.

“Tình trạng DoS có thể kéo dài vô thời hạn do liên tục gửi các gói không đúng định dạng. Nguyên nhân gốc rễ chính là cùng một mẫu mã dễ bị tấn công được sao chép vào một số chức năng liên quan đến các giai đoạn phân tích cú pháp thông báo MỞ khác nhau.”

Kẻ đe dọa có thể giả mạo địa chỉ IP hợp lệ của một BGP ngang hàng đáng tin cậy hoặc khai thác các lỗ hổng và cấu hình sai khác để xâm phạm một ngang hàng hợp pháp và sau đó đưa ra một thông báo MỞ BGP không mong muốn được tạo thủ công đặc biệt.

Điều này đạt được bằng cách tận dụng thực tế là “FRRouting bắt đầu xử lý các thông báo MỞ (ví dụ: giải mã các tham số tùy chọn) trước khi có cơ hội xác minh các trường Mã định danh BGP và ASN của bộ định tuyến gốc.”

Forescout cũng đã cung cấp một công cụ mã nguồn mở được gọi là bgp_boofuzzer cho phép các tổ chức kiểm tra tính bảo mật của các bộ BGP được sử dụng nội bộ cũng như tìm ra các lỗi mới trong quá trình triển khai BGP.

Forescout cho biết: “Việc triển khai BGP hiện đại vẫn có những kết quả thấp có thể bị lạm dụng bởi những kẻ tấn công. “Để giảm thiểu rủi ro triển khai BGP dễ bị tổn thương, […] khuyến nghị tốt nhất là vá các thiết bị cơ sở hạ tầng mạng thường xuyên nhất có thể.”

Các phát hiện được đưa ra vài tuần sau khi ESET phát hiện ra rằng các bộ định tuyến cũ được sử dụng trước đây trong môi trường mạng doanh nghiệp chứa dữ liệu nhạy cảm, bao gồm thông tin xác thực của công ty, chi tiết VPN, khóa mật mã và thông tin khách hàng quan trọng khác.

“Trong tay kẻ xấu, dữ liệu thu thập được từ các thiết bị – bao gồm dữ liệu khách hàng, khóa xác thực giữa bộ định tuyến với bộ định tuyến, danh sách ứng dụng, v.v. – là đủ để khởi động một cuộc tấn công mạng”, công ty an ninh mạng của Slovakia cho biết.