Thông tin chi tiết đã xuất hiện về một chiến dịch phần mềm độc hại không có giấy tờ trước đây do nhóm mối đe dọa dai dẳng nâng cao MuddyWater Iran (APT) thực hiện nhằm vào các tổ chức tư nhân và tổ chức chính phủ của Thổ Nhĩ Kỳ.

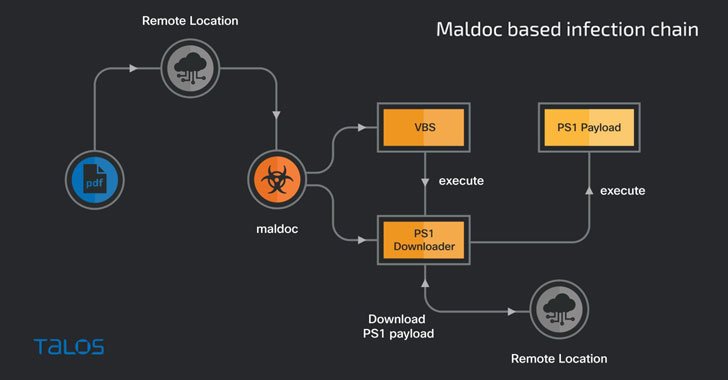

Các nhà nghiên cứu Asheer Malhotra và Vitor Ventura của Cisco Talos cho biết: “Chiến dịch này sử dụng các tệp PDF độc hại, tệp XLS và tệp thực thi windows để triển khai các trình tải xuống dựa trên PowerShell độc hại đóng vai trò như chỗ đứng ban đầu cho doanh nghiệp của mục tiêu”.

Sự phát triển này diễn ra khi Bộ Tư lệnh Không gian mạng Hoa Kỳ, vào đầu tháng này, đã liên kết APT với Bộ Tình báo và An ninh Iran (MOIS).

Các cuộc xâm nhập, được cho là đã được dàn dựng vào tháng 11 năm 2021, nhằm vào các tổ chức của chính phủ Thổ Nhĩ Kỳ, bao gồm Hội đồng Nghiên cứu Khoa học và Công nghệ Thổ Nhĩ Kỳ (TÜBİTAK), sử dụng các tài liệu Excel được vũ khí hóa và các tệp PDF được lưu trữ trên phương tiện truyền thông hoặc do kẻ tấn công kiểm soát -chia sẻ các trang web.

Các maldocs này được giả mạo là tài liệu hợp pháp của Bộ Nội vụ và Y tế Thổ Nhĩ Kỳ, với các cuộc tấn công bắt đầu bằng cách thực thi các macro độc hại được nhúng vào chúng để truyền bá chuỗi lây nhiễm và thả các tập lệnh PowerShell vào hệ thống bị xâm nhập.

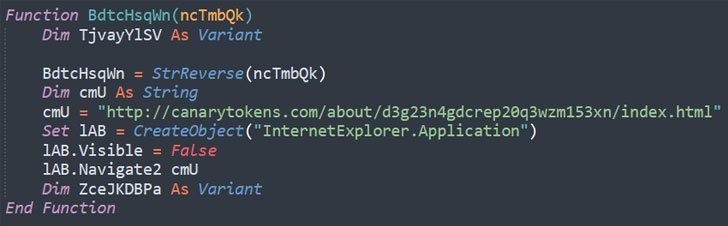

Một bổ sung mới cho kho chiến thuật, kỹ thuật và thủ tục (TTP) của nhóm là việc sử dụng mã thông báo canary trong mã macro, một cơ chế mà các nhà nghiên cứu nghi ngờ đang được sử dụng để theo dõi sự lây nhiễm thành công của mục tiêu, ngăn chặn phân tích và phát hiện xem trọng tải máy chủ đang bị chặn ở đầu kia.

Mã thông báo Canary, còn được gọi là mã thông báo mật, là các mã nhận dạng được nhúng trong các đối tượng như tài liệu, trang web và email, khi được mở, sẽ kích hoạt cảnh báo dưới dạng một yêu cầu HTTP, cảnh báo cho người điều hành rằng đối tượng đã được truy cập.

Tập lệnh PowerShell sau đó tải xuống và thực thi tải trọng tiếp theo, cũng là tập lệnh PowerShell nằm trong siêu dữ liệu của maldoc, đến lượt nó, hoạt động như trình tải xuống cho mã PowerShell thứ ba, không xác định cuối cùng chạy trên điểm cuối bị nhiễm.

Trong một biến thể thứ hai của các cuộc tấn công mà Talos quan sát thấy, các tài liệu PDF với các liên kết nhúng đã được tìm thấy trỏ đến tệp thực thi Windows thay vì tệp Excel, sau đó tạo công cụ cho chuỗi lây nhiễm để triển khai trình tải xuống PowerShell.

Hơn nữa, các nhà nghiên cứu cho biết họ đã tìm thấy ít nhất hai phiên bản khác nhau của tệp thực thi được phân phối bởi kẻ thù nhắm mục tiêu vào lĩnh vực viễn thông ở Armenia vào tháng 6 năm 2021 và các thực thể ở Pakistan vào tháng 8 năm 2021, làm tăng khả năng MuddyWater có thể đã tham gia vào nhiều cuộc tấn công như một phần của một chiến dịch dài liên tục.

Tiết lộ cũng sau khi Cục Điều tra Liên bang Hoa Kỳ (FBI) phát hành Thông báo Công nghiệp Tư nhân (mã PIN) vào tuần trước, nêu chi tiết các hoạt động mạng độc hại của một công ty mạng có trụ sở tại Iran có tên là Emennet Pasargad, vốn bị ràng buộc bởi một ảnh hưởng phức tạp. chiến dịch được dàn dựng để can thiệp vào cuộc bầu cử tổng thống năm 2020.

Các nhà nghiên cứu kết luận: “Những kẻ này có khả năng và động lực cao để thực hiện các hoạt động gián điệp của họ. “Với các kỹ thuật mới như mã thông báo chim hoàng yến được sử dụng để theo dõi sự lây nhiễm thành công của các mục tiêu, MuddyWater đã chứng minh khả năng thích ứng và không sẵn sàng kiềm chế để tấn công các quốc gia khác.”

.