Ba tác nhân đe dọa được nhà nước bảo trợ khác nhau liên kết với Trung Quốc, Ấn Độ và Nga đã được quan sát thấy áp dụng một phương pháp mới có tên là đưa vào mẫu RTF (hay còn gọi là Định dạng Văn bản Đa dạng thức) như một phần của các chiến dịch lừa đảo của họ để cung cấp phần mềm độc hại đến các hệ thống được nhắm mục tiêu.

Các nhà nghiên cứu của Proofpoint cho biết trong một báo cáo mới được chia sẻ với The Hacker News: “Chèn mẫu RTF là một kỹ thuật mới lý tưởng cho các tệp đính kèm lừa đảo độc hại vì nó đơn giản và cho phép các tác nhân đe dọa truy xuất nội dung độc hại từ một URL từ xa bằng cách sử dụng tệp RTF”.

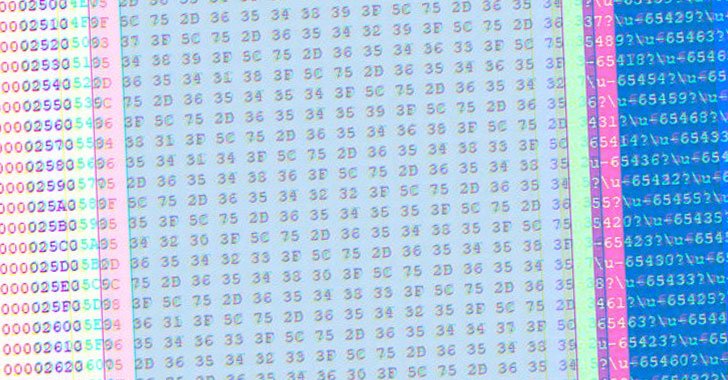

Trọng tâm của cuộc tấn công là một tệp RTF chứa nội dung giả mạo có thể bị thao túng để cho phép truy xuất nội dung, bao gồm các tải trọng độc hại, được lưu trữ tại một URL bên ngoài khi mở tệp RTF. Cụ thể, nó tận dụng chức năng mẫu RTF để thay đổi các thuộc tính định dạng của tài liệu bằng cách sử dụng trình chỉnh sửa hex bằng cách chỉ định tài nguyên URL thay vì đích tài nguyên tệp có thể truy cập được từ đó tải trọng từ xa có thể được truy xuất.

Nói cách khác, ý tưởng là những kẻ tấn công có thể gửi các tài liệu microsoft Word độc hại đến các nạn nhân mục tiêu có vẻ như hoàn toàn vô hại nhưng được thiết kế để tải mã độc thông qua tính năng mẫu từ xa.

Do đó, khi một tệp RTF đã thay đổi được mở qua Microsoft Word, ứng dụng sẽ tiến hành tải xuống tài nguyên từ URL được chỉ định trước khi hiển thị nội dung thu hút của tệp. Do đó, không có gì ngạc nhiên khi kỹ thuật này ngày càng được vũ khí hóa bởi các tác nhân đe dọa để phát tán phần mềm độc hại.

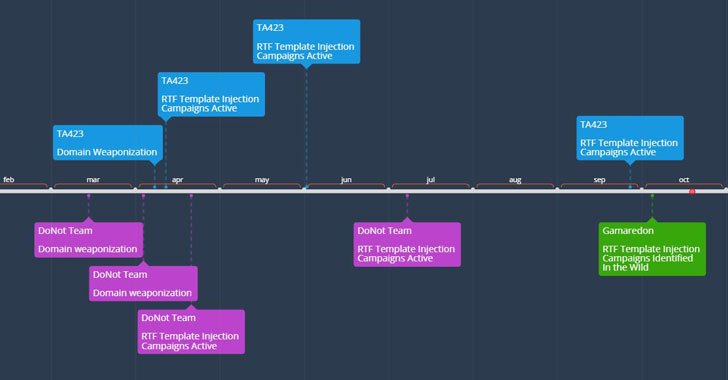

Proofpoint cho biết họ đã quan sát thấy các tệp RTF đưa vào Mẫu được liên kết với các nhóm APT DoNot Team, Gamaredon và một diễn viên APT có liên quan đến Trung Quốc có tên là TA423 vào đầu tháng 2 năm 2021, với việc các đối thủ sử dụng các tệp này để nhắm mục tiêu các thực thể ở Pakistan, Sri Lanka, Ukraine, và những người hoạt động trong lĩnh vực thăm dò năng lượng nước sâu ở Malaysia thông qua các chiêu dụ theo chủ đề quốc phòng và các quốc gia cụ thể khác.

Trong khi DoNot Team bị nghi ngờ thực hiện các cuộc tấn công mạng có liên quan đến lợi ích của nhà nước-Ấn Độ, Gamaredon gần đây đã bị cơ quan thực thi pháp luật Ukraine loại bỏ với tư cách là thành viên của Cơ quan An ninh Liên bang Nga (FSB) với xu hướng tấn công khu vực công và tư nhân trong quốc gia thu thập thông tin đã được phân loại từ các hệ thống Windows bị xâm nhập để thu lợi về mặt địa chính trị.

Các nhà nghiên cứu cho biết: “Sự đổi mới của các tác nhân đe dọa để đưa phương pháp này sang một loại tệp mới trong RTFs thể hiện diện tích bề mặt bị đe dọa ngày càng mở rộng đối với các tổ chức trên toàn thế giới,” các nhà nghiên cứu cho biết. “Mặc dù phương pháp này hiện được sử dụng bởi một số hạn chế của các tác nhân APT với nhiều mức độ phức tạp, nhưng tính hiệu quả của kỹ thuật kết hợp với tính dễ sử dụng của nó có khả năng thúc đẩy việc áp dụng nó hơn nữa trong bối cảnh mối đe dọa.”

.