Chứng chỉ nền tảng được sử dụng bởi các nhà cung cấp điện thoại thông minh Android như Samsung, LG và MediaTek đã bị phát hiện bị lạm dụng để ký các ứng dụng độc hại.

Những phát hiện lần đầu tiên được phát hiện và báo cáo bởi kỹ sư đảo ngược Google Łukasz Siewierski vào thứ Năm.

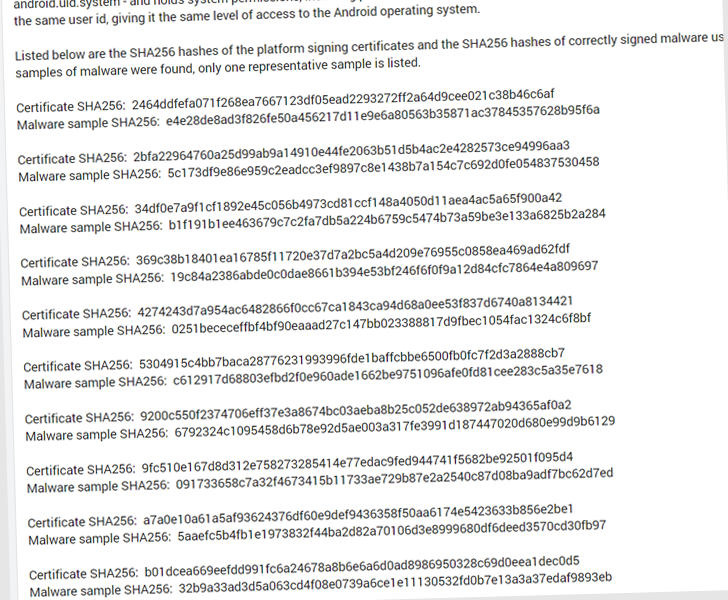

“Chứng chỉ nền tảng là chứng chỉ ký ứng dụng được sử dụng để ký ứng dụng ‘android' trên hình ảnh hệ thống”, một báo cáo được gửi thông qua Sáng kiến Lỗ hổng đối tác Android (AVPI) cho biết.

“Ứng dụng ‘android' chạy với id người dùng có đặc quyền cao – android.uid.system – và nắm giữ các quyền hệ thống, bao gồm quyền truy cập dữ liệu người dùng.”

Điều này có nghĩa là một ứng dụng giả mạo được ký bằng cùng một chứng chỉ có thể nhận được các đặc quyền ở mức cao nhất như hệ điều hành Android, cho phép ứng dụng này thu thập tất cả các loại thông tin nhạy cảm từ một thiết bị bị xâm nhập.

Dưới đây là danh sách các gói ứng dụng Android độc hại đã lạm dụng chứng chỉ –

com.russian.signato.renewis com.sledsdffsjkh.Search com.android.power com.manager.propaganda com.sec.android.musicplayer com.houla.quicken com.attd.da com.arlo.fappx com.metasploit.stage com .vantage.ectronic.cornmuni

Điều đó nói rằng, không rõ ngay lập tức làm thế nào và ở đâu những đồ tạo tác này được tìm thấy và liệu chúng có được sử dụng như một phần của bất kỳ chiến dịch phần mềm độc hại đang hoạt động nào hay không.

Tìm kiếm trên VirusTotal cho thấy các mẫu được xác định đã bị các giải pháp chống vi-rút gắn cờ là phần mềm quảng cáo HiddenAds, Metasploit, phần mềm đánh cắp thông tin, trình tải xuống và phần mềm độc hại gây nhiễu khác.

Khi đưa ra bình luận, Google cho biết họ đã thông báo cho tất cả các nhà cung cấp bị ảnh hưởng để xoay vòng chứng chỉ và không có bằng chứng nào cho thấy các ứng dụng này đã được phân phối qua Play Store.

“Các đối tác OEM đã nhanh chóng thực hiện các biện pháp giảm thiểu ngay khi chúng tôi báo cáo về sự xâm phạm chính”, công ty nói với The Hacker News trong một tuyên bố. “Người dùng cuối sẽ được bảo vệ bởi các biện pháp giảm thiểu người dùng do các đối tác OEM triển khai.”

“Google đã triển khai tính năng phát hiện rộng rãi phần mềm độc hại trong Build Test Suite, quét hình ảnh hệ thống. Google Play Protect cũng phát hiện phần mềm độc hại. Không có dấu hiệu nào cho thấy phần mềm độc hại này đã hoặc đang có trên Cửa hàng Google Play. Như thường lệ, chúng tôi khuyên người dùng nên đảm bảo chúng đang chạy phiên bản Android mới nhất.”