Ngày 13 tháng 7 năm 2023THNLinux / Lỗ hổng bảo mật

Trong một dấu hiệu cho thấy các nhà nghiên cứu an ninh mạng tiếp tục nằm trong tầm ngắm của các tác nhân độc hại, một bằng chứng về khái niệm (PoC) đã được phát hiện trên GitHub, che giấu một cửa hậu bằng một phương pháp kiên trì “xảo quyệt”.

“Trong trường hợp này, PoC là một con sói đội lốt cừu, chứa đựng ý đồ xấu dưới chiêu bài là một công cụ học tập vô hại,” các nhà nghiên cứu Nischay Hegde và Siddartha Malladi của Uptycs cho biết. “Hoạt động như một trình tải xuống, nó âm thầm kết xuất và thực thi một tập lệnh bash Linux, đồng thời ngụy trang các hoạt động của nó dưới dạng một quy trình cấp nhân.”

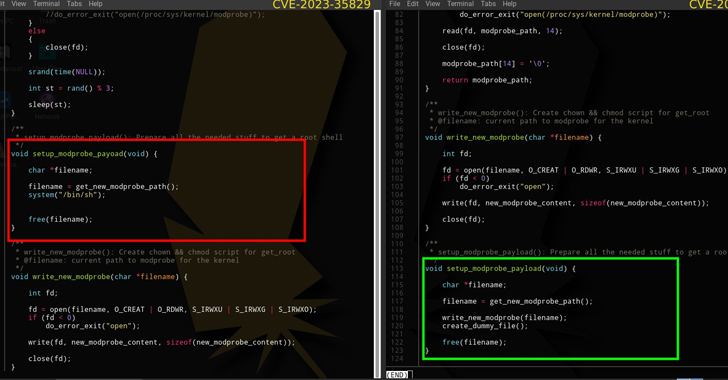

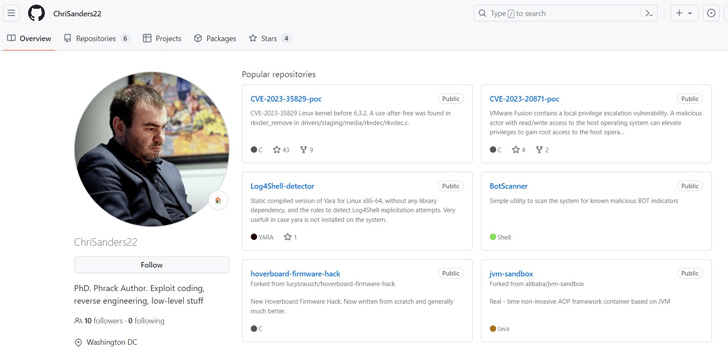

Kho lưu trữ giả dạng PoC cho CVE-2023-35829, một lỗ hổng nghiêm trọng được tiết lộ gần đây trong nhân Linux. Kể từ đó, nó đã bị gỡ xuống, nhưng không phải trước đó nó đã được phân nhánh 25 lần. Một PoC khác được chia sẻ bởi cùng một tài khoản, ChriSanders22, cho CVE-2023-20871, một lỗi leo thang đặc quyền ảnh hưởng đến VMware Fusion, đã được chia hai lần.

Uptypcs cũng đã xác định được hồ sơ GitHub thứ hai chứa PoC giả cho CVE-2023-35829. Nó vẫn có sẵn khi viết và đã được phân nhánh 19 lần. Kiểm tra kỹ hơn về lịch sử cam kết cho thấy rằng các thay đổi đã được đưa ra bởi ChriSanders22, cho thấy nó đã được phân nhánh từ kho lưu trữ ban đầu.

Cửa hậu đi kèm với nhiều khả năng để đánh cắp dữ liệu nhạy cảm từ các máy chủ bị xâm nhập cũng như cho phép tác nhân đe dọa có quyền truy cập từ xa bằng cách thêm khóa SSH của chúng vào tệp .ssh/authorized_keys.

Các nhà nghiên cứu giải thích: “PoC dự định cho chúng tôi chạy một lệnh make, một công cụ tự động hóa được sử dụng để biên dịch và xây dựng các tệp thực thi từ các tệp mã nguồn. “Nhưng trong Makefile chứa một đoạn mã xây dựng và thực thi phần mềm độc hại. Phần mềm độc hại đặt tên và chạy một tệp có tên kworker, tệp này thêm đường dẫn $HOME/.local/kworker vào $HOME/.bashrc, do đó thiết lập sự tồn tại của nó.”

HỘI THẢO TRỰC TUYẾN SẮP TỚI

Lá chắn chống lại các mối đe dọa nội bộ: Quản lý tư thế bảo mật SaaS Master

Lo lắng về các mối đe dọa nội bộ? Chúng tôi đã có bạn bảo hiểm! Tham gia hội thảo trực tuyến này để khám phá các chiến lược thực tế và bí mật của bảo mật chủ động với Quản lý tư thế bảo mật SaaS.

tham gia ngay hôm nay

Sự phát triển diễn ra gần một tháng sau khi VulnCheck phát hiện ra một số tài khoản GitHub giả mạo là nhà nghiên cứu bảo mật để phân phối phần mềm độc hại dưới chiêu bài khai thác PoC cho phần mềm phổ biến như Discord, Google Chrome, Microsoft Exchange Server, Signal và WhatsApp.

Người dùng đã tải xuống và thực thi các PoC được khuyến nghị sử dụng khóa SSH trái phép, xóa tệp kworker, xóa đường dẫn kworker khỏi tệp bashrc và kiểm tra /tmp/.iCE-unix.pid để tìm các mối đe dọa tiềm ẩn.

Các nhà nghiên cứu cho biết: “Mặc dù có thể khó phân biệt các PoC hợp pháp với các PoC lừa đảo, nhưng việc áp dụng các biện pháp an toàn như thử nghiệm trong môi trường biệt lập (ví dụ: máy ảo) có thể cung cấp một lớp bảo vệ”.