Các nhà nghiên cứu về an ninh mạng đã phát hiện ra một mối đe dọa mạng botnet IoT mới nổi, thúc đẩy các thiết bị thông minh bị xâm nhập để thực hiện các cuộc tấn công từ chối dịch vụ phân tán, có khả năng kích hoạt theo yêu cầu thông qua các nền tảng cung cấp dịch vụ cho thuê DDoS.

Botnet, được các nhà nghiên cứu của Bitdefender đặt tên là “dark_nexus”, hoạt động bằng cách sử dụng các cuộc tấn công nhồi thông tin xác thực vào nhiều loại thiết bị, chẳng hạn như bộ định tuyến (từ Dasan Zhone, Dlink và ASUS), máy quay video và máy ảnh nhiệt, để đồng chọn chúng vào mạng botnet.

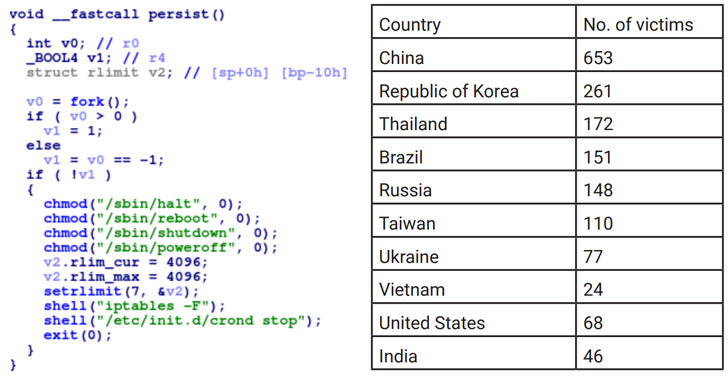

Cho đến nay, dark_nexus bao gồm ít nhất 1.372 bot, hoạt động như một proxy ngược, trải dài trên nhiều địa điểm khác nhau ở Trung Quốc, Hàn Quốc, Thái Lan, Brazil và Nga.

“Mặc dù nó có thể chia sẻ một số tính năng với các botnet IoT đã biết trước đó, nhưng cách một số mô-đun của nó đã được phát triển làm cho nó mạnh hơn và mạnh hơn đáng kể”, các nhà nghiên cứu cho biết. “Ví dụ, tải trọng được biên dịch cho 12 kiến trúc CPU khác nhau và được phân phối động dựa trên cấu hình của nạn nhân.”

Bằng chứng được thu thập bởi Bitdefender chỉ vào Hy Lạp.Helios với tư cách là cá nhân đứng sau sự phát triển của dark_nexus, một tác giả botnet nổi tiếng về việc bán các dịch vụ DDoS trên các nền tảng truyền thông xã hội và sử dụng kênh YouTube để quảng cáo các khả năng của nó.

Lấy cảm hứng từ các botnet nổi tiếng Qbot và Mirai

Ghi nhận sự tương đồng của dark_nexus với phần mềm độc hại ngân hàng Qbot và Mirai, các nhà nghiên cứu của Bitdefender cho biết các mô-đun cốt lõi của nó là “chủ yếu là bản gốc” và nó được cập nhật thường xuyên, với hơn 30 phiên bản được phát hành trong khoảng thời gian từ tháng 12 năm 2019 đến tháng 3 năm 2020 (phiên bản 4.0 đến 8.6).

Các nhà nghiên cứu cho biết: “Mã khởi động của bot tương tự như của Qbot: nó giả mạo nhiều lần, chặn một số tín hiệu và tự tách khỏi thiết bị đầu cuối”.

“Sau đó, theo mạch của Mirai, nó liên kết với một cổng cố định (7630), đảm bảo rằng một phiên bản duy nhất của bot này có thể chạy trên thiết bị. Bot cố gắng ngụy trang bằng cách đổi tên thành ‘/ bin / busybox. ‘ Một tính năng khác được mượn từ Mirai là vô hiệu hóa cơ quan giám sát bằng các cuộc gọi ioctl định kỳ trên thiết bị ảo. ”

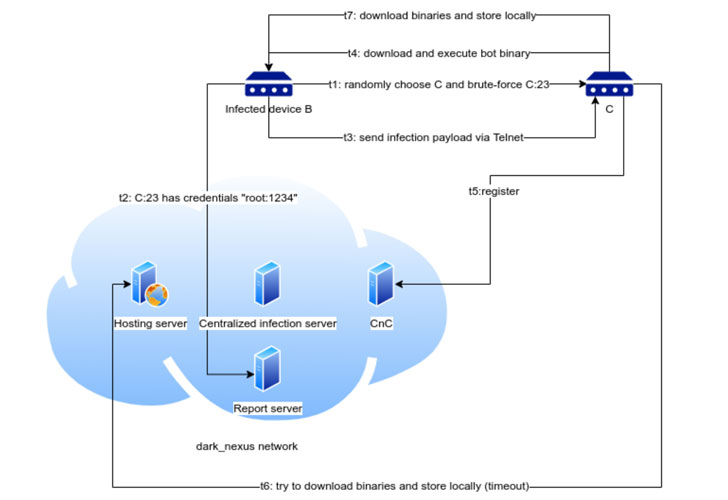

cơ sở hạ tầng bao gồm một số máy chủ chỉ huy và kiểm soát (C2) (tổng đài (.) Net: 30047 amd thiccnigga (.) Me: 30047), phát lệnh từ xa cho các bot bị nhiễm và các máy chủ báo cáo mà bot chia sẻ chi tiết về dịch vụ dễ bị tổn thương (ví dụ: các thiết bị được bảo vệ bởi mật khẩu mặc định).

Khi cuộc tấn công vũ phu thành công, bot đăng ký vào máy chủ C2 xác định kiến trúc CPU của thiết bị để truyền tải trọng lây nhiễm tùy chỉnh qua Telnet, tải xuống nhị phân bot và các thành phần phần mềm độc hại khác từ máy chủ lưu trữ (tổng đài (.) Net: 80 ) và thực hiện chúng.

Xem thêm: Lỗ hổng nghiêm trọng của MS Office cho phép hacker ngầm cài đặt phần mềm độc hại vào máy người dùng

Ngoài ra, một số phiên bản của botnet (4.0 đến 5.3) đi kèm với tính năng proxy ngược cho phép nạn nhân hoạt động như một proxy cho máy chủ lưu trữ, từ đó hướng thiết bị bị nhiễm tải xuống và lưu trữ các tệp thực thi cần thiết cục bộ thay vì phải kết nối đến máy chủ lưu trữ trung tâm.

Đó không phải là tất cả. dark_nexus đi kèm với các lệnh kiên trì ngăn thiết bị khởi động lại bằng cách dừng dịch vụ cron và xóa đặc quyền đối với các dịch vụ có thể được sử dụng để khởi động lại thiết bị đang nói đến.

“Nó cũng sử dụng một kỹ thuật nhằm đảm bảo” quyền tối cao “trên thiết bị bị xâm nhập”, Bitdefender quan sát.

“Độc đáo, dark_nexus sử dụng hệ thống tính điểm dựa trên trọng số và ngưỡng để đánh giá quá trình nào có thể gây rủi ro. Điều này liên quan đến việc duy trì danh sách các quy trình được liệt kê trong danh sách trắng và PID của họ và tiêu diệt mọi quy trình khác vượt qua ngưỡng (lớn hơn hoặc bằng 100) nghi ngờ. ”

Thiết bị IoT của bạn đang được cho thuê

Botnet Mirai, kể từ khi được phát hiện vào năm 2016, đã được liên kết với một số cuộc tấn công DDoS quy mô lớn. Kể từ đó, nhiều biến thể của Mirai đã xuất hiện, một phần là do sự sẵn có của mã nguồn trên Internet.

Các tác giả Botnet, tương tự, đã tổ chức các cuộc tấn công vũ phu vào các trang web WordPress để chèn trojan ngân hàng Qbot và tải xuống phần mềm độc hại bổ sung.

Việc Dark_nexus được xây dựng trên nền tảng của Mirai và Qbot là bằng chứng cho các chiến thuật phát triển của các nhà khai thác botnet và các tin tặc thiếu kinh nghiệm, cho phép họ thêm chức năng mới bằng cách khai thác nhiều lỗ hổng trong các thiết bị IoT hiện đại được bảo mật kém.

Các nhà nghiên cứu của Bitdefender kết luận: “Sử dụng các video trên YouTube để giới thiệu một số công việc trong quá khứ của anh ấy và đăng các dịch vụ trên các diễn đàn mạng khác nhau, Hy Lạp. Có vẻ như đã có kinh nghiệm với các kỹ năng về phần mềm độc hại IoT, giúp họ phát triển botnet dark_nexus mới”.

xem thêm: Lỗi nghiêm trọng được tìm thấy trong 3 Plugin học trực tuyến phổ biến cho các trang web WordPress