Thông tin chi tiết đã xuất hiện về chủng ransomware dựa trên ngôn ngữ Rust đầu tiên được phát hiện trong tự nhiên, vốn đã thu thập được “một số nạn nhân từ các quốc gia khác nhau” kể từ khi ra mắt vào tháng trước.

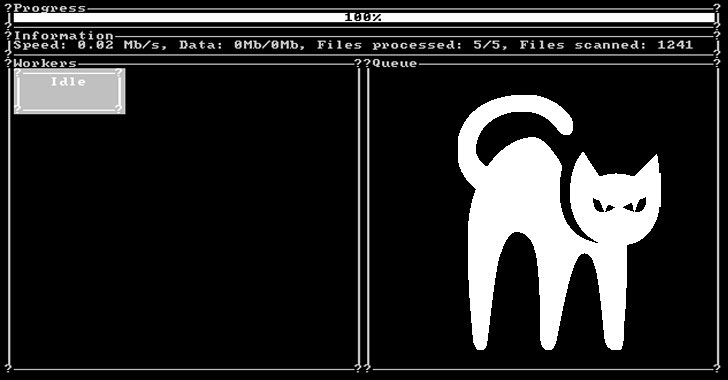

Phần mềm tống tiền, được mệnh danh là Mèo đen, được tiết lộ bởi MalwareHunterTeam. “Nạn nhân có thể thanh toán bằng Bitcoin hoặc Monero”, các nhà nghiên cứu cho biết trong một loạt các tweet mô tả chi tiết về phần mềm độc hại mã hóa tệp. “Cũng có vẻ như họ đang cung cấp thông tin cho người trung gian” để đàm phán.

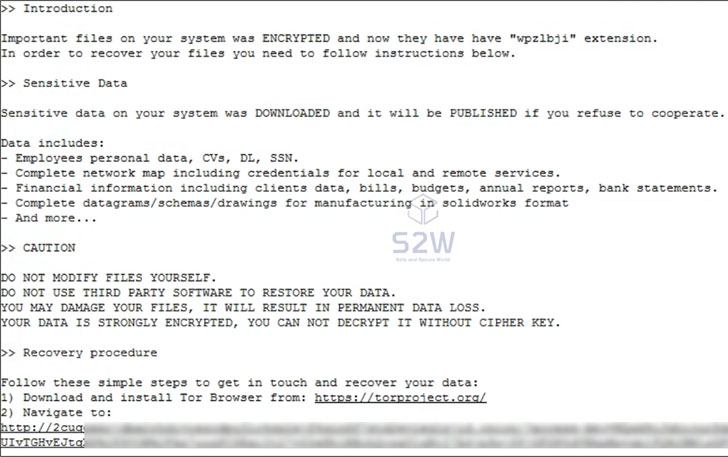

BlackCat, giống với nhiều biến thể khác đã xuất hiện trước nó, hoạt động như một dịch vụ ransomware (RaaS), trong đó các nhà phát triển cốt lõi tuyển dụng các chi nhánh để vi phạm môi trường công ty và mã hóa tệp, nhưng không phải trước khi đánh cắp các tài liệu nói trên trong một kế hoạch tống tiền kép nhằm gây áp lực buộc các mục tiêu phải trả số tiền được yêu cầu hoặc rủi ro đối với dữ liệu bị đánh cắp nếu các công ty từ chối thanh toán.

Nhà nghiên cứu bảo mật Michael Gillespie gọi nó là một “phần mềm tống tiền rất tinh vi.”

Công ty an ninh mạng Hàn Quốc S2W, trong một phân tích riêng về BlackCat, nói rằng ransomware thực hiện các hành động độc hại của nó bằng cách đề cập đến một cấu hình nội bộ giống như các chương trình RaaS khác, chỉ ra những điểm tương đồng của nó với BlackMatter, một ransomware khác xuất hiện từ đống tro tàn của DarkSide vào tháng Bảy. chỉ để kết thúc các hoạt động của nó vào đầu tháng mười một.

Mặc dù các nhóm ransomware là điển hình để hoạt động ngầm, tập hợp lại và tái xuất hiện dưới một tên mới, các nhà nghiên cứu đã cảnh báo không nên gọi BlackCat là thương hiệu BlackMatter, trích dẫn sự khác biệt trong ngôn ngữ lập trình được sử dụng (Rust so với C ++), vô số tùy chọn thực thi và cơ sở hạ tầng web tối do diễn viên duy trì.

BlackCat, bắt đầu từ ngày 4 tháng 12 năm 2021, đã được quảng cáo trên các thị trường ngầm bằng tiếng Nga như XSS và Exploit dưới tên người dùng “alphv” và dưới dạng “tiền chuộc” trên diễn đàn RAMP nhằm chiêu mộ những người tham gia khác, bao gồm cả những người thử nghiệm thâm nhập và tham gia cái mà nó gọi là “thế hệ tiếp theo của ransomware.”

Kẻ tấn công ransomware cũng được cho là đang vận hành 5 tên miền hành tây, 3 trong số đó có chức năng như trang thương lượng của nhóm, phần còn lại được phân loại là trang rò rỉ công khai “Alphv” và trang web rò rỉ riêng tư. Cho đến nay, chỉ có hai nạn nhân được xác định, cho thấy rằng phần mềm tống tiền mới ra đời đang được tích cực triển khai chống lại các công ty trong các cuộc tấn công trong thế giới thực.

Các nhà nghiên cứu của S2W lưu ý: “Sau khi thông tin về ransomware BlackCat và trang web rò rỉ Alphv được tiết lộ trên Twitter, họ đã xóa tất cả thông tin của cả hai nạn nhân và thêm thông điệp cảnh báo của họ trên trang web rò rỉ Alphv”.

Sự phát triển báo hiệu một xu hướng ngày càng tăng trong đó các tác nhân đe dọa đang sử dụng các ngôn ngữ lập trình ít được biết đến hơn như Dlang, Go, Nim và Rust, để vượt qua các biện pháp bảo vệ an ninh, trốn tránh phân tích và cản trở các nỗ lực thiết kế ngược.

Rust cũng đang đạt được sức hút nhờ khả năng đạt được hiệu suất cao so với các ngôn ngữ như C và C ++, đồng thời cung cấp các đảm bảo an toàn về bộ nhớ có thể được tận dụng để tạo ra phần mềm độc hại ít bị khai thác hơn và khiến chúng bất lực.

.