Một mối đe dọa dai dẳng nâng cao (APT) có trụ sở tại Trung Quốc được gọi là Mustang Panda có liên quan đến một chiến dịch gián điệp mạng đang diễn ra bằng cách sử dụng một biến thể không có tài liệu trước đây của trojan truy cập từ xa PlugX trên các máy bị nhiễm.

Công ty an ninh mạng ESET của Slovakia đã đặt tên cho phiên bản mới là Hodur, do nó giống với một biến thể PlugX (hay còn gọi là Korplug) khác có tên là THOR được đưa ra ánh sáng vào tháng 7 năm 2021.

Nhà nghiên cứu phần mềm độc hại của ESET, Alexandre Côté Cyr, cho biết trong một báo cáo được chia sẻ với The Hacker News: “Hầu hết nạn nhân sống ở Đông và Đông Nam Á, nhưng một số ít ở châu Âu (Hy Lạp, Síp, Nga) và châu Phi (Nam Phi, Nam Sudan). .

“Các nạn nhân được biết đến bao gồm các tổ chức nghiên cứu, các nhà cung cấp dịch vụ internet (ISP) và các cơ quan đại diện ngoại giao châu Âu hầu hết nằm ở Đông và Đông Nam Á.”

Mustang Panda, còn được gọi là TA416, HoneyMyte, RedDelta hoặc PKPLUG, là một nhóm gián điệp mạng chủ yếu được biết đến với việc nhắm mục tiêu vào các tổ chức phi chính phủ với trọng tâm cụ thể là Mông Cổ.

Chiến dịch mới nhất, bắt đầu từ ít nhất là tháng 8 năm 2021, sử dụng một chuỗi thỏa hiệp bao gồm một chồng tài liệu mồi nhử ngày càng phát triển liên quan đến các sự kiện đang diễn ra ở châu Âu và cuộc chiến ở Ukraine.

“Các chiêu trò lừa đảo khác đề cập đến các hạn chế đi lại covid-19 được cập nhật, bản đồ viện trợ khu vực đã được phê duyệt cho Hy Lạp và Quy định của Nghị viện Châu Âu và của Hội đồng”, ESET cho biết. “Sự thu hút cuối cùng là một tài liệu thực có trên trang web của Hội đồng Châu Âu. Điều này cho thấy nhóm APT đằng sau chiến dịch này đang theo sát các vấn đề thời sự và có thể phản ứng thành công và nhanh chóng.”

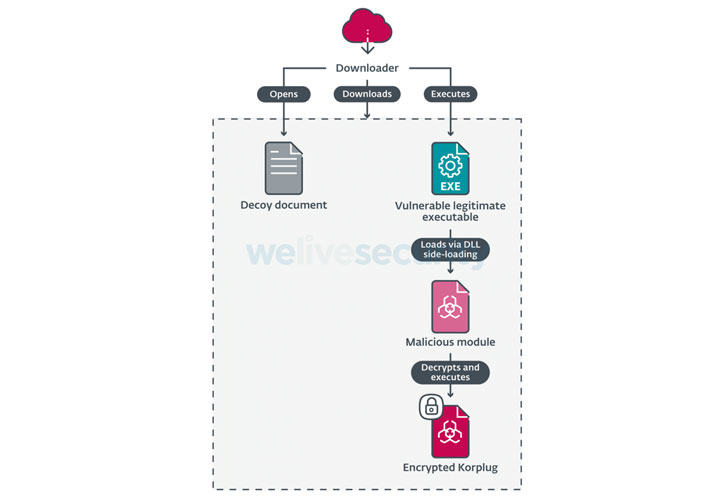

Bất kể chiêu dụ lừa đảo được sử dụng, sự lây nhiễm lên đến đỉnh điểm trong việc triển khai cửa sau Hodur trên máy chủ Windows bị xâm phạm.

“Biến thể được sử dụng trong chiến dịch này mang nhiều điểm tương đồng với biến thể THOR, đó là lý do tại sao chúng tôi đặt tên nó là Hodur,” giải thích. “Những điểm tương đồng bao gồm việc sử dụng khóa đăng ký Software CLASSES ms-pu, cùng một định dạng cho [command-and-control] máy chủ trong cấu hình và sử dụng lớp Cửa sổ tĩnh. “

Về phần mình, Hodur được trang bị để xử lý nhiều lệnh khác nhau, cho phép bộ cấy thu thập thông tin hệ thống rộng rãi, đọc và ghi các tệp tùy ý, thực thi lệnh và khởi chạy phiên cmd.exe từ xa.

Các phát hiện từ ESET phù hợp với tiết lộ công khai từ Nhóm phân tích mối đe dọa của Google (TAG) và Proofpoint, cả hai đều nêu chi tiết chiến dịch Mustang Panda để phân phối biến thể PlugX cập nhật vào đầu tháng này.

“Các mồi nhử được sử dụng trong chiến dịch này một lần nữa cho thấy Mustang Panda có thể phản ứng nhanh như thế nào với các sự kiện thế giới”, Côté Cyr nói. “Nhóm này cũng thể hiện khả năng cải tiến lặp đi lặp lại các công cụ của mình, bao gồm cả việc sử dụng chữ ký của trình tải xuống đinh ba để triển khai Korplug.”

.