Một kẻ đe dọa Pakistan đã thiết kế thành công trên mạng xã hội một số bộ ở Afghanistan và một máy tính dùng chung của chính phủ ở Ấn Độ để lấy cắp thông tin đăng nhập nhạy cảm của Google, Twitter và Facebook từ các mục tiêu và lén lút có được quyền truy cập vào các cổng thông tin của chính phủ.

Những phát hiện mới nhất của Malwarebytes đi sâu vào chi tiết về các chiến thuật và công cụ mới được nhóm APT áp dụng, được gọi là SideCopy, được gọi như vậy vì nỗ lực bắt chước các chuỗi lây nhiễm liên quan đến một nhóm khác được theo dõi là SideWinder và ghi nhận sai sự thật.

Nhà nghiên cứu Hossein Jazi của Malwarebytes cho biết: “Các chiêu dụ được SideCopy APT sử dụng thường là các tệp lưu trữ đã nhúng một trong các tệp này: LNK, Microsoft Publisher hoặc Trojanized Applications” Ấn Độ.

Tiết lộ này xuất hiện sau tiết lộ rằng Meta đã thực hiện các bước để ngăn chặn các hoạt động độc hại do nhóm thực hiện trên nền tảng của mình bằng cách sử dụng những chiêu trò lãng mạn để thỏa hiệp với các cá nhân có quan hệ với chính phủ Afghanistan, quân đội và cơ quan thực thi pháp luật ở Kabul.

Một số cuộc tấn công nổi bật được tiến hành nhằm vào các nhân viên có liên quan đến Văn phòng Hành chính của Tổng thống (AOP) của Afghanistan cũng như Bộ Ngoại giao, Bộ Tài chính và Cơ quan Mua sắm Quốc gia, dẫn đến việc đánh cắp mật khẩu mạng xã hội và tài liệu được bảo vệ bằng mật khẩu. SideCopy cũng đột nhập vào một máy tính dùng chung ở Ấn Độ và thu thập thông tin xác thực từ chính phủ và các dịch vụ giáo dục.

Ngoài ra, nam diễn viên được cho là đã lấy cắp một số tài liệu Microsoft Office, bao gồm tên, số và địa chỉ email của các quan chức và cơ sở dữ liệu chứa thông tin liên quan đến chứng minh thư, thị thực ngoại giao và đăng ký tài sản từ các trang web của chính phủ Afghanistan, tất cả đều dự kiến sẽ được sử dụng làm mồi nhử trong tương lai hoặc thúc đẩy các cuộc tấn công tiếp theo chống lại chính các cá nhân.

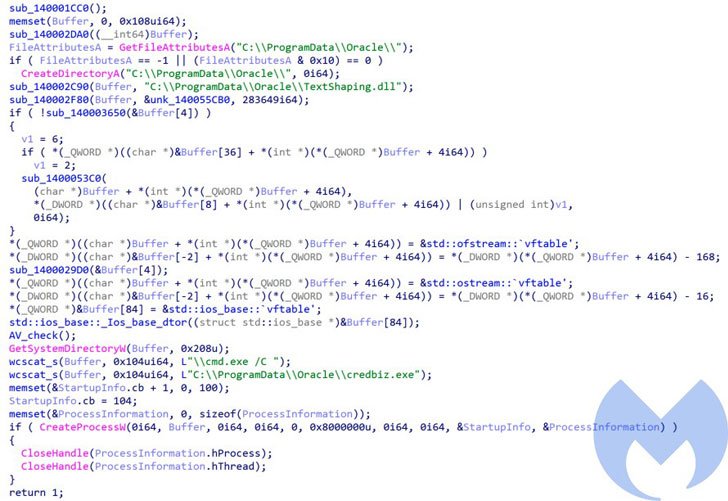

Chiến dịch gián điệp mạng được Malwarebytes quan sát liên quan đến việc mục tiêu mở tài liệu thu hút, dẫn đến việc thực thi trình tải được sử dụng để thả trojan truy cập từ xa giai đoạn tiếp theo có tên ActionRAT, có khả năng tải lên tệp, thực hiện lệnh nhận được từ máy chủ, và thậm chí tải xuống nhiều trọng tải hơn.

Cũng bị trình tải loại bỏ là một trình đánh cắp thông tin mới có tên AuTo Stealer, được lập trình để thu thập các tệp Microsoft Office, tài liệu PDF, tệp văn bản, tệp cơ sở dữ liệu và hình ảnh trước khi lấy thông tin đến máy chủ của nó qua HTTP hoặc TCP.

Đây là lần đầu tiên chiến thuật của SideCopy APT được đưa ra ánh sáng. Vào tháng 9 năm 2020, công ty an ninh mạng Quick Heal đã tiết lộ chi tiết cụ thể về một cuộc tấn công gián điệp nhằm vào các đơn vị quốc phòng và nhân viên lực lượng vũ trang của Ấn Độ ít nhất kể từ năm 2019 với mục đích đánh cắp thông tin nhạy cảm.

Sau đó vào đầu tháng 7 này, các nhà nghiên cứu của Cisco Talos đã vạch trần vô số chuỗi lây nhiễm của nhóm hack cung cấp trojan truy cập từ xa theo yêu cầu và hàng hóa như CetaRAT, Allakore và njRAT trong cái mà họ gọi là sự mở rộng của các chiến dịch phần mềm độc hại nhắm mục tiêu vào các thực thể ở Ấn Độ.

.