Một Trojan truy cập từ xa dựa trên JavaScript (RAT) mới được lan truyền thông qua một chiến dịch kỹ thuật xã hội đã được quan sát thấy sử dụng các kỹ thuật lén lút “không lọc” như một phần của các phương pháp trốn tránh phát hiện để tránh bị phát hiện và phân tích.

Được các nhà nghiên cứu từ Đội phản gián đối phương (PACT) của Prevailion mệnh danh là DarkWatchman, phần mềm độc hại sử dụng thuật toán tạo miền linh hoạt (DGA) để xác định cơ sở hạ tầng chỉ huy và kiểm soát (C2) của nó và sử dụng Windows Registry cho tất cả các hoạt động lưu trữ của nó, do đó cho phép nó để vượt qua các công cụ chống phần mềm độc hại.

Các nhà nghiên cứu Matt Stafford và Sherman Smith cho biết RAT “sử dụng các phương pháp mới cho sự bền bỉ không có bộ lọc, hoạt động trên hệ thống và các khả năng thời gian chạy năng động như tự cập nhật và biên dịch lại”, vì nó sử dụng sổ đăng ký cho gần như tất cả lưu trữ tạm thời và vĩnh viễn và do đó không bao giờ ghi bất kỳ thứ gì vào đĩa, cho phép nó hoạt động dưới hoặc xung quanh ngưỡng phát hiện của hầu hết các công cụ bảo mật. “

Prevailion nói rằng một tổ chức quy mô doanh nghiệp giấu tên ở Nga là một trong những nạn nhân bị nhắm mục tiêu, với một số phần mềm độc hại được xác định bắt đầu từ ngày 12 tháng 11 năm 2021. Với các tính năng cửa hậu và tính bền bỉ của nó, nhóm PACT đánh giá rằng DarkWatchman có thể là một truy cập ban đầu và công cụ do thám để sử dụng bởi các nhóm ransomware.

Một hệ quả thú vị của sự phát triển mới lạ này là nó hoàn toàn không cần các nhà khai thác ransomware tuyển dụng các chi nhánh, những người thường chịu trách nhiệm loại bỏ phần mềm độc hại khóa tệp và xử lý việc xâm nhập tệp. Việc sử dụng DarkWatchman làm màn dạo đầu cho việc triển khai ransomware cũng trang bị cho các nhà phát triển cốt lõi của ransomware khả năng giám sát tốt hơn đối với hoạt động ngoài việc thương lượng tiền chuộc.

Được phát tán qua các email lừa đảo giả mạo là “Thông báo hết hạn lưu trữ miễn phí” cho một lô hàng do công ty vận chuyển Pony Express của Nga giao, DarkWatchman cung cấp một cổng lén lút cho các hoạt động độc hại khác. Các email được đính kèm với một hóa đơn có chủ đích dưới dạng một kho lưu trữ ZIP, đến lượt nó, chứa tải trọng cần thiết để lây nhiễm hệ thống Windows.

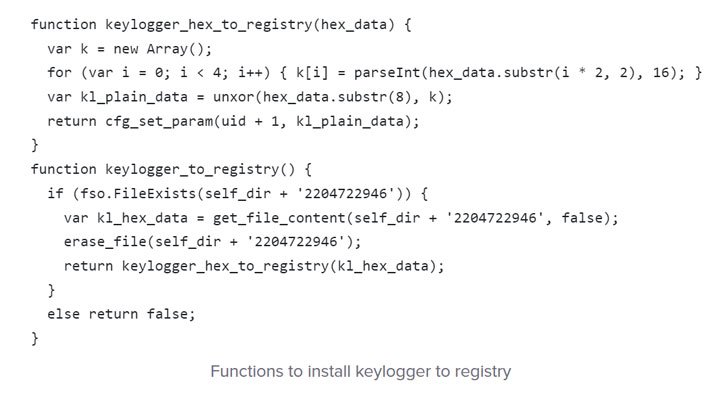

RAT mới là RAT JavaScript không lọc và keylogger dựa trên C #, phần sau của chúng được lưu trữ trong sổ đăng ký để tránh bị phát hiện. Cả hai thành phần cũng cực kỳ nhẹ. Mã JavaScript độc hại chỉ chiếm khoảng 32kb, trong khi keylogger hầu như không đăng ký ở mức 8,5kb.

“Việc lưu trữ tệp nhị phân trong sổ đăng ký dưới dạng văn bản được mã hóa có nghĩa là DarkWatchman bền bỉ nhưng tệp thực thi của nó không bao giờ (vĩnh viễn) được ghi vào đĩa; điều đó cũng có nghĩa là các nhà điều hành của DarkWatchman có thể cập nhật (hoặc thay thế) phần mềm độc hại mỗi khi nó được thực thi”, các nhà nghiên cứu cho biết.

Sau khi được cài đặt, DarkWatchman có thể thực thi các tệp nhị phân tùy ý, tải tệp DLL, chạy mã JavaScript và lệnh PowerShell, tải tệp lên máy chủ từ xa, tự cập nhật và thậm chí gỡ cài đặt RAT và keylogger khỏi máy bị xâm phạm. Quy trình JavaScript cũng chịu trách nhiệm thiết lập tính bền bỉ bằng cách tạo một tác vụ đã lên lịch chạy phần mềm độc hại ở mỗi lần người dùng đăng nhập.

Các nhà nghiên cứu cho biết: “Bản thân keylogger không giao tiếp với C2 hoặc ghi vào đĩa. “Thay vào đó, nó ghi keylog của nó vào một khóa đăng ký mà nó sử dụng làm bộ đệm. Trong quá trình hoạt động, RAT sẽ quét và xóa bộ đệm này trước khi truyền các tổ hợp phím đã ghi đến máy chủ C2.”

DarkWatchman vẫn chưa được quy cho một nhóm hack, nhưng Prevailion đã mô tả phi hành đoàn là “tác nhân có khả năng đe dọa”, cùng với việc chỉ ra mục tiêu độc quyền của phần mềm độc hại là các nạn nhân ở Nga cũng như lỗi đánh máy và lỗi chính tả được xác định trong các mẫu mã nguồn , làm tăng khả năng những người điều hành có thể không phải là người nói tiếng Anh bản ngữ.

Các nhà nghiên cứu kết luận: “Có vẻ như các tác giả của DarkWatchman đã xác định và lợi dụng sự phức tạp và độ mờ của Windows Registry để hoạt động bên dưới hoặc xung quanh ngưỡng phát hiện của các công cụ bảo mật và các nhà phân tích”. “Thay đổi sổ đăng ký là điều phổ biến và có thể khó xác định những thay đổi nào là bất thường hoặc nằm ngoài phạm vi của các chức năng phần mềm và hệ điều hành thông thường.”

.