Cục Điều tra Liên bang Hoa Kỳ (FBI) và Cơ quan An ninh mạng và Cơ sở hạ tầng (CISA) đang cảnh báo về việc tích cực khai thác một lỗ hổng mới được vá trong sản phẩm ManageEngine ServiceDesk Plus của Zoho để triển khai web shell và thực hiện một loạt các hoạt động độc hại.

Được theo dõi là CVE-2021-44077 (điểm CVSS: 9,8), sự cố liên quan đến lỗ hổng thực thi mã từ xa, không được xác thực ảnh hưởng đến các phiên bản ServiceDesk Plus lên đến và bao gồm 11305, nếu không được sửa chữa, “cho phép kẻ tấn công tải lên các tệp thực thi và đặt các web shell cho phép các hoạt động sau khai thác, chẳng hạn như xâm phạm thông tin đăng nhập của quản trị viên, tiến hành di chuyển bên và đào thải các tổ chức đăng ký và tệp Active Directory, “CISA cho biết.

“Một cấu hình sai bảo mật trong ServiceDesk Plus đã dẫn đến lỗ hổng bảo mật”, Zoho lưu ý trong một tư vấn độc lập được công bố vào ngày 22 tháng 11. “Lỗ hổng này có thể cho phép kẻ thù thực thi mã tùy ý và thực hiện bất kỳ cuộc tấn công nào tiếp theo.” Zoho đã khắc phục lỗi tương tự trong các phiên bản 11306 trở lên vào ngày 16 tháng 9 năm 2021.

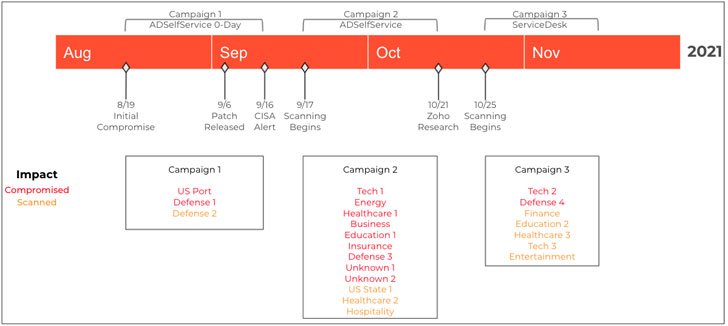

CVE-2021-44077 cũng là lỗ hổng thứ hai bị khai thác bởi cùng một tác nhân đe dọa mà trước đây đã được phát hiện khai thác một thiếu sót bảo mật trong giải pháp quản lý mật khẩu tự phục vụ và đăng nhập một lần của Zoho được gọi là ManageEngine ADSelfService Plus (CVE-2021-40539 ) để thỏa hiệp với ít nhất 11 tổ chức, theo một báo cáo mới được công bố bởi nhóm tình báo về mối đe dọa thuộc Đơn vị 42 của Palo Alto Networks.

“Tác nhân đe dọa mở rộng[ed] Các nhà nghiên cứu của Unit 42, Robert Falcone và Peter Renals cho biết, ngoài ADSelfService Plus, công ty đã tập trung chú ý vào một số tổ chức đang chạy một sản phẩm Zoho khác được gọi là ManageEngine ServiceDesk Plus. “

Các cuộc tấn công được cho là được dàn dựng bởi một “tác nhân APT kiên định và kiên định” được Microsoft theo dõi với biệt danh “DEV-0322”, một cụm mối đe dọa mới nổi mà gã khổng lồ công nghệ cho biết đang hoạt động bên ngoài Trung Quốc và trước đây đã được quan sát khai thác sau đó lỗ hổng zero-day trong dịch vụ truyền tệp được quản lý của SolarWinds Serv-U vào đầu năm nay. Đơn vị 42 đang theo dõi hoạt động kết hợp dưới dạng “TiltedTemple” chiến dịch.

Các hoạt động hậu khai thác sau một thỏa hiệp thành công liên quan đến việc diễn viên tải một ống nhỏ giọt mới (“msiexec.exe”) lên hệ thống nạn nhân, sau đó triển khai web shell JSP bằng tiếng Trung có tên “Godzilla” để thiết lập tính bền bỉ trong các máy đó, lặp lại các chiến thuật tương tự được sử dụng chống lại phần mềm ADSelfService.

Đơn vị 42 xác định rằng hiện có hơn 4.700 trường hợp sử dụng Internet của ServiceDesk Plus trên toàn cầu, trong đó 2.900 (hoặc 62%) trải dài khắp Hoa Kỳ, Ấn Độ, Nga, Anh và Thổ Nhĩ Kỳ được đánh giá là dễ bị khai thác.

Trong ba tháng qua, ít nhất hai tổ chức đã bị xâm nhập bằng cách sử dụng lỗ hổng ManageEngine ServiceDesk Plus, một con số dự kiến sẽ tăng cao hơn nữa khi nhóm APT tăng cường các hoạt động do thám chống lại công nghệ, năng lượng, giao thông vận tải, chăm sóc sức khỏe, giáo dục, tài chính và các ngành công nghiệp quốc phòng.

Về phần mình, Zoho đã cung cấp một công cụ phát hiện khai thác để giúp khách hàng xác định xem các cài đặt tại chỗ của họ có bị xâm phạm hay không, ngoài việc khuyến nghị người dùng “nâng cấp lên phiên bản ServiceDesk Plus (12001) mới nhất ngay lập tức” để giảm thiểu bất kỳ tiềm ẩn rủi ro phát sinh khi khai thác.

.