Chuỗi lây nhiễm liên quan đến phần mềm độc hại Qakbot đa mục đích đã được chia thành “các khối xây dựng riêng biệt”, một nỗ lực mà Microsoft cho biết sẽ giúp phát hiện và ngăn chặn mối đe dọa một cách hiệu quả một cách chủ động.

Nhóm thông minh về mối đe dọa của Bộ bảo vệ Microsoft 365 đã gọi Qakbot là “tắc kè hoa có thể tùy chỉnh để điều chỉnh cho phù hợp với nhu cầu của nhiều nhóm tác nhân đe dọa sử dụng nó.”

Qakbot được cho là thành lập một nhóm đe dọa tội phạm mạng có động cơ tài chính được gọi là Gold Lagoon. Đây là một phần mềm độc hại đánh cắp thông tin phổ biến, trong những năm gần đây, đã trở thành tiền thân của nhiều cuộc tấn công ransomware phổ biến và nghiêm trọng, cung cấp một dịch vụ cài đặt phần mềm độc hại cho phép thực hiện nhiều chiến dịch.

Được phát hiện lần đầu tiên vào năm 2007, phần mềm độc hại mô-đun – như TrickBot – đã phát triển từ nguồn gốc ban đầu là trojan ngân hàng để trở thành một con dao của Quân đội Thụy Sĩ có khả năng xâm nhập dữ liệu và hoạt động như một cơ chế phân phối các tải trọng giai đoạn hai, bao gồm cả ransomware. Cũng đáng chú ý là chiến thuật của nó là chiếm đoạt các chuỗi email hợp pháp của nạn nhân từ các ứng dụng khách Outlook thông qua một thành phần Email Collector và sử dụng các chuỗi đó làm chiêu dụ lừa đảo để lây nhiễm sang các máy khác.

“Thỏa hiệp các dịch vụ IMAP và nhà cung cấp dịch vụ email (ESP) hoặc chiếm đoạt các chuỗi email cho phép kẻ tấn công tận dụng lòng tin của nạn nhân tiềm năng đối với những người mà họ đã trao đổi thư từ trước đó và nó cũng cho phép mạo danh một tổ chức bị xâm phạm”, các nhà nghiên cứu của Trend Micro Ian Kenefick và Vladimir Kropotov đã trình bày chi tiết vào tháng trước. “Thật vậy, các mục tiêu đã định sẽ có nhiều khả năng mở email từ một người gửi được công nhận.”

Hoạt động Qakbot được theo dõi bởi công ty an ninh mạng trong khoảng thời gian bảy tháng từ ngày 25 tháng 3 năm 2021 đến ngày 25 tháng 10 năm 2021, cho thấy rằng Hoa Kỳ, Nhật Bản, Đức, Ấn Độ, Đài Loan, Ý, Hàn Quốc, Thổ Nhĩ Kỳ, Tây Ban Nha và Pháp là các quốc gia được nhắm mục tiêu hàng đầu, với các cuộc xâm nhập chủ yếu nhằm vào các lĩnh vực viễn thông, công nghệ và giáo dục.

Gần đây hơn, các chiến dịch thư rác đã dẫn đến việc triển khai một trình tải mới có tên SQUIRRELWAFFLE cho phép những kẻ tấn công có được chỗ đứng ban đầu vào các mạng doanh nghiệp và thả các tải trọng độc hại, chẳng hạn như Qakbot và Cobalt Strike, vào các hệ thống bị nhiễm.

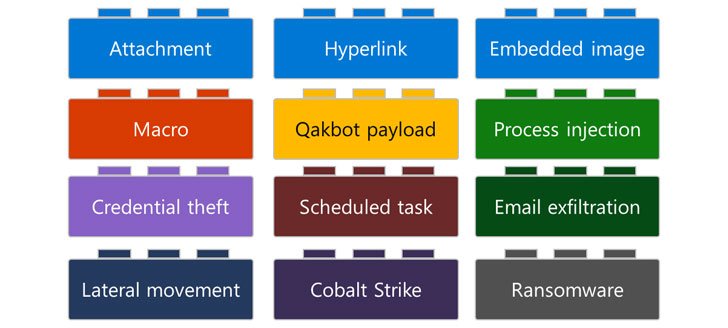

Theo Microsoft, các chuỗi tấn công liên quan đến Qakbot bao gồm một số khối xây dựng lập biểu đồ các giai đoạn khác nhau của vụ xâm nhập, ngay từ các phương pháp được áp dụng để phân phối phần mềm độc hại – liên kết, tệp đính kèm hoặc hình ảnh nhúng – trước khi thực hiện một loạt các hậu- các hoạt động khai thác như đánh cắp thông tin xác thực, xâm nhập email, di chuyển ngang và triển khai báo hiệu Cobalt Strike và ransomware.

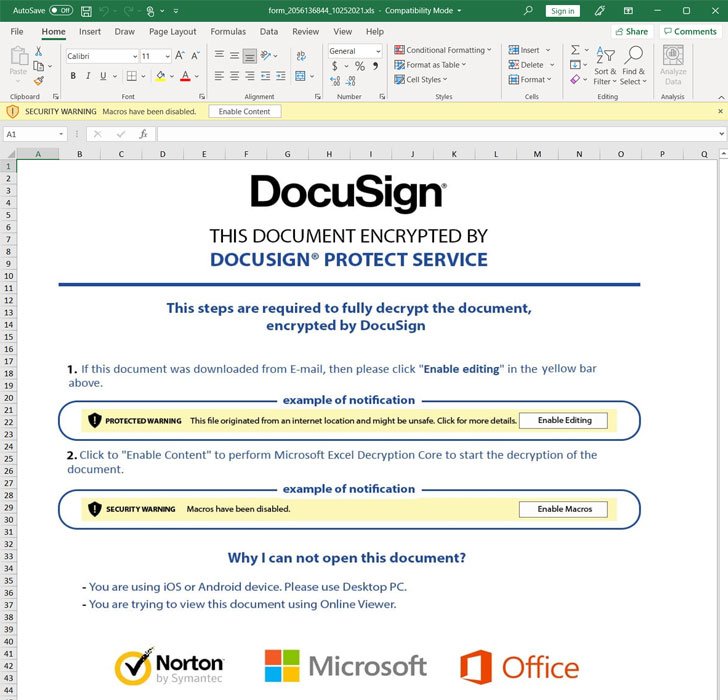

Công ty có trụ sở tại Redmond lưu ý rằng các email liên quan đến Qakbot do những kẻ tấn công gửi đôi khi có thể đi kèm với tệp đính kèm tệp lưu trữ ZIP bao gồm bảng tính chứa macro Excel 4.0, một vectơ truy cập ban đầu bị lạm dụng rộng rãi trong các cuộc tấn công lừa đảo. Bất kể cơ chế được sử dụng để phân phối phần mềm độc hại là gì, các chiến dịch đều có điểm chung là sử dụng macro Excel 4.0 độc hại.

Mặc dù macro bị tắt theo mặc định trong Microsoft Office, người nhận email được nhắc bật macro để xem nội dung thực của tài liệu. Điều này kích hoạt giai đoạn tiếp theo của cuộc tấn công là tải xuống các tải trọng độc hại từ một hoặc nhiều miền do kẻ tấn công kiểm soát.

Thường xuyên hơn không, Qakbot chỉ là bước đầu tiên trong một phần của một cuộc tấn công lớn hơn, với các tác nhân đe dọa sử dụng chỗ đứng ban đầu được phần mềm độc hại tạo điều kiện để cài đặt thêm trọng tải hoặc bán quyền truy cập cho người trả giá cao nhất trên các diễn đàn ngầm, những người sau đó có thể tận dụng nó cho mục đích của riêng họ. Vào tháng 6 năm 2021, công ty bảo mật doanh nghiệp Proofpoint đã tiết lộ cách các tác nhân ransomware đang ngày càng chuyển từ việc sử dụng email như một con đường xâm nhập sang mua quyền truy cập từ các doanh nghiệp tội phạm mạng đã xâm nhập vào các thực thể lớn.

“Tính linh hoạt và mô-đun của Qakbot có thể gây ra thách thức cho các nhà phân tích bảo mật và những người bảo vệ vì các chiến dịch Qakbot đồng thời có thể trông khác nhau rõ rệt trên mỗi thiết bị bị ảnh hưởng, tác động đáng kể đến cách những người bảo vệ này phản ứng với các cuộc tấn công như vậy”, các nhà nghiên cứu cho biết. “Do đó, hiểu biết sâu hơn về Qakbot là điều tối quan trọng trong việc xây dựng một chiến lược phòng thủ toàn diện và phối hợp chống lại nó.”

.