Các tác nhân độc hại đang triển khai một mô-đun máy chủ web nhị phân chưa được phát hiện trước đây, một mô-đun máy chủ web Dịch vụ Thông tin Internet (IIS) có tên “Owowa”, trên máy chủ Microsoft Exchange Outlook Web Access với mục tiêu lấy cắp thông tin xác thực và cho phép thực thi lệnh từ xa.

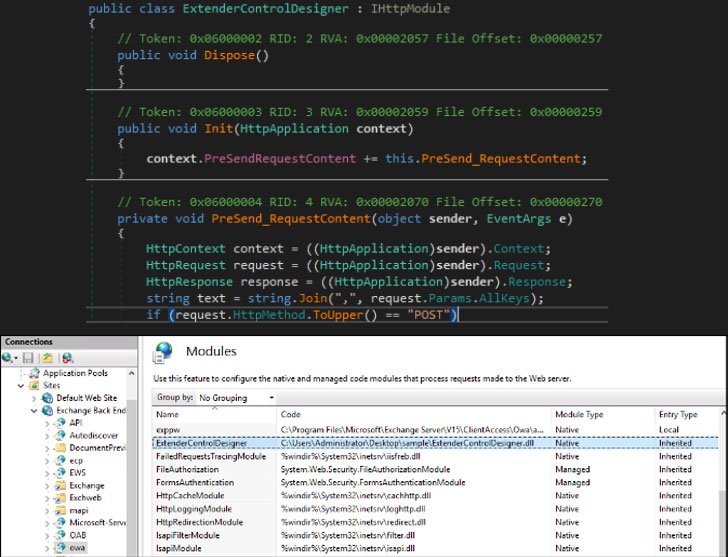

Các nhà nghiên cứu của Kaspersky, Paul Rascagneres và Pierre Delcher cho biết: “Owowa là một hợp ngữ .NET v4.0 được phát triển bởi C #, được thiết kế để được tải dưới dạng mô-đun trong máy chủ web IIS. “Khi được tải theo cách này, Owowa sẽ lấy cắp thông tin đăng nhập được nhập bởi bất kỳ người dùng nào trong trang đăng nhập OWA và sẽ cho phép người điều hành từ xa chạy lệnh trên máy chủ bên dưới.”

Ý tưởng rằng một mô-đun IIS giả mạo có thể được tạo kiểu như một cửa sau không phải là mới. Vào tháng 8 năm 2021, nghiên cứu của công ty an ninh mạng ESET của Slovakia về bối cảnh IIS đã tiết lộ có tới 14 họ phần mềm độc hại được phát triển dưới dạng mô-đun IIS bản địa trong nỗ lực chặn lưu lượng HTTP và điều khiển từ xa các máy tính bị xâm nhập.

Là một thành phần liên tục trên hệ thống bị xâm nhập, Owawa được thiết kế để nắm bắt thông tin đăng nhập của những người dùng được xác thực thành công trên trang web xác thực OWA. Sau đó, việc khai thác có thể đạt được bằng cách gửi “các yêu cầu dường như vô hại” đến các dịch vụ web được tiếp xúc bằng cách nhập các lệnh được tạo riêng trong trường tên người dùng và mật khẩu trong trang xác thực OWA của một máy chủ bị xâm phạm.

Cụ thể, nếu tên người dùng OWA là “jFuLIXpzRdateYHoVwMlfc”, thì Owawa sẽ phản hồi lại bằng thông tin đăng nhập được mã hóa. Mặt khác, nếu tên người dùng là “dEUM3jZXaDiob8BrqSy2PQO1”, lệnh PowerShell được nhập trong trường mật khẩu OWA sẽ được thực thi, kết quả sẽ được gửi lại cho kẻ tấn công.

Công ty bảo mật Nga cho biết họ đã phát hiện một nhóm mục tiêu có máy chủ bị xâm nhập đặt ở Malaysia, Mông Cổ, Indonesia và Philippines, chủ yếu thuộc về các tổ chức chính phủ, ngoại trừ một máy chủ được gắn với một công ty vận tải thuộc sở hữu của chính phủ. Điều đó nói rằng, các tổ chức khác ở châu Âu cũng được cho là nạn nhân của nam diễn viên.

Mặc dù không có liên kết nào được phát hiện giữa các nhà khai thác Owowa và các nhóm tấn công được ghi nhận công khai khác, nhưng tên người dùng “S3crt” (đọc là “bí mật”) được tìm thấy được nhúng trong mã nguồn của các mẫu được xác định đã mang lại các tệp thực thi phần mềm độc hại bổ sung có khả năng hoạt động của cùng một nhà phát triển. Đứng đầu trong số đó là một số mã nhị phân được thiết kế để thực thi một shellcode được nhúng, tải phần mềm độc hại ở giai đoạn tiếp theo được truy xuất từ máy chủ từ xa và kích hoạt việc thực thi các tải trọng Cobalt Strike.

Nhóm nghiên cứu và phân tích toàn cầu của Kaspersky (GReAT) cũng cho biết họ đã xác định được một tài khoản có cùng tên người dùng trên Keybase, nơi cá nhân này đã chia sẻ các công cụ tấn công như Cobalt Strike và Core Impact, ngoài việc thể hiện sự quan tâm đến cái sau trên RAIDForums.

Rascagneres và Delcher cho biết: “Các mô-đun IIS không phải là định dạng phổ biến cho backdoor, đặc biệt là khi so sánh với các mối đe dọa ứng dụng web điển hình như web shell và do đó có thể dễ dàng bị bỏ sót trong các nỗ lực giám sát tệp tiêu chuẩn,” Rascagneres và Delcher cho biết. “Mô-đun độc hại […] đại diện cho một lựa chọn hiệu quả để những kẻ tấn công có được chỗ đứng vững chắc trong các mạng được nhắm mục tiêu bằng cách kiên trì bên trong máy chủ Exchange. “

.