Các tổ chức công nghiệp và chính phủ, bao gồm các doanh nghiệp trong khu liên hợp công nghiệp-quân sự và các phòng thí nghiệm nghiên cứu, là mục tiêu của một mạng botnet phần mềm độc hại mới được đặt tên là PseudoManyscrypt đã lây nhiễm khoảng 35.000 máy tính Windows chỉ trong năm nay.

Các nhà nghiên cứu của Kaspersky cho biết cái tên này xuất phát từ những điểm tương đồng của nó với phần mềm độc hại Manuscrypt, một phần trong bộ công cụ tấn công của nhóm Lazarus APT. Công ty an ninh mạng của Nga cho biết họ lần đầu tiên phát hiện loạt vụ xâm nhập vào tháng 6/2021.

Ít nhất 7,2% tổng số máy tính bị phần mềm độc hại tấn công là một phần của hệ thống điều khiển công nghiệp (ICS) được sử dụng bởi các tổ chức trong lĩnh vực kỹ thuật, tự động hóa tòa nhà, năng lượng, sản xuất, xây dựng, tiện ích và quản lý nước chủ yếu ở Ấn Độ, Việt Nam, và Nga. Khoảng một phần ba (29,4%) máy tính không sử dụng ICS nằm ở Nga (10,1%), Ấn Độ (10%) và Brazil (9,3%).

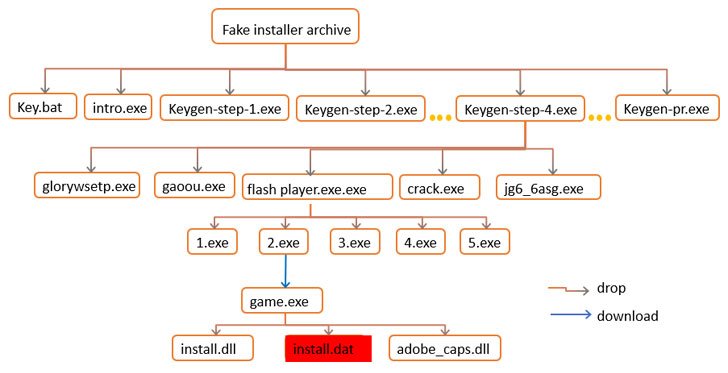

Nhóm Kaspersky ICS CERT cho biết: “Bộ tải PseudoManuscrypt xâm nhập vào hệ thống người dùng thông qua nền tảng MaaS. “Một trường hợp cụ thể về bản phân phối của trình tải xuống PseudoManuscrypt là cài đặt của nó thông qua mạng botnet Glupteba.”

Thật trùng hợp, các hoạt động của Glupteba cũng đã bị ảnh hưởng đáng kể sau khi Google trước đó tiết lộ rằng họ đã hành động để tháo dỡ cơ sở hạ tầng của mạng botnet và theo đuổi vụ kiện chống lại hai công dân Nga, những người được cho là đã quản lý phần mềm độc hại cùng với 15 cá nhân giấu tên khác.

Trong số các trình cài đặt bị bẻ khóa được sử dụng để cung cấp năng lượng cho mạng botnet bao gồm Windows 10, Microsoft Office, Adobe Acrobat, Garmin, Call of Duty, Bộ công cụ của kỹ sư solarwinds và thậm chí cả giải pháp chống vi-rút của chính Kaspersky. Việc cài đặt phần mềm vi phạm bản quyền được thúc đẩy bởi một phương pháp được gọi là đầu độc tìm kiếm, trong đó những kẻ tấn công tạo ra các trang web độc hại và sử dụng các chiến thuật tối ưu hóa công cụ tìm kiếm (SEO) để làm cho chúng hiển thị nổi bật trong kết quả tìm kiếm.

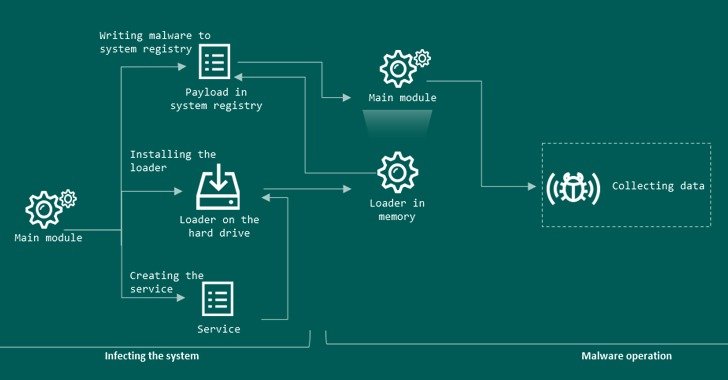

Sau khi được cài đặt, PseudoManuscrypt đi kèm với một loạt các khả năng xâm nhập cho phép kẻ tấn công toàn quyền kiểm soát hệ thống bị lây nhiễm. Điều này bao gồm vô hiệu hóa các giải pháp chống vi-rút, đánh cắp dữ liệu kết nối VPN, ghi lại các lần nhấn phím, ghi âm, chụp ảnh màn hình và quay video màn hình cũng như chặn dữ liệu được lưu trữ trong khay nhớ tạm.

Kaspersky lưu ý rằng họ đã xác định được 100 phiên bản khác nhau của trình tải PseudoManuscrypt, với các biến thể thử nghiệm sớm nhất có từ ngày 27 tháng 3 năm 2021. Các thành phần của trojan đã được mượn từ phần mềm độc hại hàng hóa như Fabookie và thư viện giao thức KCP do APT41 có trụ sở tại Trung Quốc sử dụng. nhóm gửi dữ liệu trở lại máy chủ chỉ huy và kiểm soát (C2) của kẻ tấn công.

Các mẫu phần mềm độc hại do ICS CERT phân tích cũng có các bình luận được viết bằng tiếng Trung Quốc và được phát hiện chỉ định tiếng Trung Quốc là ngôn ngữ ưa thích khi kết nối với máy chủ C2, nhưng chỉ những manh mối này đã không thể kết luận để đưa ra đánh giá về người vận hành phần mềm độc hại hoặc nguồn gốc của chúng. Các mục tiêu cuối cùng của chiến dịch cũng không rõ ràng, đặt ra câu hỏi liệu các cuộc tấn công có động cơ tài chính hay được nhà nước hỗ trợ.

Các nhà nghiên cứu cho biết: “Số lượng lớn các máy tính kỹ thuật bị tấn công, bao gồm các hệ thống được sử dụng cho mô hình 3D và vật lý, việc phát triển và sử dụng các cặp song sinh kỹ thuật số đặt ra vấn đề gián điệp công nghiệp như một trong những mục tiêu khả thi của chiến dịch”.

.