Lỗ hổng bảo mật wordpress

Các nhà nghiên cứu bảo mật đang gióng lên hồi chuông cảnh báo về các lỗ hổng mới được phát hiện trong một số plugin hệ thống quản lý học tập trực tuyến phổ biến (LMS) mà các tổ chức và trường đại học khác nhau sử dụng để cung cấp các khóa đào tạo trực tuyến thông qua các trang web dựa trên WordPress của họ.

Theo Nhóm nghiên cứu Check Point, ba plugin WordPress được đề cập – LearnPress, LearnDash và LifterLMS – có các lỗi bảo mật có thể cho phép sinh viên, cũng như người dùng không được xác thực, đánh cắp thông tin cá nhân của người dùng đã đăng ký và thậm chí đạt được các đặc quyền của giáo viên.

“Vì coronavirus, chúng tôi đang làm mọi thứ từ nhà của mình, bao gồm cả việc học chính thức”, Omri Herscovici của Check Point Research nói. “Các lỗ hổng được tìm thấy cho phép sinh viên, và đôi khi cả những người dùng không được xác thực, có được thông tin nhạy cảm hoặc kiểm soát các nền tảng LMS.”

Các hệ thống dính lỗ hổng bảo mật wordpress

Ba hệ thống LMS được cài đặt trên khoảng 100.000 nền tảng giáo dục khác nhau, bao gồm các trường đại học lớn như Đại học Florida, Đại học Michigan và Đại học Washington, trong số những nền tảng khác.

Chỉ riêng LearnPress và LifterLMS đã được tải xuống hơn 1,6 triệu lần kể từ khi ra mắt.

Nhiều lỗ hổng trong Plugin LMS WordPress

LMS tạo điều kiện học tập trực tuyến thông qua một ứng dụng phần mềm cho phép các tổ chức học thuật và nhà tuyển dụng tạo ra chương trình giảng dạy khóa học, chia sẻ các khóa học, ghi danh sinh viên và đánh giá sinh viên với các câu đố.

Các plugin như LearnPress, LearnDash và LifterLMS giúp dễ dàng bằng cách điều chỉnh bất kỳ trang web WordPress nào thành LMS đầy đủ chức năng và dễ sử dụng.

Thông tin về các lỗ hổng bảo mật wordpress được phát hiện

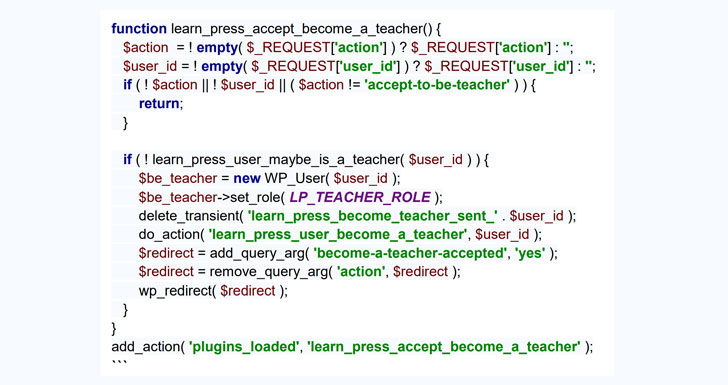

Các lỗ hổng trong phạm vi LearnPress từ tiêm SQL mù (CVE-2020-6010) đến leo thang đặc quyền (CVE-2020-11511), có thể ủy quyền cho người dùng hiện tại có được vai trò của giáo viên.

“Thật bất ngờ, mã không kiểm tra quyền của người dùng yêu cầu, do đó cho phép bất kỳ sinh viên nào gọi chức năng này”, các nhà nghiên cứu tuyên bố.

LearnDash, tương tự, bị lỗ hổng SQL SQL (CVE-2020-6009) cho phép kẻ thù tạo ra một truy vấn SQL độc hại bằng cách sử dụng trình giả lập dịch vụ thông báo Thông báo thanh toán tức thời (IPN) của PayPal để kích hoạt các giao dịch đăng ký khóa học giả.

Cuối cùng, lỗ hổng ghi tệp tùy ý của LifterLMS (CVE-2020-6008) khai thác tính chất động của các ứng dụng PHP để cho phép kẻ tấn công, ví dụ, một sinh viên đã đăng ký một khóa học cụ thể, thay đổi tên hồ sơ của họ thành một đoạn mã PHP độc hại.

Tổng cộng, các lỗ hổng khiến kẻ tấn công có thể đánh cắp thông tin cá nhân (tên, email, tên người dùng, mật khẩu, v.v.) và học sinh để thay đổi điểm số, truy xuất bài kiểm tra và câu trả lời kiểm tra trước, đồng thời giả mạo chứng chỉ.

“Các nền tảng liên quan đến thanh toán; do đó, các chương trình tài chính cũng được áp dụng trong trường hợp sửa đổi trang web mà không có thông tin của quản trị trang web”, các nhà nghiên cứu cảnh báo.

Check Point Research cho biết các lỗ hổng được phát hiện vào tháng 3 và được tiết lộ có trách nhiệm cho các nền tảng liên quan. Tất cả ba hệ thống LMS đã phát hành bản vá để giải quyết các vấn đề.

Chúng tôi khuyên người dùng nên nâng cấp lên các phiên bản mới nhất của các plugin này.