Ít nhất 300.000 địa chỉ IP liên kết với thiết bị MikroTik đã bị phát hiện dễ bị tấn công bởi nhiều lỗ hổng bảo mật có thể khai thác từ xa đã được nhà cung cấp bộ định tuyến và thiết bị ISP không dây phổ biến vá.

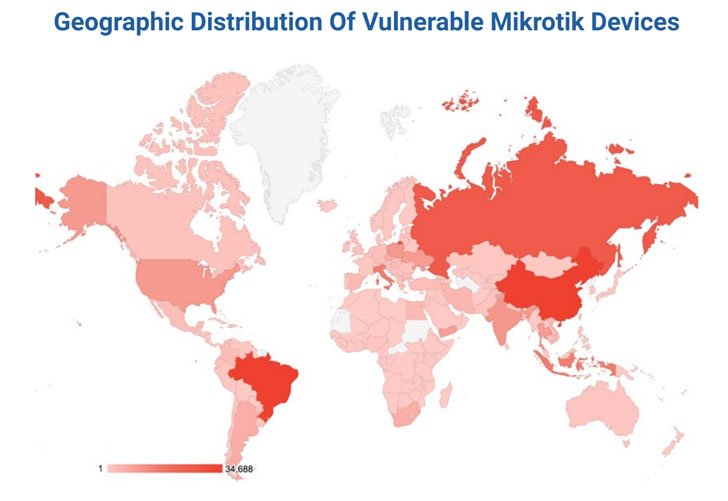

Công ty an ninh mạng Eclypsium cho biết các thiết bị bị ảnh hưởng nhiều nhất nằm ở Trung Quốc, Brazil, Nga, Ý, Indonesia, trong đó Mỹ đứng ở vị trí thứ tám.

“Những thiết bị này đều mạnh mẽ, [and] Các nhà nghiên cứu lưu ý rằng thường rất dễ bị tấn công “. Điều này đã khiến thiết bị MikroTik trở thành một thiết bị ưa thích của các tác nhân đe dọa, những người đã chỉ huy thiết bị cho mọi thứ, từ các cuộc tấn công DDoS, ra lệnh và kiểm soát (hay còn gọi là ‘C2'), đào đường hầm giao thông, v.v.”

Các thiết bị MikroTik là một mục tiêu hấp dẫn không ít vì có hơn hai triệu thiết bị trong số đó được triển khai trên toàn thế giới, tạo ra một bề mặt tấn công lớn có thể được các tác nhân đe dọa tận dụng để thực hiện một loạt các cuộc xâm nhập.

Thật vậy, vào đầu tháng 9 này, các báo cáo đã xuất hiện về một mạng botnet mới có tên Mēris đã tổ chức một cuộc tấn công từ chối dịch vụ phân tán (DDoS) phá kỷ lục chống lại công ty internet Yandex của Nga bằng cách sử dụng các thiết bị mạng từ Mikrotik làm vectơ tấn công bằng cách khai thác một- giải quyết lỗ hổng bảo mật trong hệ điều hành (CVE-2018-14847).

Dưới đây là danh sách bốn lỗ hổng được phát hiện trong ba năm qua và có thể cho phép tiếp quản hoàn toàn các thiết bị MikroTik:

CVE-2019-3977 (Điểm CVSS: 7,5) – MikroTik RouterOS không xác thực đủ nguồn gốc của gói nâng cấp, cho phép đặt lại tất cả tên người dùng và mật khẩu

CVE-2019-3978 (Điểm CVSS: 7,5) – MikroTik RouterOS không đủ bảo vệ tài nguyên quan trọng, dẫn đến nhiễm độc bộ nhớ cache

CVE-2018-14847 (Điểm CVSS: 9.1) – Lỗ hổng truyền qua thư mục MikroTik RouterOS trong giao diện WinBox

CVE-2018-7445 (Điểm CVSS: 9,8) – Lỗ hổng tràn bộ đệm MikroTik RouterOS SMB

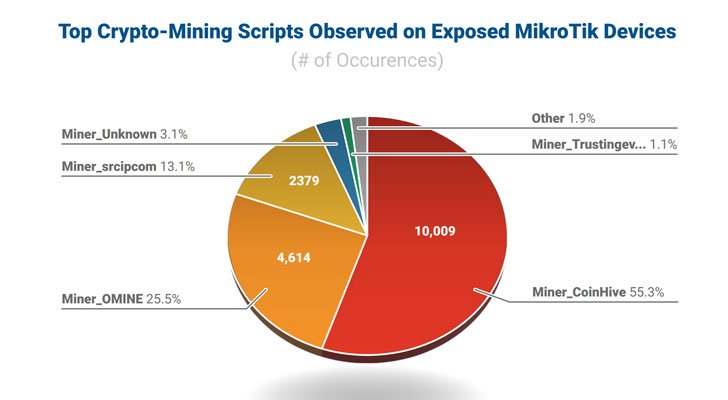

Ngoài ra, các nhà nghiên cứu Eclypsium cho biết họ đã tìm thấy 20.000 thiết bị MikroTik tiếp xúc đã tiêm các tập lệnh khai thác tiền điện tử vào các trang web mà người dùng đã truy cập.

Các nhà nghiên cứu cho biết: “Khả năng các bộ định tuyến bị xâm nhập đưa nội dung độc hại, đường hầm, sao chép hoặc định tuyến lại lưu lượng truy cập có thể được sử dụng theo nhiều cách có tính sát thương cao”. “Ngộ độc DNS có thể chuyển hướng kết nối của nhân viên từ xa đến một trang web độc hại hoặc giới thiệu một máy trung gian.”

“Kẻ tấn công có thể sử dụng các kỹ thuật và công cụ nổi tiếng để có khả năng nắm bắt thông tin nhạy cảm, chẳng hạn như đánh cắp thông tin đăng nhập MFA từ một người dùng từ xa bằng cách sử dụng SMS qua WiFi. Cũng như các cuộc tấn công trước đó, lưu lượng truy cập của doanh nghiệp có thể được đào tới một vị trí khác hoặc nội dung độc hại được đưa vào lưu lượng truy cập hợp lệ “, các nhà nghiên cứu nói thêm.

Bộ định tuyến MikroTik không phải là thiết bị duy nhất được đồng chọn vào mạng botnet. Các nhà nghiên cứu từ Fortinet trong tuần này đã tiết lộ cách mạng botnet Moobot tận dụng lỗ hổng thực thi mã từ xa (RCE) đã biết trong các sản phẩm giám sát video Hikvision (CVE-2021-36260) để phát triển mạng của mình và sử dụng các thiết bị bị xâm nhập để khởi chạy từ chối phân tán các cuộc tấn công dịch vụ (DDoS).

.