Các nhà nghiên cứu an ninh mạng đã tiết lộ nhiều lỗ hổng trong phần mềm trình điều khiển của bên thứ ba do Eltima phát triển đã được “thừa kế một cách vô tình” bởi các giải pháp máy tính để bàn đám mây như Amazon Workspaces, Accops và NoMachine và có thể cung cấp cho những kẻ tấn công một đường dẫn để thực hiện một loạt các hoạt động độc hại.

Các nhà nghiên cứu của SentinelOne cho biết trong một báo cáo được chia sẻ với The Hacker News: “Những lỗ hổng này cho phép những kẻ tấn công nâng cấp các đặc quyền cho phép chúng vô hiệu hóa các sản phẩm bảo mật, ghi đè các thành phần hệ thống, làm hỏng hệ điều hành hoặc thực hiện các hoạt động độc hại mà không bị cản trở”.

Các lỗi đã được giải quyết trong Amazon Nimble Studio AMI, Amazon NICE DCV, Amazon WorkSpaces, Amazon AppStream, NoMachine, Accops HyWorks, Accops HyWorks DVM Tools, Eltima USB Network Gate, Amzetta zPortal Windows zClient, Amzetta zPortal DVM Tools, FlexiHub, và Donglify.

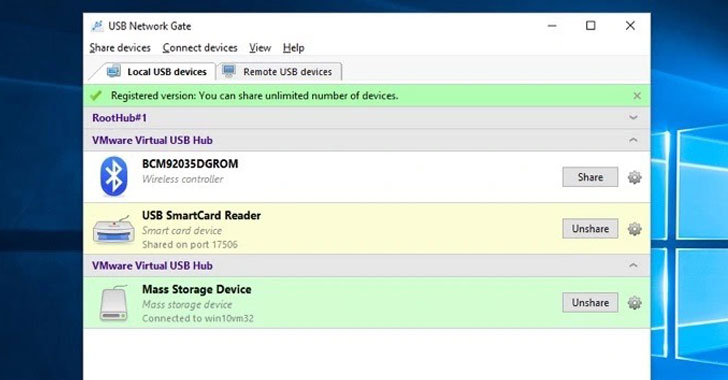

Về cốt lõi, các vấn đề nằm ở một sản phẩm do Eltima phát triển cung cấp khả năng “USB qua Ethernet” và cho phép các dịch vụ ảo hóa máy tính để bàn như Amazon WorkSpaces chuyển hướng các thiết bị USB được kết nối như webcam đến máy tính để bàn từ xa của họ.

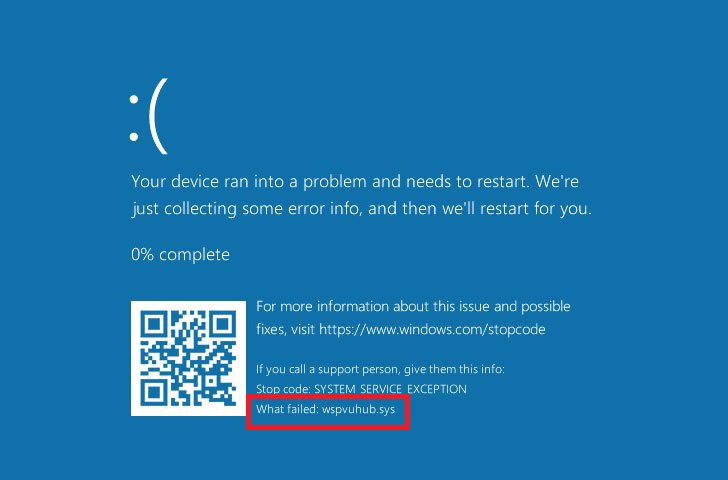

Cụ thể, các lỗ hổng có thể được truy ngược từ hai trình điều khiển chịu trách nhiệm chuyển hướng USB – “wspvuhub.sys” và “wspusbfilter.sys” – dẫn đến tình huống tràn bộ đệm có thể dẫn đến việc thực thi mã tùy ý với các đặc quyền chế độ hạt nhân .

“Kẻ tấn công có quyền truy cập vào mạng của tổ chức cũng có thể có quyền truy cập để thực thi mã trên các hệ thống chưa được vá và sử dụng lỗ hổng này để giành được đặc quyền cục bộ”, công ty an ninh mạng lưu ý. “Những kẻ tấn công sau đó có thể tận dụng các kỹ thuật khác để xoay trục vào mạng rộng hơn, như chuyển động ngang.”

Phát hiện này đánh dấu tập hợp lỗ hổng bảo mật thứ tư ảnh hưởng đến trình điều khiển phần mềm đã được SentinelOne phát hiện kể từ đầu năm.

Đầu tháng 5 này, công ty có trụ sở tại Mountain View đã tiết lộ một số lỗ hổng nâng cấp đặc quyền trong trình điều khiển cập nhật chương trình cơ sở của Dell có tên “dbutil_2_3.sys” đã không được tiết lộ trong hơn 12 năm. Sau đó, vào tháng 7, nó cũng công khai lỗ hổng tràn bộ đệm ở mức độ nghiêm trọng cao ảnh hưởng đến “ssport.sys” và được sử dụng trong các máy in HP, Xerox và Samsung mà vẫn chưa bị phát hiện kể từ năm 2005.

Và vào tháng 9, SentinelOne đã công khai một lỗ hổng nghiêm trọng cao trong phần mềm trình điều khiển HP OMEN “HpPortIox64.sys” có thể cho phép các tác nhân đe dọa nâng đặc quyền lên chế độ hạt nhân mà không yêu cầu quyền quản trị viên, cho phép họ vô hiệu hóa các sản phẩm bảo mật, ghi đè các thành phần hệ thống, và thậm chí làm hỏng hệ điều hành.

.