Các nền tảng thương mại điện tử ở Mỹ, Đức và Pháp đã bị tấn công từ một dạng phần mềm độc hại mới nhắm mục tiêu vào các máy chủ Nginx nhằm cố gắng giả mạo sự hiện diện của nó và không bị phát hiện bởi các giải pháp bảo mật.

Nhóm nghiên cứu mối đe dọa của Sansec cho biết trong một báo cáo mới: “Đoạn mã mới này tự đưa vào ứng dụng Nginx trên máy chủ và gần như vô hình”. “Ký sinh trùng được sử dụng để lấy cắp dữ liệu từ các máy chủ Thương mại điện tử, còn được gọi là ‘magecart phía máy chủ.'”

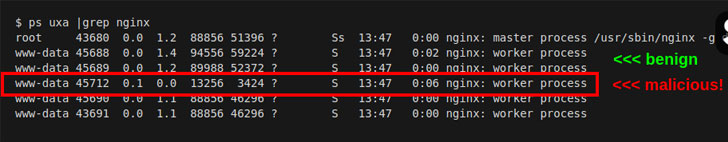

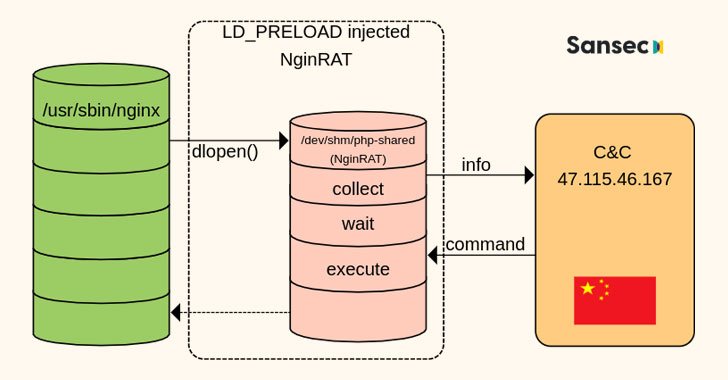

Một phần mềm mã nguồn mở và miễn phí, Nginx là một máy chủ web cũng có thể được sử dụng làm proxy ngược, bộ cân bằng tải, proxy thư và bộ đệm HTTP. NginRAT, như tên gọi của phần mềm độc hại nâng cao, hoạt động bằng cách chiếm quyền điều khiển ứng dụng Nginx máy chủ để tự nhúng vào quy trình máy chủ web.

Bản thân trojan truy cập từ xa được phân phối thông qua CronRAT, một phần mềm độc hại khác mà công ty an ninh mạng Hà Lan đã tiết lộ vào tuần trước khi ẩn các tải trọng độc hại của nó trong các công việc cron dự kiến thực hiện vào ngày 31 tháng 2, một ngày không tồn tại theo lịch.

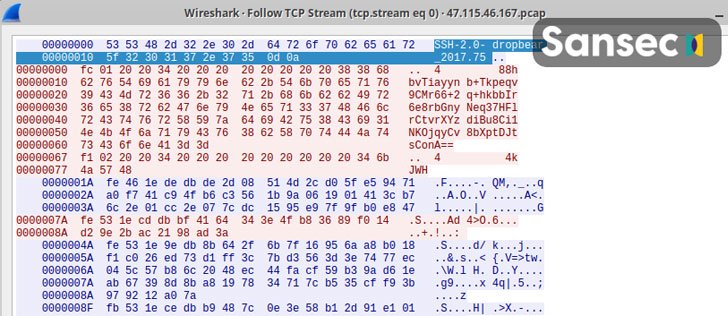

Cả CronRAT và NginRAT đều được thiết kế để cung cấp một cách từ xa vào các máy chủ bị xâm nhập và mục tiêu của các cuộc xâm nhập là thực hiện các sửa đổi phía máy chủ đối với các trang web thương mại điện tử bị xâm nhập theo cách cho phép kẻ thù lấy cắp dữ liệu bằng cách lướt qua thanh toán trực tuyến các hình thức.

Các cuộc tấn công, được gọi chung là Magecart hoặc lướt web, là hoạt động của một tổ chức tội phạm mạng bao gồm hàng chục nhóm con có liên quan đến hành vi trộm cắp thẻ tín dụng kỹ thuật số bằng cách khai thác lỗ hổng phần mềm để truy cập vào mã nguồn của cổng thông tin trực tuyến và chèn mã JavaScript độc hại. hút dữ liệu người mua hàng nhập vào các trang thanh toán.

“Các nhóm skimmer đang phát triển nhanh chóng và nhắm mục tiêu vào các nền tảng thương mại điện tử khác nhau bằng nhiều cách khác nhau để không bị phát hiện”, các nhà nghiên cứu của Zscaler lưu ý trong một phân tích về các xu hướng Magecart mới nhất được công bố vào đầu năm nay.

“Các kỹ thuật mới nhất bao gồm thỏa hiệp các phiên bản dễ bị tấn công của nền tảng thương mại điện tử, lưu trữ tập lệnh skimmer trên CDN và dịch vụ đám mây và sử dụng các miền mới đăng ký (NRD) gần giống với bất kỳ dịch vụ web hợp pháp nào hoặc cửa hàng thương mại điện tử cụ thể nào để lưu trữ các tập lệnh skimmer độc hại. “

.