Bài viết sau đây dựa trên chuỗi hội thảo trên web về bảo mật API doanh nghiệp của Imvision, với các diễn giả chuyên gia từ IBM, Deloitte, Maersk và Imvision thảo luận về tầm quan trọng của việc tập trung hóa khả năng hiển thị API của một tổ chức như một cách để đẩy nhanh nỗ lực khắc phục và cải thiện tổng thể thế trận an ninh.

Tập trung bảo mật là một thách thức trong hệ sinh thái mở ngày nay

Khi tiếp cận khả năng hiển thị API, điều đầu tiên chúng ta phải nhận ra là các doanh nghiệp ngày nay chủ động tránh quản lý tất cả các API của họ thông qua một hệ thống. Theo Tony Curcio, Giám đốc Kỹ thuật Tích hợp của IBM, nhiều khách hàng doanh nghiệp của ông đã làm việc với các kiến trúc kết hợp tận dụng cơ sở hạ tầng tại chỗ cổ điển trong khi áp dụng SaaS và IaaS trên nhiều nhà cung cấp đám mây khác nhau.

Các kiến trúc này nhằm mục đích tăng khả năng phục hồi và tính linh hoạt, nhưng nhận thức rõ rằng nó làm phức tạp các nỗ lực tập trung ‘để:' Các kiến trúc này nhằm mục đích tăng khả năng phục hồi và tính linh hoạt, nhưng với cái giá là làm phức tạp các nỗ lực tập trung hóa. Trong các tổ chức này, bắt buộc phải có một tập trung Vị trí API với việc triển khai vào từng vị trí này, để đảm bảo khả năng hiển thị nhiều hơn và quản lý tốt hơn các hoạt động kinh doanh liên quan đến API.

Thách thức đối với các nhóm bảo mật là không có một nơi trung tâm mà tất cả các API được quản lý bởi nhóm phát triển – và khi thời gian trôi qua, độ phức tạp đó có thể chỉ trở nên tồi tệ hơn. Hơn nữa, sự phức tạp này không chỉ dừng lại ở cấp cơ sở hạ tầng, mà còn chuyển sang lớp ứng dụng.

Moe Shamim của Deloitte, Giám đốc Điều hành Công nghệ Cấp cao và Phó CISO của Công ty Tư vấn Hoa Kỳ, coi việc phát triển ứng dụng không nguyên khối là chìa khóa. Ông tuyên bố rằng các tổ chức bây giờ phải chia nhỏ hàng triệu dòng mã đó thành các quy trình và hệ thống dựa trên API, được mô-đun hóa để duy trì tính cạnh tranh, tất cả trong khi đảm bảo rằng các vectơ đe dọa được giữ ở mức tối thiểu. Điều này đòi hỏi phải suy nghĩ lại đáng kể vì bây giờ người ta phải tính đến các cổng API, IAM, điều chỉnh và hơn thế nữa, có nghĩa là thời gian và tài nguyên đáng kể.

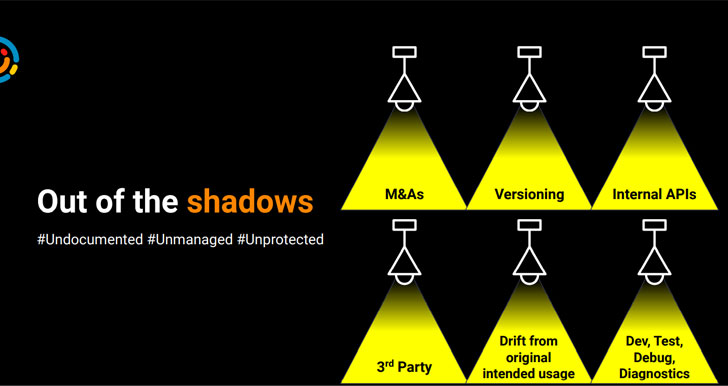

Dấu chân API của các tổ chức không còn tăng lên một cách tự nhiên theo thời gian. Giờ đây, nó bao gồm các API khác nhau có nguồn gốc từ sáp nhập và mua lại, lập phiên bản, API nội bộ, API của bên thứ 3, khác với mục đích sử dụng dự kiến ban đầu, phát triển, thử nghiệm, gỡ lỗi và chẩn đoán, v.v. Điều này làm cho sự phức tạp trở thành một vấn đề lớn hơn, vì nhiều API không có tài liệu và không được quản lý, và không cần phải nói – không được bảo vệ.

Thực thi một chương trình nhất quán trên từng môi trường khác nhau nơi đặt tài sản doanh nghiệp là một thách thức trong thực tế đám mây lai này. Người ta nên cân nhắc đến thách thức nhất quán này khi lựa chọn các công nghệ, để việc thực thi các chính sách và chương trình quản trị ở mọi nơi không phải là một vấn đề.

Nhưng điều này nói dễ hơn làm, đặc biệt là trong các doanh nghiệp thành công khi hợp nhất và mua lại các tổ chức khác: mỗi doanh nghiệp sử dụng các công nghệ khác nhau, yêu cầu quy trình bảo mật API tùy chỉnh, dành riêng cho từng môi trường mới được thêm vào.

Đây là những gì bạn nên chú ý khi đánh giá một giải pháp bảo mật API vòng đời đầy đủ

Vòng đời của API? API lối sống!

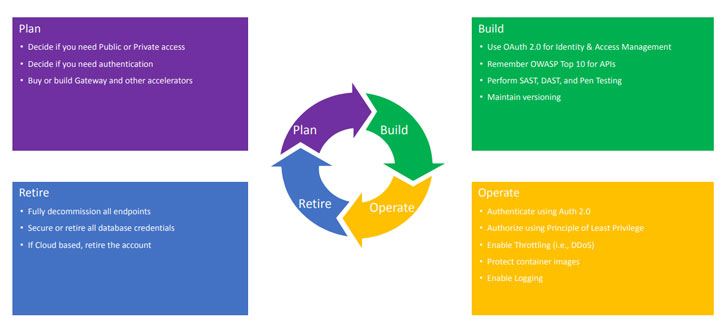

Theo Moe Shamim, vòng đời của API có thể được rút ngắn xuống các trụ cột được tìm thấy trong hình dưới đây. Khi xây dựng chiến lược bảo mật API, người ta phải tính đến kiến trúc, phân phối, thiết kế và toàn bộ các khía cạnh khác ảnh hưởng đến cách một tổ chức phát triển phương pháp tiếp cận với API. Bạn có thể xem từng khía cạnh này dưới dạng các điều khiển bạn đưa vào ở mọi giai đoạn của vòng đời API. Và về cơ bản nó liên quan đến khả năng hiển thị và tập trung đã thảo luận ở trên.

Việc lập kế hoạch xác định các vấn đề như liệu các API sẽ chỉ được sử dụng trong tường lửa mạng hay công khai, cũng như các vấn đề như xác thực. Nó cũng sẽ giải quyết các vấn đề kỹ thuật khác như bản dựng, loại cổng và ngôn ngữ lập trình mà bạn sẽ sử dụng. Điều quan trọng – và điều này áp dụng cho mọi quyết định bạn đưa ra liên quan đến tư thế bảo mật của mình – là đưa ra lựa chọn phù hợp với hệ sinh thái công cụ của bạn và cân nhắc mô hình mối đe dọa của bạn.

Trong trụ cột Xây dựng, việc quét tìm 10 vấn đề hàng đầu của OWASP là điều bắt buộc và các công cụ SAST rất tuyệt vời cho điều đó. Ngũ cấp và lập phiên bản có thể không nhất thiết phải được tích hợp vào tư thế bảo mật của bạn, nhưng cả hai đều là cơ chế mạnh mẽ chắc chắn sẽ mang lại lợi ích cho kho vũ khí bảo mật của bạn.

Trụ cột Vận hành bao gồm các vấn đề như điều chỉnh, bộ nhớ đệm và ghi nhật ký. Cơ chế ghi nhật ký và giám sát mạnh mẽ là điều bắt buộc phải có trong giai đoạn khắc phục, vì nó cho phép bạn sửa các lỗ hổng từ phiên bản này sang phiên bản khác.

Cuối cùng nhưng không kém phần quan trọng, chúng ta đến với trụ cột Retire của vòng đời. Loại bỏ các thiết bị đầu cuối không còn được sử dụng là một phương pháp hay nhất cần thiết; về cơ bản, nếu bạn không cần dịch vụ nữa – đừng để nó ở lại. Và nếu bạn không cần API nữa, chỉ cần sử dụng nó ở chế độ ngoại tuyến; đối với tài khoản đám mây cũng vậy.

Tony Curcio tuyên bố rằng một trong những nguyên lý quan trọng trong việc quản lý các chương trình API là sự phối hợp giữa các nhà sản xuất API, ban quản lý sản phẩm và người tiêu dùng. Xem xét bố trí bảo mật của từng cá nhân đó và phối hợp các chính sách API để đảm bảo sử dụng an toàn cho từng cá nhân là một khía cạnh cơ bản trong tư thế bảo mật của tổ chức.

Có tư tưởng ưu tiên API trong tổ chức chắc chắn sẽ hữu ích. Ví dụ, tại IBM, họ xây dựng công nghệ quản lý API của riêng mình cho phép họ hiển thị, bảo mật và bảo vệ các API của mình dễ dàng hơn. Có công nghệ tiên tiến đằng sau bạn – như Imvison – cũng đi một chặng đường dài. Công nghệ AI của họ giúp chúng ta hiểu thêm về các vectơ tấn công, bao gồm cả các vấn đề quan trọng như nguồn của nó.

Thực hiện một phương pháp tiếp cận phản ứng bảo mật do tình báo dẫn đầu

Gabriel Maties, Kiến trúc sư Giải pháp Cao cấp tại Maersk, đưa ra một góc nhìn khác. Với việc Maersk đã tham gia chương trình API ba năm và sau một vi phạm nghiêm trọng, an ninh mạng được xem xét liên tục như một cách để ít nhất cũng tốt như những kẻ tấn công, nếu không muốn nói là tốt hơn.

Chia sẻ quan điểm của mình về khả năng quan sát, Gabriel coi quản lý API như một kỷ luật đa tác nhân ngay từ đầu vì nó chia sẻ tài nguyên và hiển thị chúng trong nội bộ. Do đó, mỗi và mọi điểm xâm nhập vào hệ thống của bạn và các cơ chế hỗ trợ của nó phải được quan sát và giám sát tập trung một cách cẩn thận.

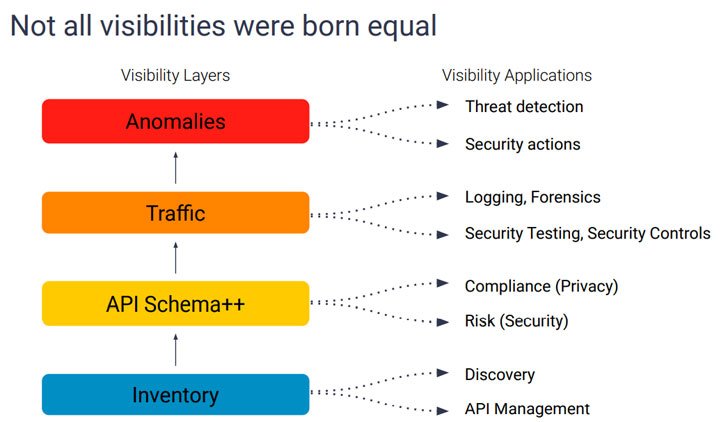

Sự tập trung hóa này rất quan trọng vì khả năng quan sát là đa chiều theo nghĩa là không bao giờ có một khía cạnh duy nhất để giám sát. Điều này đòi hỏi một cái nhìn tổng thể về các API cho phép bạn dễ dàng hiểu được nơi triển khai các API, ai sở hữu chúng, ai sử dụng chúng, cách chúng được sử dụng, mức tiêu thụ bình thường trông như thế nào và mỗi cái được bảo vệ như thế nào. Tập trung hóa cũng cho phép bạn hiểu rõ hơn vòng đời của mỗi API trông như thế nào, có bao nhiêu phiên bản tồn tại, dữ liệu nào được chia sẻ, nơi lưu trữ và ai đang sử dụng nó.

Tập trung hóa là cách duy nhất để quản lý hệ sinh thái phức tạp này theo cách đảm bảo lợi ích tối đa và rủi ro tối thiểu.

Có khả năng quan sát tập trung giúp tăng thêm thông tin chi tiết, cho phép bạn thực hiện hành động đối với các quan sát của mình. Khả năng quan sát cho phép bạn xem xét các cuộc tấn công đang diễn ra, đang hoạt động mà bạn có thể không biết và thậm chí hình thành các chiến lược tận dụng các hành động được thực hiện dựa trên những hiểu biết mà bạn rút ra từ các quan sát của mình.

Bảo mật dựa trên quy tắc có hiệu quả cao và học máy và học sâu là hai công nghệ tự động hóa và hợp lý hóa nó. Đơn giản là không có lựa chọn nào khác vì số lượng dữ liệu phải đối mặt là quá lớn, chưa kể đến việc các công nghệ này cho phép bảo vệ mối đe dọa thích ứng giúp chống lại các mối đe dọa mới.

Tin xấu là tin tặc cũng đang sử dụng những công nghệ tương tự này và việc xử lý nó đòi hỏi sự trưởng thành đáng kể của tổ chức để thực hiện các hành động cần thiết để xử lý nó. Chúng ta đang nói về một số hành động nặng nhọc ở đây, chẳng hạn như tắt bộ cân bằng tải, chuyển đổi qua tường lửa và các thay đổi cơ sở hạ tầng khác được thực hiện theo cách tự động, cháy nhanh. Điều này không thể được thực hiện nếu không có mức độ trưởng thành cao trong toàn tổ chức.

Học máy có giám sát có thể giúp các tổ chức phát triển sự trưởng thành này. Nó cho phép bạn xử lý số lượng lớn các bộ quy tắc và thông tin chi tiết để bạn có thể thiết kế các luồng hành động tự động. Khoa học dữ liệu cung cấp bí quyết quan trọng trong việc theo dõi hành vi của kẻ tấn công cụ thể, điều này rất quan trọng khi có các nguồn khác nhau và các mối đe dọa liên tục, tiên tiến.

Phản hồi bảo mật được dẫn dắt bởi trí thông minh này cho phép phản ứng thích ứng liên tục, phản xạ dựa trên bằng chứng đã được định lượng khi thay đổi và cập nhật các quy tắc và quy trình. Đây là cách duy nhất để đối phó với các cuộc tấn công ngày càng tinh vi mà chúng ta đang thấy.

Màn hình tối đen: Câu chuyện tấn công ngoài đời thực

Gabriel đã nói về một cuộc tấn công thực tế mà anh ấy đã trải qua khi làm việc tại Hiệp hội Vận chuyển Container Kỹ thuật số (DCSA). Một ngày, khoảng chín tháng sau khi anh ấy tham gia, màn hình của họ trống rỗng. Các hành động ngắt kết nối và rút phích cắm không giúp ích được gì, đã quá muộn và trong vòng vài phút, hàng nghìn máy tính trở nên vô dụng.

Đây không phải là một cuộc tấn công để khuyến khích tài chính, mà là một cuộc tấn công phá hoại nhằm khiến DCSA phải quỳ gối. Gabriel và nhóm của anh lựa chọn duy nhất là xây dựng lại, vì những kẻ tấn công đã sử dụng mã hóa một chiều. Rõ ràng, trong khi xây dựng lại hệ thống, an ninh mạng là một ưu tiên chính. Phân tích động được coi là điều tối quan trọng đối với những nỗ lực của họ để họ có thể thực hiện phân tích thời gian thực nhằm trao quyền cho việc học tập liên tục và thích ứng với mối đe dọa. Mục tiêu của họ là tìm hiểu hành vi bình thường và bất thường bên trong trông như thế nào, vì 80% các cuộc tấn công là bên trong.

Sau vụ tấn công, Gabriel đã đưa ra 4 cấp độ về khả năng quan sát, kiểm tra sức khỏe và cách xác định xem sức khỏe của hệ thống có bị xâm phạm hay không. Tất cả các quy trình và quyết định về kiến trúc giờ đây buộc phải thông qua đánh giá an ninh mạng và phải vượt qua một số kiểm tra và cân bằng. Điều này không có nghĩa là tất cả các hộp cần được đánh dấu để quy trình hoặc quyết định mới được phê duyệt, bởi vì điểm chính ở đây là nâng cao kiến thức về những lỗ hổng và điểm yếu của bạn để bạn có thể tận dụng các khả năng và nhà cung cấp phù hợp cho triết lý bảo mật của mình .

Trong 2 năm qua, chúng tôi đã thấy xu hướng ngày càng tăng của các tổ chức áp dụng các công cụ API cụ thể giúp theo dõi, phát hiện và xử lý các API bóng tối để hiểu rõ hơn về rủi ro của chúng. Đây là một sự phát triển tuyệt vời, vì các API hoàn toàn khác với thế giới ứng dụng mà chúng tôi xuất thân. Cách duy nhất để bảo vệ các API là sử dụng các công cụ và quy trình độc đáo được xây dựng riêng cho chúng.

Bảo mật API: Đưa bo mạch vào

Sự gia tăng và mức độ nghiêm trọng của các cuộc tấn công an ninh mạng trong bối cảnh của chúng ta đang khiến hội đồng quản trị và giám đốc điều hành của nhiều doanh nghiệp quan tâm hơn đến việc bảo vệ API. Tăng khả năng hiển thị là một cách khác để khiến các giám đốc điều hành hiểu được những rủi ro mà họ phải đối mặt. Nếu bạn có thể tìm ra cách để cho những người điều hành của mình biết mức độ rủi ro của dữ liệu không được bảo vệ một cách dễ dàng, bạn đã thắng một nửa trận chiến.

Đến lượt mình, khả năng hiển thị này sẽ tạo điều kiện cho một tư thế an ninh mạng phản xạ, thích ứng hơn, cho phép bạn liên tục học hỏi, rút ra những hiểu biết sâu sắc và sửa đổi tư thế của mình để đối phó với các kiểu tấn công mới.

Nhận mẫu RFP này để giúp bạn đơn giản hóa quá trình chọn nhà cung cấp bảo mật API phù hợp cho doanh nghiệp của bạn

Phát triển một tư thế bảo mật nhất quán, rõ ràng trên tất cả các tài sản doanh nghiệp của bạn là nguyên lý trung tâm cho bất kỳ chiến lược an ninh mạng mạnh mẽ nào. Tư thế bảo mật này phải tính đến bốn trụ cột của vòng đời API: Lập kế hoạch, Xây dựng, Vận hành và Nghỉ hưu. Để làm điều đó một cách chính xác, bạn phải chọn các công nghệ cho phép bạn thực thi các chính sách, công cụ và quản trị mà bạn đã quyết định khi bắt đầu hành trình bảo mật API của mình.

Điều quan trọng không kém là phát triển một chiến lược tập trung, tổng thể giúp tăng cường khả năng hiển thị mà bạn cần để bảo vệ tài sản của mình. Các công nghệ ML và Deep Learning tiên tiến được cung cấp bởi các công ty sáng tạo như Imvision chắc chắn có thể giúp bạn đạt được điều đó.

.