Chính phủ Ấn Độ cho biết họ có giải quyết một lỗ hổng nghiêm trọng trong dịch vụ ví tài liệu an toàn Digilocker có khả năng cho phép kẻ tấn công từ xa bỏ qua mật khẩu một lần di động (OTP) và đăng nhập như những người dùng khác.

Được phát hiện riêng biệt bởi hai nhà nghiên cứu tiền thưởng lỗi độc lập, Mohesh Mohan và Ashish Gahlot, lỗ hổng có thể bị khai thác dễ dàng để truy cập các tài liệu nhạy cảm được tải lên bởi người dùng mục tiêu trên nền tảng do Chính phủ điều hành.

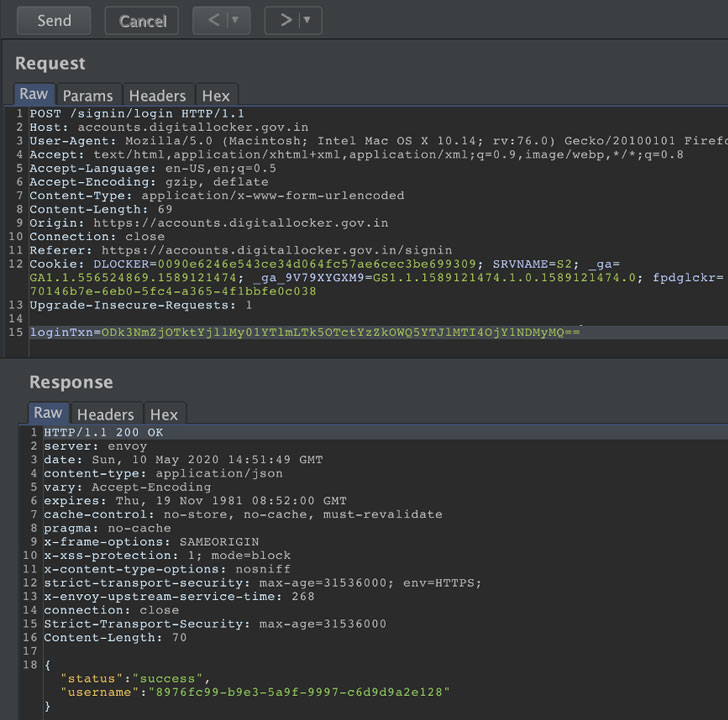

“Chức năng OTP thiếu ủy quyền cho phép thực hiện xác thực OTP bằng cách gửi bất kỳ chi tiết người dùng hợp lệ nào và sau đó thao tác luồng để đăng nhập như một người dùng hoàn toàn khác”, Mohesh Mohan nói trong một tiết lộ được chia sẻ với The Hacker News.

THÊM: Cảnh sát Ukraine bắt giữ Hacker đã thử bán hàng tỷ hồ sơ bị đánh cắp

Với hơn 38 triệu người dùng đã đăng ký, Digilocker là một kho lưu trữ dựa trên đám mây hoạt động như một nền tảng kỹ thuật số để tạo điều kiện xử lý tài liệu trực tuyến và cung cấp nhanh hơn các dịch vụ khác nhau cho chính phủ. Nó được liên kết với số điện thoại di động của người dùng và ID Aadhar một số nhận dạng duy nhất (UID) được cấp cho mọi cư dân của Ấn Độ.

Theo Mohan, tất cả những kẻ tấn công cần biết là ID Aadhaar của nạn nhân hoặc số điện thoại di động được liên kết hoặc tên người dùng để truy cập trái phép vào tài khoản Digilocker được nhắm mục tiêu, khiến dịch vụ gửi OTP và sau đó khai thác lỗ hổng để bỏ qua quá trình đăng nhập.

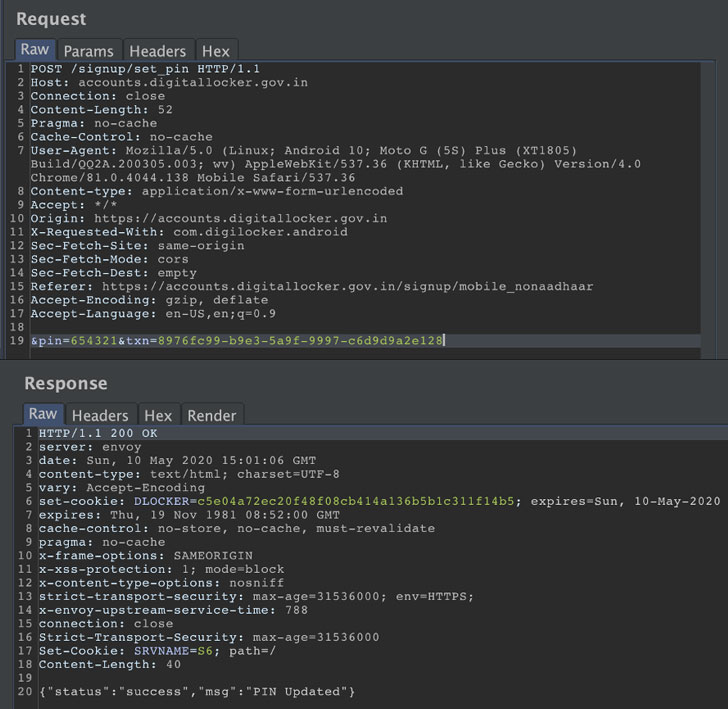

Điều đáng chú ý là phiên bản ứng dụng di động của Digilocker cũng đi kèm với mã PIN gồm 4 chữ số để tăng thêm lớp bảo mật. Nhưng các nhà nghiên cứu cho biết có thể sửa đổi các lệnh gọi API để xác thực mã PIN bằng cách liên kết mã PIN với người dùng khác (được xác định bằng UUID phiên bản-5) và đăng nhập thành công với tư cách là nạn nhân.

Thêm: Cách phát lặp lại video YouTube trên Điện thoại, Máy tính.

Điều này có nghĩa là “bạn có thể thực hiện SMS OTP (xác minh) với tư cách là một người dùng và gửi mã pin của người dùng thứ hai và cuối cùng, bạn sẽ kết thúc việc đăng nhập với tư cách là người dùng thứ hai”, Mohan nói.

Hơn nữa, việc thiếu ủy quyền cho điểm cuối API được sử dụng để đặt mã PIN bí mật ngụ ý hiệu quả API có thể được khai thác để đặt lại mã PIN được liên kết với người dùng ngẫu nhiên bằng UUID của cá nhân.

“Không có thông tin liên quan đến phiên trên yêu cầu POST, vì vậy nó không bị ràng buộc với bất kỳ người dùng nào”, Mohan nói thêm.

Ngoài các vấn đề được đề cập ở trên, các lệnh gọi API từ ứng dụng di động được bảo mật bằng xác thực cơ bản có thể tránh được bằng cách xóa cờ tiêu đề “is_encrypted: 1.” Ứng dụng này cũng được phát hiện để thực hiện cơ chế ghim SSL yếu, khiến chúng dễ bị bỏ qua khi sử dụng các công cụ như Frida.

Sau khi lỗ hổng được báo cáo với CERT-In vào ngày 10 tháng 5 bởi Mohan và DigiLocker vào ngày 16 tháng 5 bởi Ashish, cơ quan mạng cho biết vấn đề đã được khắc phục vào ngày 28 tháng 5.

“Bản chất của lỗ hổng là tài khoản DigiLocker của một cá nhân có khả năng bị xâm phạm nếu kẻ tấn công biết tên người dùng cho tài khoản cụ thể đó,” Digilocker nói trong một tweet tuần trước thừa nhận lỗ hổng. “Đó không phải là một lỗ hổng có thể cho phép bất cứ ai có quyền truy cập vào (tài khoản) DigiLocker của bất kỳ ai có tên người dùng và các chi tiết khác không được biết đến.”

“Sau khi phân tích, người ta đã phát hiện ra rằng lỗ hổng này đã xuất hiện trong mã khi một số tính năng mới được thêm vào gần đây. Lỗ hổng này đã được nhóm kỹ thuật vá trên cơ sở ưu tiên trong một ngày nhận được cảnh báo từ CERT-In. Đây không phải là một cuộc tấn công vào cơ sở hạ tầng và không có dữ liệu, cơ sở dữ liệu, lưu trữ hoặc mã hóa nào bị xâm phạm “, nhóm nghiên cứu cho biết thêm.

Xem thêm: NVIDIA và Twitch cung cấp các vòng xoắn sáng tạo – Đánh giá Geek