Bốn khung công cụ độc hại khác nhau được thiết kế để tấn công các mạng không gian mạng đã được phát hiện chỉ trong nửa đầu năm 2020, nâng tổng số bộ công cụ như vậy lên con số 17 và cung cấp cho kẻ thù một con đường dẫn đến gián điệp mạng và lọc thông tin đã được phân loại.

“Tất cả các khuôn khổ được thiết kế để thực hiện một số hình thức gián điệp, [and] Các nhà nghiên cứu Alexis Dorais-Joncas và Facundo Muñoz của ESET cho biết trong một nghiên cứu toàn diện về các khung này đều sử dụng ổ USB làm phương tiện truyền vật lý để truyền dữ liệu vào và ra khỏi các mạng không gian được nhắm mục tiêu.

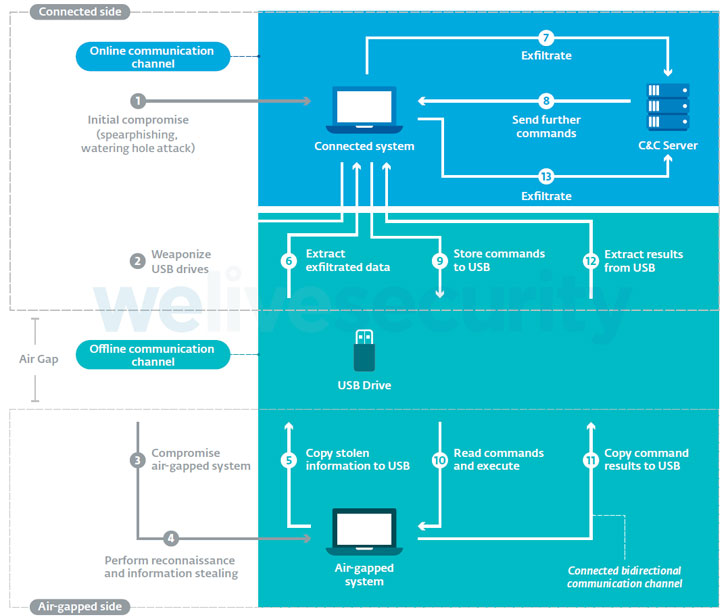

Air-gapping là một biện pháp an ninh mạng được thiết kế để ngăn chặn truy cập trái phép vào các hệ thống bằng cách cách ly chúng khỏi các mạng không an toàn khác, bao gồm cả mạng cục bộ và internet công cộng. Điều này cũng ngụ ý rằng cách duy nhất để truyền dữ liệu là kết nối thiết bị vật lý với nó, chẳng hạn như ổ USB hoặc đĩa cứng ngoài.

Cho rằng cơ chế này là một trong những cách phổ biến nhất SCADA và hệ thống kiểm soát công nghiệp (ICS) được bảo vệ, các nhóm APT thường được tài trợ hoặc là một phần của các nỗ lực quốc gia-nhà nước ngày càng đặt mục tiêu vào cơ sở hạ tầng quan trọng với hy vọng xâm nhập vào không khí. -mạng có phần mềm độc hại để khảo sát các mục tiêu quan tâm.

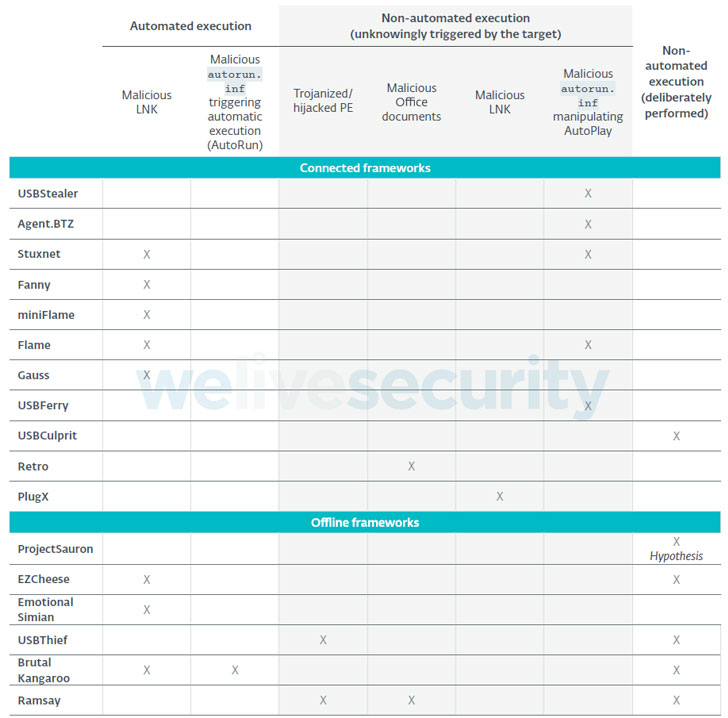

Chủ yếu được xây dựng để tấn công các hệ điều hành dựa trên Windows, công ty an ninh mạng Slovakia cho biết không ít hơn 75% trong số tất cả các khuôn khổ đã được phát hiện sử dụng các tệp LNK hoặc AutoRun độc hại trên ổ USB để thực hiện sự xâm nhập ban đầu của hệ thống air-gapped hoặc để di chuyển ngang trong mạng có ga.

Một số khuôn khổ đã được quy cho các tác nhân đe dọa nổi tiếng như sau:

Các nhà nghiên cứu giải thích: “Tất cả các framework đều đã nghĩ ra cách riêng của chúng, nhưng chúng đều có một điểm chung: không có ngoại lệ, chúng đều sử dụng ổ USB được vũ khí hóa,” các nhà nghiên cứu giải thích. “Sự khác biệt chính giữa khung kết nối và khung ngoại tuyến là cách ổ đĩa được vũ khí hóa ngay từ đầu.”

Trong khi các khuôn khổ được kết nối hoạt động bằng cách triển khai một thành phần độc hại trên hệ thống được kết nối để giám sát việc chèn các ổ USB mới và tự động đặt mã tấn công cần thiết để xâm phạm hệ thống không khí, các khuôn khổ ngoại tuyến như Brutal Kangaroo, EZCheese và ProjectSauron lại dựa vào những kẻ tấn công cố tình lây nhiễm vào ổ USB của chính họ để backdoor máy được nhắm mục tiêu.

Để đề phòng, các tổ chức có hệ thống thông tin quan trọng và thông tin nhạy cảm được khuyến nghị ngăn chặn truy cập email trực tiếp trên các hệ thống được kết nối, tắt cổng USB và khử trùng ổ USB, hạn chế thực thi tệp trên ổ đĩa di động và thực hiện phân tích định kỳ các hệ thống không khí để tìm bất kỳ dấu hiệu nào của hoạt động đáng ngờ.

Dorais-Joncas nói: “Việc duy trì một hệ thống có khí ga hoàn toàn đi kèm với lợi ích của việc bảo vệ thêm. “Nhưng cũng giống như tất cả các cơ chế bảo mật khác, air gapping không phải là một viên đạn bạc và không ngăn cản những kẻ độc hại rình rập các hệ thống lỗi thời hoặc thói quen kém của nhân viên.”

.