Công ty bảo mật Trung Quốc Qihoo 360 Netlab cho biết họ hợp tác với gã khổng lồ công nghệ Baidu để phá vỡ một mạng botnet phần mềm độc hại lây nhiễm qua hàng trăm ngàn hệ thống.

Mạng botnet được truy nguyên từ một nhóm mà nó gọi là ShuangQiang (còn gọi là Double Gun), đã đứng sau một số cuộc tấn công kể từ năm 2017 nhằm mục đích thỏa hiệp các máy tính Windows với bootkits MBR và VBR, và cài đặt trình điều khiển độc hại để thu lợi từ tài chính và chiếm quyền điều khiển lưu lượng truy cập web trang web thương mại.

Ngoài việc sử dụng hình ảnh được tải lên Yahoo Tieba để phân phối các tệp cấu hình và phần mềm độc hại – một kỹ thuật gọi là steganography – nhóm đã bắt đầu sử dụng lưu trữ trên nền tảng đám mây của Alibaba để lưu trữ các tệp cấu hình và nền tảng phân tích của Tongji để quản lý hoạt động của các máy chủ bị nhiễm của nó. .

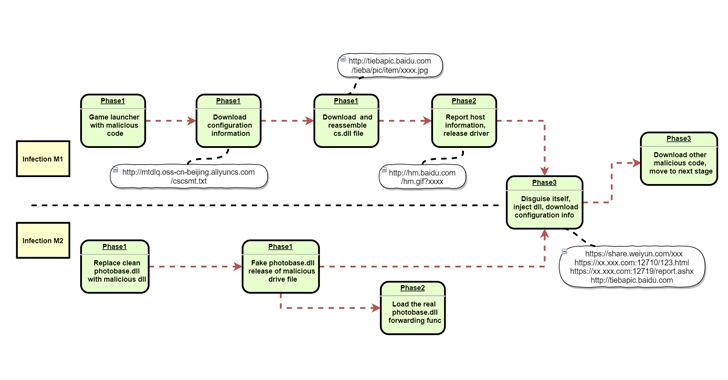

Sự thỏa hiệp ban đầu phụ thuộc vào việc dụ dỗ người dùng không nghi ngờ cài đặt phần mềm khởi chạy trò chơi từ các cổng trò chơi sơ sài có chứa mã độc dưới vỏ bọc của một bản vá.

Khi người dùng tải xuống và cài đặt bản vá, nó sẽ truy cập vào thông tin cấu hình đã nói ở trên để tải xuống một chương trình riêng có tên “cs.dll” từ Baidu Tieba được lưu dưới dạng tệp hình ảnh.

Trong các giai đoạn tiếp theo, “cs.dll” không chỉ tạo ID bot và báo cáo lại cho máy chủ do kẻ tấn công kiểm soát mà còn tiêm một trình điều khiển thứ hai chiếm quyền điều khiển hệ thống (ví dụ: lassas.exe và svchost.exe) trong để tải xuống các tải trọng giai đoạn tiếp theo để thúc đẩy động cơ của nhóm.

Các nhà nghiên cứu của Qihoo cũng mô tả chi tiết chuỗi lây nhiễm thứ hai trong đó phần mềm máy khách trò chơi bị thay đổi với các thư viện độc hại (phiên bản sửa đổi của photobase.dll), sử dụng phương pháp gọi là DLL hack để phát hành và tải trình điều khiển độc hại trước khi tải mô-đun hợp pháp.

Công ty cho biết họ đã liên hệ với nhóm bảo mật của Yahoo vào ngày 14 tháng 5 và họ đã cùng nhau hành động để ngăn chặn sự lan rộng hơn nữa của botnet bằng cách chặn tất cả các tải xuống từ các URL liên quan.

“Trong quá trình hoạt động chung này, thông qua việc phân tích, chia sẻ và phản hồi thông tin về mối đe dọa, chúng tôi đã hình thành sự hiểu biết tốt hơn về các phương tiện kỹ thuật, logic và quy tắc của băng đảng Double Gun”, ông Baidu nói.