Các nhà nghiên cứu an ninh mạng với NetLab của Qihoo 360 hôm nay đã tiết lộ chi tiết về hai chiến dịch tấn công mạng sử dụng lỗ hổng chưa được phát hiện trong các thiết bị mạng cho doanh nghiệp do DrayTek có trụ sở tại Đài Loan sản xuất.

Theo báo cáo, ít nhất hai nhóm tin tặc khác nhau đã khai thác hai lỗ hổng thực thi lệnh từ xa (CVE-2020-8515) ảnh hưởng đến các bộ chuyển mạch doanh nghiệp, bộ cân bằng tải, bộ định tuyến và thiết bị cổng VPN của DrayTek để nghe lén lưu lượng mạng và cài đặt các cửa hậu.

Các cuộc tấn công zero-day bắt đầu ở đâu đó vào cuối tháng 11 năm ngoái hoặc đầu tháng 12 và có khả năng vẫn đang tiếp diễn chống lại hàng ngàn người bị phơi bày công khai Chuyển mạch DrayTekS, Sức mạnh 2960, 3900, 300B các thiết bị chưa được vá với các bản cập nhật firmware mới nhất được phát hành vào tháng trước.

Khai thác lỗi zero-day này thế nào?

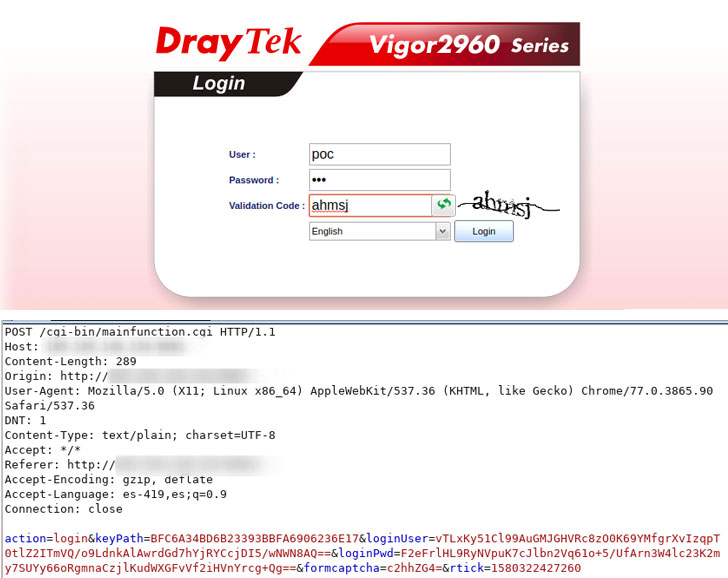

Các lỗ hổng zero-day trong câu hỏi có thể được khai thác bởi bất kỳ kẻ tấn công từ xa trái phép nào để tiêm và thực thi các lệnh tùy ý trên hệ thống, cũng như chi tiết bởi một nhà nghiên cứu riêng biệt trên blog của mình.

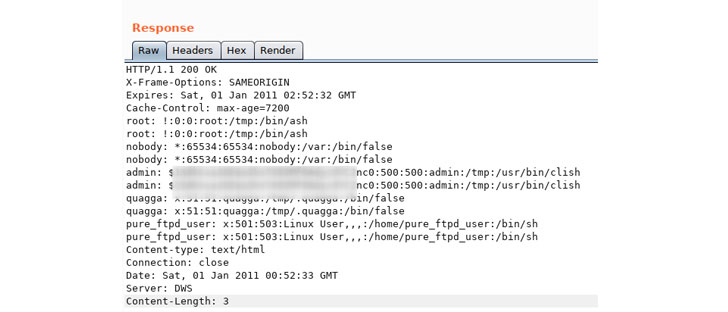

“Hai điểm tiêm lệnh dễ bị tổn thương trong 0 ngày là keyPath và rtick, nằm trong /www/cgi-bin/mainfeft.cgi và chương trình Máy chủ Web tương ứng là / usr / sbin / lighttpd”, báo cáo viết.

Các nhà nghiên cứu NetLab chưa quy kết cả hai cuộc tấn công cho bất kỳ nhóm cụ thể nào, nhưng họ đã xác nhận rằng trong khi nhóm đầu tiên chỉ đơn giản là gián điệp lưu lượng mạng, nhóm tấn công thứ hai đã sử dụng lỗ hổng tiêm lệnh rtick để tạo:

- cửa sau phiên web không bao giờ hết hạn

- Cửa hậu SSH trên các cổng TCP 22335 và 32459,

- tài khoản backlink hệ thống với người dùng “wuwuhanhan” và mật khẩu “caonimuqin.”

Cần lưu ý, nếu bạn vừa mới cài đặt chương trình cơ sở đã vá hoặc cài đặt ngay bây giờ, nó sẽ không tự động xóa tài khoản cửa sau trong trường hợp bạn đã bị xâm phạm.

“Chúng tôi khuyên người dùng DrayTek Vigor kiểm tra và cập nhật chương trình cơ sở của họ kịp thời và kiểm tra xem có quá trình tcpdump, tài khoản backlink SSH, backlink Web, v.v. trên hệ thống của họ không.”

“Nếu bạn có quyền truy cập từ xa được bật trên bộ định tuyến của mình, hãy tắt nó nếu bạn không cần nó và sử dụng danh sách kiểm soát truy cập nếu có thể”, công ty gợi ý.

Danh sách các phiên bản phần mềm bị ảnh hưởng như sau:

Các công ty và cá nhân bị ảnh hưởng rất khuyến khích cài đặt các bản cập nhật firmware mới nhất để bảo vệ hoàn toàn các mạng có giá trị của họ trước các phần mềm độc hại và các mối đe dọa trực tuyến mới nổi.

xem thêm:

7 cách tin tặc và kẻ lừa đảo đang khai thác coronavirus

Microsoft phát hành bản cập nhật Windows khẩn cấp để vá hai lỗ hổng quan trọng