Hôm thứ Hai, Microsoft đã thông báo về việc thu giữ 42 tên miền được sử dụng bởi một nhóm gián điệp mạng có trụ sở tại Trung Quốc, nhằm vào các tổ chức ở Mỹ và 28 quốc gia khác theo lệnh pháp lý do một tòa án liên bang ở bang Virginia của Mỹ ban hành.

Công ty Redmond đã quy các hoạt động độc hại cho một nhóm mà họ theo đuổi là Nickel và cho ngành công nghiệp an ninh mạng rộng lớn hơn với các biệt danh APT15, Bronze Palace, Ke3Chang, Mirage, Playful Dragon và Vixen Panda. Mối đe dọa dai dẳng nâng cao (APT) được cho là đã hoạt động ít nhất từ năm 2012.

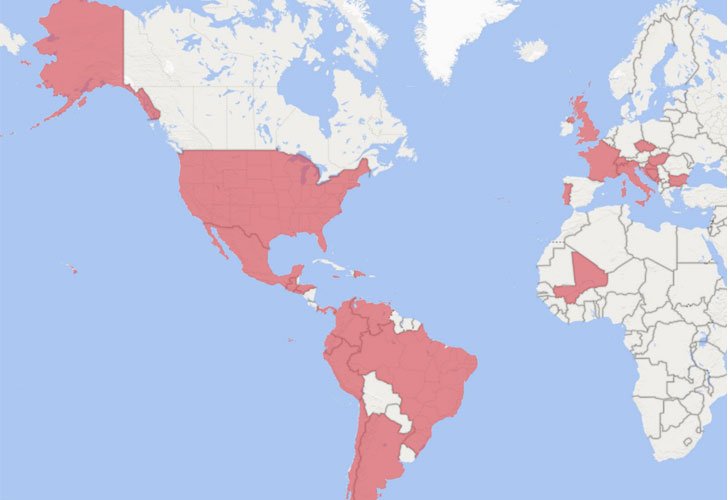

“Nickel đã nhắm mục tiêu đến các tổ chức trong cả khu vực tư nhân và công cộng, bao gồm các tổ chức ngoại giao và bộ ngoại giao ở Bắc Mỹ, Trung Mỹ, Nam Mỹ, Caribê, Châu Âu và Châu Phi”, Phó Chủ tịch Công ty của Microsoft về An ninh và Tin cậy Khách hàng, Tom Burt, nói. “Thường có mối tương quan giữa các mục tiêu của Nickel và lợi ích địa chính trị của Trung Quốc.”

cơ sở hạ tầng giả mạo cho phép nhóm tấn công duy trì quyền truy cập lâu dài vào các máy bị xâm nhập và thực hiện các cuộc tấn công nhằm mục đích thu thập thông tin tình báo nhắm vào các cơ quan chính phủ, tổ chức tư vấn và nhân quyền giấu tên như một phần của chiến dịch gián điệp kỹ thuật số có từ tháng 9 năm 2019.

Microsoft cho rằng các cuộc tấn công mạng là “rất tinh vi”, sử dụng nhiều kỹ thuật, bao gồm cả việc vi phạm các dịch vụ truy cập từ xa và khai thác các lỗ hổng trong các thiết bị VPN chưa được vá cũng như các hệ thống Exchange Server và SharePoint để “chèn phần mềm độc hại khó phát hiện tạo điều kiện cho xâm nhập, giám sát và đánh cắp dữ liệu. “

Khi có được chỗ đứng ban đầu, Nickel đã bị phát hiện triển khai các công cụ bán phá giá và những kẻ đánh cắp thông tin xác thực như Mimikatz và WDigest để xâm nhập vào tài khoản nạn nhân, tiếp theo là cung cấp phần mềm độc hại tùy chỉnh cho phép kẻ gian duy trì sự bền bỉ trên mạng nạn nhân trong thời gian dài và tiến hành thường xuyên theo lịch trình lọc tệp, thực thi mã shell tùy ý và thu thập email từ tài khoản Microsoft 365 bằng thông tin đăng nhập bị xâm phạm.

Nhiều họ cửa sau được sử dụng cho lệnh và điều khiển đang được theo dõi là Neoichor, Leeson, NumbIdea, NullItch và Rokum.

Làn sóng tấn công mới nhất bổ sung vào danh sách mở rộng các chiến dịch phần mềm giám sát do nhóm APT15 thực hiện trong những năm gần đây. Vào tháng 7 năm 2020, công ty bảo mật di động Lookout đã tiết lộ bốn ứng dụng hợp pháp bị trojanized – có tên SilkBean, DoubleAgent, CarbonSteal và GoldenEagle – nhắm mục tiêu vào cộng đồng dân tộc thiểu số Uyghur và Tây Tạng với mục tiêu thu thập và truyền dữ liệu người dùng cá nhân cho lệnh của đối thủ- và kiểm soát máy chủ.

“Khi ảnh hưởng của Trung Quốc trên toàn thế giới tiếp tục phát triển và quốc gia này thiết lập quan hệ song phương với nhiều quốc gia hơn và mở rộng quan hệ đối tác ủng hộ Sáng kiến Vành đai và Con đường của Trung Quốc, chúng tôi đánh giá rằng các tác nhân đe dọa từ Trung Quốc sẽ tiếp tục nhắm mục tiêu đến các khách hàng trong chính phủ, ngoại giao và Các lĩnh vực NGO để có được những hiểu biết mới, có thể là nhằm theo đuổi các mục tiêu gián điệp kinh tế hoặc thu thập thông tin tình báo truyền thống, “Microsoft cho biết.

.