Những kẻ tấn công đang tích cực nỗ lực khai thác một biến thể mới của lỗ hổng leo thang đặc quyền được tiết lộ gần đây để có khả năng thực thi mã tùy ý trên các hệ thống được vá đầy đủ, một lần nữa chứng minh cách kẻ thù di chuyển nhanh chóng để vũ khí hóa phương thức khai thác công khai.

Cisco Talos tiết lộ rằng họ “đã phát hiện ra các mẫu phần mềm độc hại trong tự nhiên đang cố gắng lợi dụng lỗ hổng này.”

Được theo dõi là CVE-2021-41379 và được phát hiện bởi nhà nghiên cứu bảo mật Abdelhamid Naceri, việc nâng cao lỗ hổng đặc quyền ảnh hưởng đến thành phần phần mềm Windows Installer ban đầu đã được giải quyết như một phần của bản cập nhật Bản vá thứ ba của microsoft cho tháng 11 năm 2021.

Tuy nhiên, trong trường hợp không đủ bản vá, Naceri nhận thấy rằng không chỉ có thể bỏ qua bản sửa lỗi do Microsoft thực hiện mà còn đạt được sự leo thang đặc quyền cục bộ thông qua một lỗi zero-day mới được phát hiện.

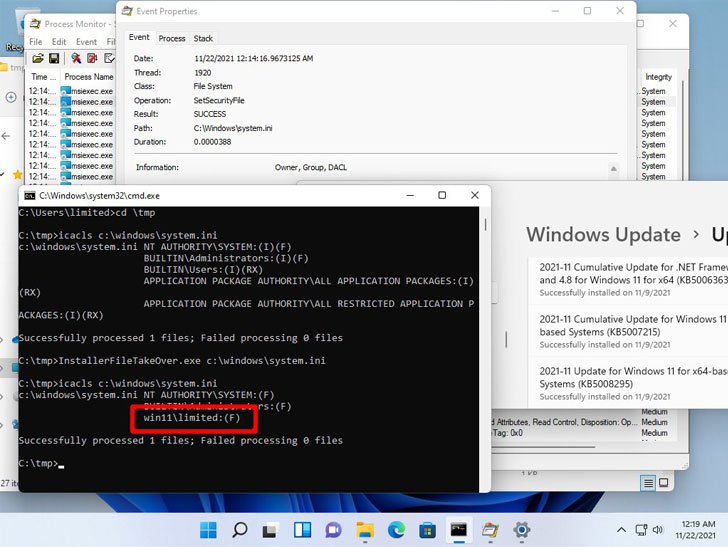

Khai thác bằng chứng khái niệm (PoC), được gọi là “InstallerFileTakeOver,” hoạt động bằng cách ghi đè danh sách kiểm soát truy cập tùy ý (DACL) cho Microsoft Edge Elevation Service để thay thế bất kỳ tệp thực thi nào trên hệ thống bằng tệp trình cài đặt MSI, cho phép kẻ tấn công chạy mã với đặc quyền HỆ THỐNG.

Sau đó, kẻ tấn công có đặc quyền quản trị viên có thể lạm dụng quyền truy cập để giành toàn quyền kiểm soát hệ thống bị xâm nhập, bao gồm khả năng tải xuống phần mềm bổ sung và sửa đổi, xóa hoặc trích xuất thông tin nhạy cảm được lưu trữ trong máy.

Nhà nghiên cứu bảo mật Kevin Beaumont đã tweet: “Có thể xác nhận điều này hoạt động.

Naceri lưu ý rằng biến thể mới nhất của CVE-2021-41379 “mạnh hơn phiên bản gốc” và cách hành động tốt nhất là đợi Microsoft phát hành bản vá bảo mật cho sự cố “do sự phức tạp của điều này. dễ bị tổn thương. “

Không rõ chính xác khi nào Microsoft sẽ thực hiện việc tiết lộ công khai và đưa ra bản sửa lỗi. Chúng tôi đã liên hệ với công ty để nhận xét và chúng tôi sẽ cập nhật câu chuyện nếu chúng tôi nhận được phản hồi.

.