Các tin nhắn SMS được thiết kế theo phương thức xã hội đang được sử dụng để cài đặt phần mềm độc hại trên thiết bị Android như một phần của chiến dịch lừa đảo rộng rãi nhằm mạo danh chính phủ Iran và các dịch vụ an sinh xã hội để lấy chi tiết thẻ tín dụng và lấy cắp tiền từ tài khoản ngân hàng của nạn nhân.

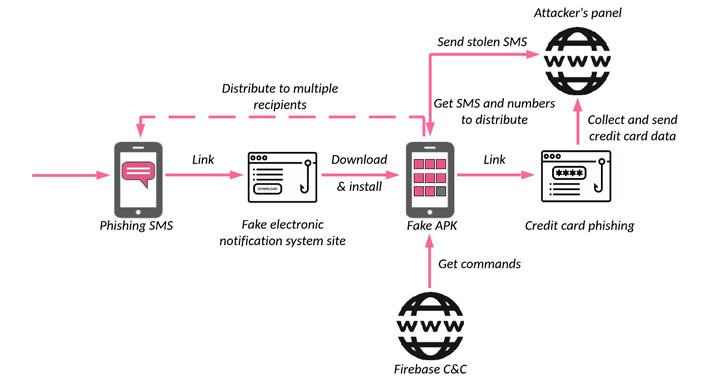

Không giống như các biến thể khác của phần mềm độc hại ngân hàng mà ngân hàng lớp phủ tấn công để chiếm dữ liệu nhạy cảm mà nạn nhân không hề hay biết, các ứng dụng độc hại được Check Point Research phát hiện được thiết kế để lừa mục tiêu chuyển giao thông tin thẻ tín dụng của họ bằng cách gửi cho họ một giao diện hợp pháp Tin nhắn SMS có chứa một liên kết, khi được nhấp vào, sẽ tải một ứng dụng độc hại xuống thiết bị của họ.

“Ứng dụng độc hại không chỉ thu thập số thẻ tín dụng của nạn nhân mà còn giành quyền truy cập vào SMS xác thực 2FA của họ và lần lượt[s] nhà nghiên cứu Shmuel Cohen của Check Point cho biết trong một báo cáo mới được công bố hôm thứ Tư.

Công ty an ninh mạng cho biết họ đã phát hiện ra hàng trăm ứng dụng Android lừa đảo khác nhau giả mạo là ứng dụng theo dõi thiết bị, ngân hàng Iran, trang web hẹn hò và mua sắm, sàn giao dịch tiền điện tử và các dịch vụ liên quan đến chính phủ, với những botnet này được bán dưới dạng “chiến dịch di động sẵn sàng sử dụng trên các kênh Telegram với giá từ $ 50 đến $ 150.

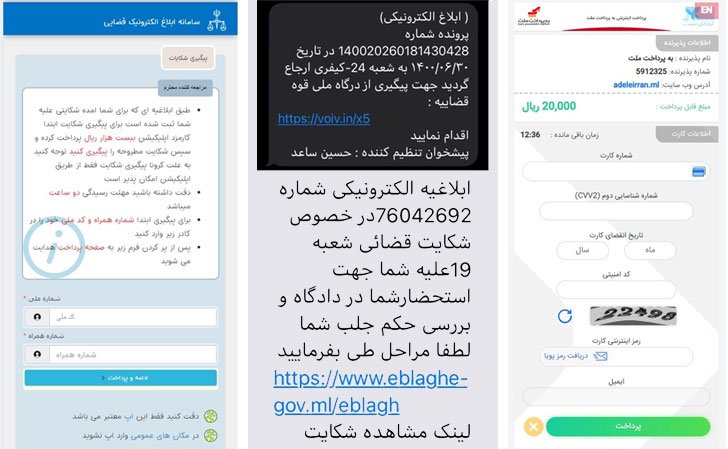

Chuỗi lây nhiễm của mạng botnet bắt đầu bằng một thông báo giả mạo từ Cơ quan Tư pháp Iran kêu gọi người dùng xem xét đơn khiếu nại được cho là đã được gửi chống lại những người nhận thông báo. Liên kết đến đơn khiếu nại hướng các nạn nhân đến trang web của chính phủ trông giống như một trang web của chính phủ, nơi họ được yêu cầu nhập thông tin cá nhân của mình (ví dụ: tên, số điện thoại, v.v.) và tải xuống tệp APK Android.

Sau khi được cài đặt, ứng dụng giả mạo không chỉ yêu cầu quyền xâm phạm để thực hiện các hoạt động thường không được liên kết với các ứng dụng của chính phủ như vậy, nó còn hiển thị màn hình đăng nhập giả mạo bắt chước Sana, hệ thống thông báo tư pháp điện tử của đất nước và nhắc nạn nhân rằng họ cần phải trả một khoản phí $ 1 để tiếp tục.

Người dùng chọn làm như vậy sau đó được chuyển hướng đến một trang thanh toán giả mạo để thu thập thông tin thẻ tín dụng đã nhập, trong khi ứng dụng đã cài đặt hoạt động như một cửa hậu lén lút để lén lút đánh cắp mật mã một lần do công ty phát hành thẻ tín dụng gửi và tạo điều kiện cho hành vi trộm cắp bổ sung.

Hơn nữa, phần mềm độc hại đi kèm với rất nhiều khả năng cho phép nó lọc tất cả các tin nhắn SMS mà thiết bị nhận được đến máy chủ do kẻ tấn công kiểm soát, ẩn biểu tượng của nó khỏi màn hình chính để ngăn cản nỗ lực xóa ứng dụng, triển khai các tải trọng bổ sung và thu được quyền năng giống như sâu để mở rộng bề mặt tấn công của nó và phát tán các thông điệp đánh bóng tùy chỉnh đến danh sách các số điện thoại được truy xuất từ máy chủ.

Cohen giải thích: “Điều này cho phép các tác nhân phát tán tin nhắn lừa đảo từ số điện thoại của những người dùng thông thường thay vì từ một nơi tập trung và không bị giới hạn ở một nhóm nhỏ số điện thoại có thể dễ dàng bị chặn”. “Điều này có nghĩa là về mặt kỹ thuật, không có số ‘độc hại' nào có thể bị chặn bởi các công ty viễn thông hoặc truy tìm lại kẻ tấn công.”

Làm cho vấn đề tồi tệ hơn, những kẻ tấn công đằng sau hoạt động đã được phát hiện tuân theo bảo mật hoạt động kém (OPSEC), do đó khiến bất kỳ bên thứ ba nào có thể tự do truy cập vào số điện thoại, danh bạ, tin nhắn SMS và danh sách tất cả các bot trực tuyến được lưu trữ trên máy chủ của họ.

Cohen lưu ý: “Đánh cắp mã động 2FA cho phép các kẻ gian rút từ từ nhưng đều đặn số tiền đáng kể từ tài khoản của nạn nhân, ngay cả trong trường hợp do các hạn chế của ngân hàng, mỗi hoạt động riêng biệt có thể chỉ thu về hàng chục đô la. “Cùng với việc dễ dàng áp dụng mô hình kinh doanh ‘botnet như một dịch vụ', không có gì ngạc nhiên khi số lượng các ứng dụng như vậy dành cho Android và số lượng người bán chúng ngày càng tăng.”

.