Apache Software Foundation đã phát hành các bản sửa lỗi để chứa lỗ hổng zero-day bị khai thác tích cực ảnh hưởng đến thư viện ghi nhật ký dựa trên Java Apache Log4j được sử dụng rộng rãi có thể được vũ khí hóa để thực thi mã độc và cho phép tiếp quản hoàn toàn các hệ thống dễ bị tấn công.

Được theo dõi là CVE-2021-44228 và bởi các biệt danh Log4Shell hoặc LogJam, vấn đề liên quan đến trường hợp thực thi mã từ xa, không được xác thực (RCE) trên bất kỳ ứng dụng nào sử dụng tiện ích nguồn mở và ảnh hưởng đến các phiên bản Log4j 2.0-beta9 lên đến 2.14. 1. Lỗi này đã đạt điểm 10 hoàn hảo trên 10 trong hệ thống đánh giá CVSS, cho thấy mức độ nghiêm trọng của vấn đề.

Apache Foundation cho biết: “Kẻ tấn công có thể kiểm soát các thông báo nhật ký hoặc các tham số thông báo nhật ký có thể thực thi mã tùy ý được tải từ máy chủ LDAP khi tính năng thay thế tra cứu thông báo được kích hoạt”, Apache Foundation cho biết trong một lời khuyên. “Từ Log4j 2.15.0, hành vi này đã bị vô hiệu hóa theo mặc định.”

Việc khai thác có thể đạt được bằng một chuỗi văn bản, có thể kích hoạt ứng dụng tiếp cận với máy chủ độc hại bên ngoài nếu nó được ghi lại thông qua phiên bản dễ bị tấn công của Log4j, cấp cho đối thủ khả năng truy xuất tải trọng từ máy chủ từ xa một cách hiệu quả và thực thi nó cục bộ. Những người duy trì dự án đã ghi nhận Chen Zhaojun của Đội bảo mật đám mây Alibaba vì đã phát hiện ra vấn đề.

Log4j được một số nhà sản xuất sử dụng làm gói ghi nhật ký trong nhiều phần mềm phổ biến khác nhau, bao gồm Amazon, Apple iCloud, Cisco, Cloudflare, ElasticSearch, Red Hat, Steam, Tesla, twitter và các trò chơi điện tử như Minecraft. Trong trường hợp thứ hai, những kẻ tấn công có thể đạt được RCE trên Máy chủ Minecraft bằng cách chỉ cần dán một tin nhắn được chế tạo đặc biệt vào hộp trò chuyện.

Một bề mặt tấn công lớn

“Lỗ hổng Apache Log4j zero-day có lẽ là lỗ hổng nghiêm trọng nhất mà chúng tôi từng thấy trong năm nay”, Bharat Jogi, quản lý cấp cao về lỗ hổng và chữ ký tại Qualys cho biết. “Log4j là một thư viện phổ biến được hàng triệu ứng dụng Java sử dụng để ghi lại các thông báo lỗi. Lỗ hổng này rất khó khai thác.”

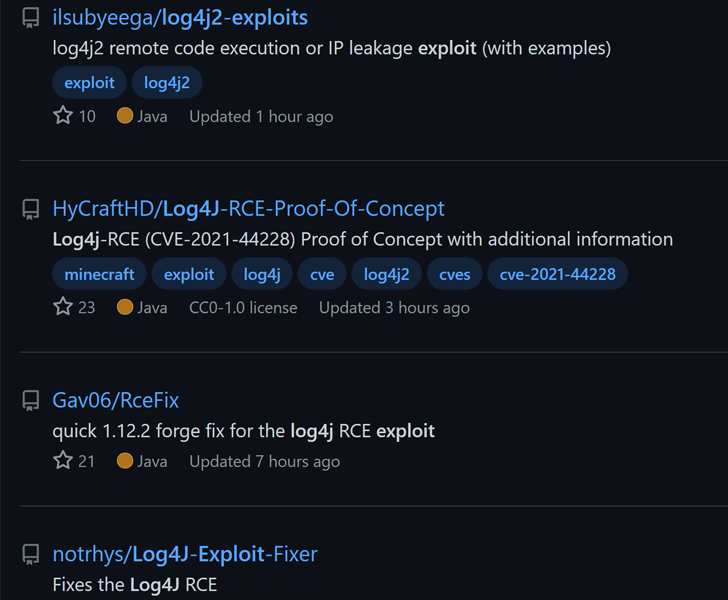

Các công ty bảo mật mạng BitDefender, Cisco Talos, Huntress Labs và Sonatype đều đã xác nhận bằng chứng về việc quét hàng loạt các ứng dụng bị ảnh hưởng trong tự nhiên để tìm các máy chủ dễ bị tấn công và các cuộc tấn công đã đăng ký vào mạng honeypot của họ sau khi có sẵn khai thác bằng chứng khái niệm (PoC). Ilkka Turunen của Sonatype cho biết: “Đây là một đòn tấn công có kỹ năng thấp và cực kỳ đơn giản để thực hiện.

GreyNoise, ví lỗ hổng này với Shellshock, cho biết họ đã quan sát thấy hoạt động độc hại nhắm vào lỗ hổng bắt đầu vào ngày 9 tháng 12 năm 2021. Công ty cơ sở hạ tầng web Cloudflare lưu ý rằng họ đã chặn khoảng 20.000 yêu cầu khai thác mỗi phút vào khoảng 6 giờ chiều UTC vào thứ Sáu, với hầu hết các các nỗ lực khai thác bắt nguồn từ Canada, Mỹ, Hà Lan, Pháp và Anh

Do sự dễ dàng khai thác và sự phổ biến của Log4j trong CNTT doanh nghiệp và DevOps, các cuộc tấn công rầm rộ nhằm vào các máy chủ nhạy cảm dự kiến sẽ gia tăng trong những ngày tới, khiến việc xử lý lỗ hổng bắt buộc phải thực hiện ngay lập tức. Công ty an ninh mạng Cybereason của Israel cũng đã phát hành một bản sửa lỗi có tên “Logout4Shell” nhằm khắc phục thiếu sót bằng cách sử dụng chính lỗ hổng để định cấu hình lại trình ghi nhật ký và ngăn chặn việc khai thác thêm cuộc tấn công.

“Lỗ hổng Log4j (CVE-2021-44228) cực kỳ tồi tệ. Hàng triệu ứng dụng sử dụng Log4j để ghi nhật ký và tất cả những gì kẻ tấn công cần làm là yêu cầu ứng dụng ghi lại một chuỗi đặc biệt”, chuyên gia bảo mật Marcus Hutchins cho biết trong một tweet.

.