Các nhà nghiên cứu bảo mật không gian mạng hôm nay đã phát hiện ra một phiên bản mới của cửa hậu ComRAT, một trong những cửa hậu được biết đến sớm nhất được sử dụng bởi nhóm Turla APT, tận dụng giao diện web của Gmail để nhận các lệnh và lọc dữ liệu nhạy cảm.

“ComRAT v4 được nhìn thấy lần đầu tiên vào năm 2017 và vẫn được sử dụng gần đây vào tháng 1 năm 2020″, công ty an ninh mạng ESET cho biết trong một báo cáo được chia sẻ với The Hacker News. “Chúng tôi đã xác định được ít nhất ba mục tiêu: hai Bộ Ngoại giao ở Đông Âu và một quốc hội ở khu vực Kavkaz.”

Turla, còn được gọi là Snake, đã hoạt động trong hơn một thập kỷ với lịch sử lâu dài về các lỗ tưới nước và các chiến dịch lừa đảo chống lại các đại sứ quán và các tổ chức quân sự ít nhất là từ năm 2004.

Nền tảng gián điệp của nhóm bắt đầu với tên Agent.BTZ, vào năm 2007, trước khi nó phát triển thành ComRAT, ngoài việc có được các khả năng bổ sung để đạt được sự bền bỉ và đánh cắp dữ liệu từ mạng cục bộ.

Hiện tại, người ta biết rằng các phiên bản trước đó của Agent.BTZ chịu trách nhiệm lây nhiễm các mạng lưới quân sự của Mỹ ở Trung Đông vào năm 2008. Trong những năm gần đây, Turla được cho là đứng sau sự thỏa hiệp của Lực lượng Vũ trang Pháp năm 2018 và Bộ Ngoại giao Áo sớm Năm nay.

Các phiên bản mới hơn của cửa hậu ComRAT đã bỏ qua Đại lý. Cơ chế lây nhiễm thanh USB của BTZ có lợi cho việc tự tiêm vào mọi quy trình của máy bị nhiễm và thực hiện tải trọng chính của nó trong “explorer.exe”.

Có gì mới trong ComRAT v4?

Theo ESET, ComRAT v4 (hay “Chinch”), vì người kế nhiệm mới được gọi, sử dụng một cơ sở mã hoàn toàn mới và phức tạp hơn nhiều so với các biến thể trước đó của nó, theo ESET. Công ty cho biết mẫu phần mềm độc hại được biết đến đầu tiên được phát hiện vào tháng 4/2017.

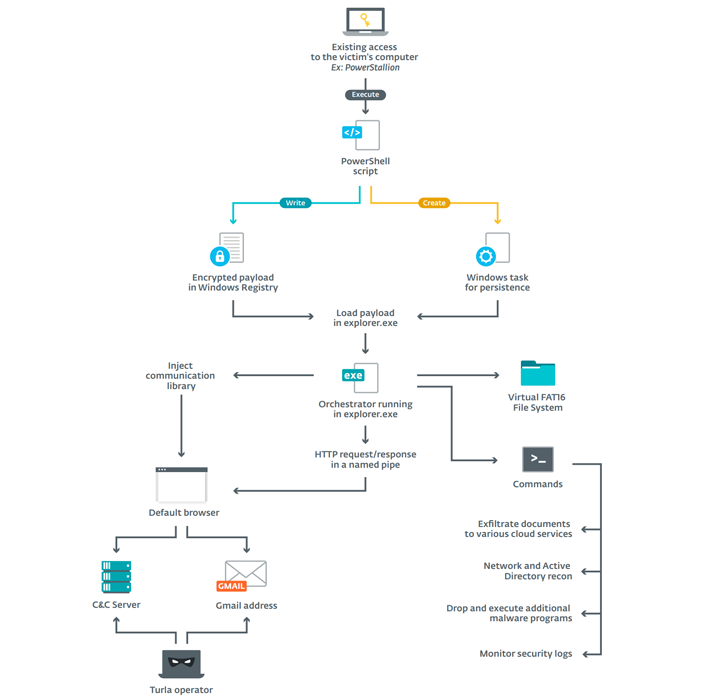

ComRAT thường được cài đặt thông qua PowerStallion, một cửa hậu PowerShell nhẹ được Turla sử dụng để cài đặt các cửa hậu khác. Ngoài ra, trình tải PowerShell đưa một mô-đun có tên là bộ điều phối ComRAT vào trình duyệt web, sử dụng hai kênh khác nhau – chế độ email và chế độ email – để nhận lệnh từ máy chủ C2 và cung cấp thông tin cho nhà khai thác.

“Công dụng chính của ComRAT là khám phá, đánh cắp và làm lộ ra các tài liệu bí mật”, các nhà nghiên cứu cho biết. “Trong một trường hợp, các nhà khai thác của nó thậm chí đã triển khai một tệp thực thi .NET để tương tác với cơ sở dữ liệu MS SQL Server trung tâm của nạn nhân có chứa các tài liệu của tổ chức.”

Hơn nữa, tất cả các tệp liên quan đến ComRAT, ngoại trừ DLL của bộ điều phối và tác vụ theo lịch trình để duy trì, được lưu trữ trong một hệ thống tệp ảo (VFS).

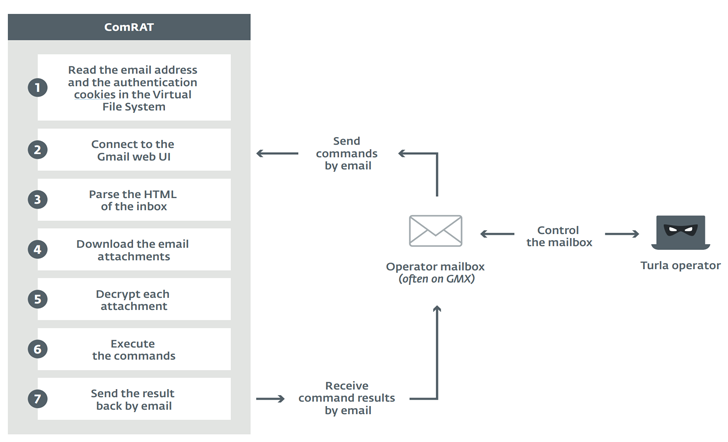

Chế độ “thư” hoạt động bằng cách đọc địa chỉ email và cookie xác thực có trong VFS, kết nối với chế độ xem HTML cơ bản của Gmail và phân tích trang HTML hộp thư đến (sử dụng trình phân tích cú pháp Gumbo HTML) để lấy danh sách email có dòng chủ đề phù hợp với những người trong tệp “topic.str” trong VFS.

Đối với mỗi email đáp ứng các tiêu chí trên, comRAT tiến hành bằng cách tải xuống các tệp đính kèm (ví dụ: “document.docx,” http://feedproxy.google.com/ “Documents.xlsx”) và xóa các email để tránh xử lý chúng lần thứ hai.

Mặc dù có định dạng “.docx” và “.xlsx” trong tên tệp, nhưng tệp đính kèm không phải là tài liệu mà là các đốm dữ liệu được mã hóa bao gồm một lệnh cụ thể được thực thi: đọc / ghi tệp, thực thi các quy trình bổ sung và thu thập nhật ký .

Trong giai đoạn cuối cùng, kết quả thực hiện lệnh được mã hóa và lưu trữ trong tệp đính kèm (với phần mở rộng kép “.jpg.bfe”), sau đó được gửi dưới dạng email đến địa chỉ đích được chỉ định trong “answer_addr.str” Tập tin VFS.

Mặt khác, chế độ “di sản” sử dụng cơ sở hạ tầng C2 đã có (ComRAT v3.x) để phát lệnh từ xa, kết quả được nén và truyền đến dịch vụ đám mây như Microsoft OneDrive hoặc 4Shared.

Dữ liệu được lọc ra bao gồm các chi tiết người dùng và các tệp nhật ký liên quan đến bảo mật để kiểm tra xem các mẫu phần mềm độc hại của chúng có được phát hiện trong quá trình quét các hệ thống bị nhiễm hay không.

Dựa trên các mẫu phân phối email của Gmail trong khoảng thời gian một tháng, ESET cho biết các nhà khai thác đằng sau chiến dịch đang làm việc trong các múi giờ UTC + 3 hoặc UTC + 4.

“Phiên bản bốn của ComRAT là một gia đình phần mềm độc hại hoàn toàn được phát hành vào năm 2017,” nhà nghiên cứu ESET Matthieu Faou nói. “Các tính năng thú vị nhất của nó là Hệ thống tệp ảo ở định dạng FAT16 và khả năng sử dụng giao diện người dùng web Gmail để nhận lệnh và lọc dữ liệu. Do đó, nó có thể bỏ qua một số kiểm soát bảo mật vì nó không phụ thuộc vào bất kỳ miền độc hại nào. ”

//l &&! o && (jQuery.ajax ({url: "https://thehackernews.com/feed/posts/default?alt=json-in-script&max-results=4", gõ: "get", cache :! 1, dataType: "jsonp", thành công: function (e) {for (var t = "http://feedproxy.google.com/", r = "http://feedproxy.google.com/", s = 0; s <e.feed.entry.length; s ++) {for (var a = 0; a <e.feed.entry (s) .link.length; a ++) if ("thay thế" == e.feed.entry ( s) .link (a) .rel) {t = e.feed.entry (s) .link (a) .href; break} if ("nội dung" trong e.feed.entry (s)) var n = e .feed.entry (s) .content. $ t; other n = "Tóm tắt" trong e.feed.entry (s)? e.feed.entry (s) .summary. $ t: "http: // feedproxy. google.com/";100<(n=n.replace(/) *> / g, "http://feedproxy.google.com/")). length && (n = n.sub chuỗi (0,90)); var l = e.feed.entry (s) .title. $ t; l = l.sub chuỗi (0,50); var o = e.feed.entry (s) .media $ Thumb.url.replace (/ / s72 -c -e100 /, "/ s260-e100 "); o = o.replace (/ http: / / 1 .bp .blogspot .com / | http: / / 2 .bp .blogspot .com / | http: / / 3 .bp .blogspot .com / | http: / / 4 .bp .blogspot .com / | https: / / 1 .bp .blogspot .com / | https: / / 2 .bp .blogspot .com / | https: / / 3 .bp .blogspot .com / | https: / / 4 .bp .blogspot .com //, "https://thehackernews.com/images/"), r + = '

"} r + =" http://feedproxy.google.com/ ", document.getEuityById (" result ") .innerHTML = r}}), e = window, t = document, r =" script ", s =" stackSonar ", e.StackSonarObject = s, e (s) = e (s)" http://feedproxy.google.com/ "function () {(e (s) .q = e (s) .q" http : //feedproxy.google.com/ "()). push (argument)}, e (s) .l = 1 * Ngày mới, a = t.createEuity (r), n = t.getElementsByTagName (r) ( 0), a.async = 1, a.src = "https://www.stack-sonar.com/ping.js", n.parentNode.insertB Before (a, n), stackSonar ("stack-connect", "233"), o =! 0)})}); //))> . (tagsToTransTable) phần mềm độc hại cửa sau (t) virus máy tính (t) Cyber Attack (t) gián điệp mạng (t) hack email (t) gmail (t) hack tin tức (t) Phần mềm độc hại