Nhiều điểm yếu bảo mật đã được tiết lộ trong chip hệ thống (SoC) của MediaTek có thể cho phép kẻ đe dọa nâng cao đặc quyền và thực thi mã tùy ý trong phần sụn của bộ xử lý âm thanh, cho phép kẻ tấn công thực hiện một “chiến dịch nghe trộm quy mô lớn” một cách hiệu quả “mà người dùng không hề hay biết.

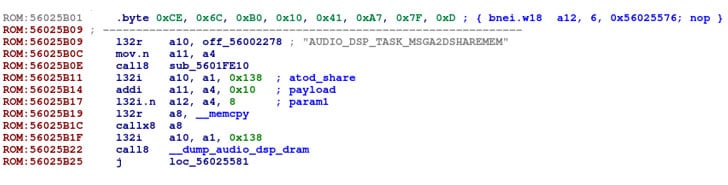

Việc phát hiện ra các lỗ hổng là kết quả của việc thiết kế ngược bộ xử lý tín hiệu kỹ thuật số âm thanh (DSP) của công ty an ninh mạng Check Point Research của Israel, cuối cùng phát hiện ra rằng bằng cách xâu chuỗi chúng lại với các lỗ hổng khác có trong thư viện của nhà sản xuất điện thoại thông minh, các vấn đề được phát hiện trong chip có thể dẫn đến leo thang đặc quyền cục bộ từ một ứng dụng Android.

Nhà nghiên cứu bảo mật Slava Makkaveev của Check Point cho biết: “Một thông báo liên bộ xử lý không đúng định dạng có thể bị kẻ tấn công sử dụng để thực thi và ẩn mã độc bên trong phần sụn DSP”. “Vì phần sụn DSP có quyền truy cập vào luồng dữ liệu âm thanh, một cuộc tấn công vào DSP có thể được sử dụng để nghe trộm người dùng.”

Được theo dõi là CVE-2021-0661, CVE-2021-0662 và CVE-2021-0663, ba vấn đề bảo mật liên quan đến sự cố tràn bộ đệm dựa trên heap trong thành phần DSP âm thanh có thể bị khai thác để đạt được các đặc quyền nâng cao. Các sai sót ảnh hưởng đến các chipset MT6779, MT6781, MT6785, MT6853, MT6853T, MT6873, MT6875, MT6877, MT6883, MT6885, MT6889, MT6891, MT6893 và MT8797 trải dài trên các phiên bản 9.0, 10.0 và 11.0 của Android.

“Trong DSP âm thanh, có thể có khả năng ghi vượt quá giới hạn do kiểm tra giới hạn không chính xác. Điều này có thể dẫn đến sự leo thang cục bộ của đặc quyền với các đặc quyền thực thi Hệ thống cần thiết. Người dùng không cần tương tác để khai thác”, nhà sản xuất chip cho biết trong một lời khuyên được xuất bản tháng trước.

Vấn đề thứ tư được phát hiện trong lớp trừu tượng phần cứng âm thanh MediaTek hay còn gọi là HAL (CVE-2021-0673) đã được khắc phục kể từ tháng 10 và dự kiến sẽ được xuất bản trong Bản tin bảo mật MediaTek tháng 12 năm 2021.

Trong một tình huống tấn công giả định, một ứng dụng giả mạo được cài đặt thông qua các phương tiện kỹ thuật xã hội có thể tận dụng quyền truy cập của nó vào API AudioManager của Android để nhắm mục tiêu đến một thư viện chuyên biệt – có tên là Android Aurisys HAL – được cung cấp để giao tiếp với trình điều khiển âm thanh trên thiết bị và gửi các tin nhắn được chế tạo đặc biệt, có thể dẫn đến việc thực thi mã tấn công và đánh cắp thông tin liên quan đến âm thanh.

MediaTek đã chiếm được kỷ lục 43% tổng số lô hàng SoC điện thoại thông minh cho quý 2 năm 2021, với bộ vi xử lý được sử dụng bởi một số nhà sản xuất thiết bị gốc như Xiaomi, Oppo, Vivo, Sony và Realme, có nghĩa là các lỗ hổng, nếu không được khắc phục, có thể gây ra một cuộc tấn công lớn bề mặt cho các tác nhân đe dọa.

MediaTek, theo tiết lộ, cho biết họ đã thực hiện các biện pháp giảm nhẹ thích hợp cho tất cả các nhà sản xuất thiết bị gốc, thêm vào đó họ không tìm thấy bằng chứng nào cho thấy các lỗ hổng hiện đang được khai thác. Hơn nữa, công ty đã khuyến nghị người dùng cập nhật thiết bị của họ khi có bản vá lỗi và chỉ cài đặt ứng dụng từ các thị trường đáng tin cậy như Cửa hàng Google Play.

.