Với việc Docker trở nên phổ biến như một dịch vụ để đóng gói và triển khai các ứng dụng phần mềm, các tác nhân độc hại đang tận dụng cơ hội để nhắm mục tiêu các điểm cuối API bị phơi bày và tạo ra các hình ảnh bị nhiễm phần mềm độc hại để tạo điều kiện cho các cuộc tấn công từ chối dịch vụ phân tán (DDoS) và khai thác tiền điện tử.

Theo báo cáo được công bố bởi nhóm tình báo mối đe dọa Đơn vị 42 của Palo Alto Networks, mục đích của những hình ảnh Docker này là để tạo tiền bằng cách triển khai một công cụ khai thác tiền điện tử bằng cách sử dụng các container Docker và tận dụng kho lưu trữ Docker Hub để phân phối các hình ảnh này.

“Các container Docker cung cấp một cách thuận tiện cho phần mềm đóng gói, điều này thể hiện rõ qua tỷ lệ chấp nhận ngày càng tăng của nó”, các nhà nghiên cứu của Đơn vị 42 cho biết. “Điều này, kết hợp với khai thác tiền xu, giúp một diễn viên độc hại dễ dàng phân phối hình ảnh của họ cho bất kỳ máy nào hỗ trợ Docker và ngay lập tức bắt đầu sử dụng tài nguyên tính toán của nó để mã hóa.”

Docker là một giải pháp nền tảng (PaaS) nổi tiếng dành cho Linux và Windows, cho phép các nhà phát triển triển khai, kiểm tra và đóng gói các ứng dụng của họ trong một môi trường ảo có chứa – theo cách cô lập dịch vụ khỏi hệ thống máy chủ họ chạy tiếp

Xem thêm: Ứng dụng TrickBot Mobile vượt qua 2 Authent Xác thực nhân tố cho dịch vụ Net Bank

Tài khoản Docker Hub hiện đã bị gỡ xuống, được đặt tên là “azurenql”, bao gồm tám kho lưu trữ sáu hình ảnh độc hại có khả năng khai thác Monero, một loại tiền điện tử tập trung vào quyền riêng tư.

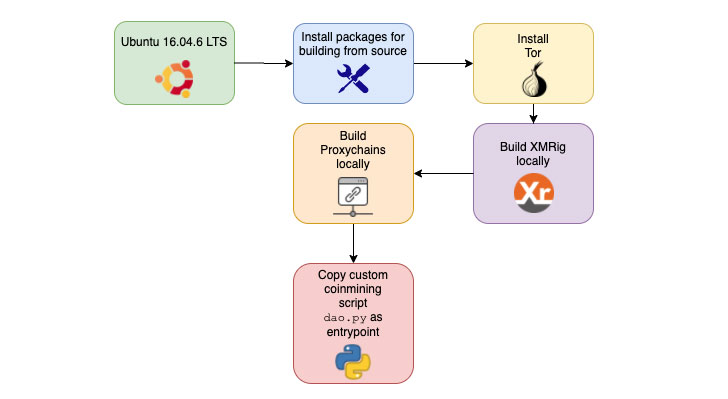

Tác giả phần mềm độc hại đằng sau các hình ảnh đã sử dụng tập lệnh Python để kích hoạt hoạt động mã hóa và lợi dụng các công cụ ẩn danh mạng như ProxyChains và Tor để trốn tránh phát hiện mạng.

Mã khai thác tiền xu trong hình ảnh sau đó khai thác sức mạnh xử lý của các hệ thống bị nhiễm để khai thác các khối.

Các hình ảnh được lưu trữ trên tài khoản này đã được thu thập hơn hai triệu lần kể từ khi bắt đầu chiến dịch vào tháng 10 năm 2019, với một trong những ID ví được sử dụng để kiếm được hơn 525,38 XMR (36.000 đô la).

Máy chủ Docker tiếp xúc được nhắm mục tiêu với phần mềm độc hại DDoS

Đó không phải là tất cả. Trong một hoạt động quét hàng loạt mới được các nhà nghiên cứu của Trend Micro phát hiện, các máy chủ Docker không được bảo vệ đang được nhắm mục tiêu với ít nhất hai loại phần mềm độc hại khác nhau – XOR DDoS và Kaiji – để thu thập thông tin hệ thống và thực hiện các cuộc tấn công DDoS.

Các nhà nghiên cứu cho biết: “Những kẻ tấn công thường sử dụng các botnet để thực hiện các cuộc tấn công vũ phu sau khi quét các cổng Secure Shell (SSH) và Telnet mở”. “Bây giờ, họ cũng đang tìm kiếm các máy chủ Docker với các cổng bị lộ (2375).”

Điều đáng chú ý là cả XOR DDoS và Kaiji đều là các trojan Linux được biết đến với khả năng thực hiện các cuộc tấn công DDoS, sau đó được viết hoàn toàn từ đầu bằng cách sử dụng ngôn ngữ lập trình Go để nhắm mục tiêu các thiết bị IoT thông qua cưỡng bức SSH.

Chủng phần mềm độc hại XOR DDoS hoạt động bằng cách tìm kiếm các máy chủ có cổng API Docker bị lộ, sau đó gửi lệnh để liệt kê tất cả các vùng chứa được lưu trữ trên máy chủ đích và sau đó thỏa hiệp chúng với phần mềm độc hại XORDDoS.

Xem thêm: Hướng dẫn khôi phục dữ liệu trên Windows 10 khi bấm shift+delete chi tiết

Tương tự, phần mềm độc hại Kaiji quét internet cho các máy chủ có cổng 2375 bị lộ để triển khai bộ chứa ARM lừa đảo (“linux_arm”) thực thi nhị phân Kaiji.

Các nhà nghiên cứu cho biết: “Trong khi cuộc tấn công XoS DDoS xâm nhập vào máy chủ Docker để lây nhiễm tất cả các container được lưu trữ trên đó, thì cuộc tấn công Kaiji triển khai vùng chứa của chính nó sẽ chứa phần mềm độc hại DDoS của nó”, các nhà nghiên cứu cho biết, lưu ý sự khác biệt giữa hai biến thể phần mềm độc hại.

Ngoài ra, cả hai phần mềm độc hại đều thu thập các chi tiết như tên miền, tốc độ mạng, số nhận dạng quy trình của các quy trình đang chạy và thông tin về CPU và mạng cần thiết để thực hiện một cuộc tấn công DDoS.

“Các tác nhân đe dọa đằng sau các biến thể phần mềm độc hại liên tục nâng cấp sáng tạo của họ với các khả năng mới để họ có thể triển khai các cuộc tấn công của họ chống lại các điểm xâm nhập khác”, các nhà nghiên cứu kết luận.

“Vì chúng tương đối thuận tiện để triển khai trên đám mây, các máy chủ Docker đang trở thành một lựa chọn ngày càng phổ biến đối với các công ty. Tuy nhiên, những điều này cũng khiến chúng trở thành mục tiêu hấp dẫn cho tội phạm mạng, những người luôn tìm kiếm các hệ thống mà chúng có thể khai thác.”

Chúng tôi khuyên người dùng và các tổ chức chạy phiên bản Docker ngay lập tức kiểm tra xem họ có phơi bày các điểm cuối API trên Internet hay không, đóng các cổng và tuân thủ các thực tiễn tốt nhất được đề xuất.

Xem thêm: Lỗ hổng Bluetooth mới cho thấy hàng tỷ thiết bị cho tin tặc