Các doanh nghiệp biết rằng họ cần bảo mật các tập lệnh phía máy khách của mình. Chính sách bảo mật nội dung (CSP) là một cách tuyệt vời để làm điều đó. Nhưng CSP rất cồng kềnh. Một sai lầm và bạn có thể có một lỗ hổng bảo mật phía máy khách đáng kể. Việc tìm ra những khoảng trống đó có nghĩa là hàng giờ (hoặc ngày) dài và tẻ nhạt trong việc xem xét mã thủ công thông qua hàng nghìn dòng script trên các ứng dụng web của bạn. Các chính sách bảo mật nội dung tự động có thể giúp đơn giản hóa quy trình xem xét mã bằng cách xác định trước tiên tất cả các tập lệnh của bên thứ nhất và bên thứ ba cũng như nội dung mà họ truy cập, sau đó tạo chính sách bảo mật nội dung phù hợp để giúp bảo mật tốt hơn bề mặt tấn công phía máy khách.

Có rất ít nhà phát triển hoặc chuyên gia AppSec tuyên bố thích triển khai CSP. Đầu tiên, CSP phải hoạt động cho ứng dụng web cụ thể. Sau đó, nhóm cần đảm bảo rằng nó cung cấp mức độ bảo vệ thích hợp. CSP cũng không được xung đột với bất kỳ tiện ích con hoặc plugin hiện có nào (hoặc phải đưa ra quyết định không triển khai CSP hoặc hủy kích hoạt các plugin đó, điều này có thể gây ra các vấn đề trong các lĩnh vực khác, chẳng hạn như tương tác với khách hàng, tiếp thị và bán hàng).

Và sau đó, khi một CSP không thành công, sẽ có một cuộc kiểm toán đáng sợ để xác định lý do tại sao và ở đâu.

Vấn đề tránh kiểm tra CSP (hay còn gọi là tránh đánh giá mã thủ công hoặc chết bởi hàng nghìn tập lệnh) khá phổ biến. Ngày nay, các ứng dụng web phía máy khách chứa hàng nghìn tập lệnh, được tập hợp từ nhiều thư viện mã nguồn mở hoặc các kho lưu trữ của bên thứ ba và thứ tư khác. Rất ít nhóm phát triển hoặc bảo mật dành thời gian để duy trì hồ sơ chi tiết về tất cả các tập lệnh được sử dụng trong lắp ráp ứng dụng web, bao gồm các chức năng, nguồn của chúng và liệu chúng đã được cập nhật hay vá để giải quyết bất kỳ vấn đề bảo mật nào chưa.

Ngay cả khi các nhóm xác định tất cả các nguồn tập lệnh của bên thứ ba, điều đó không có gì đảm bảo rằng các tập lệnh đó an toàn. Các vấn đề đang diễn ra vẫn xuất hiện với trình quản lý gói chứa JavaScript bị xáo trộn và độc hại được sử dụng để thu thập thông tin nhạy cảm từ các trang web và ứng dụng web. Trong một ví dụ gần đây, các nhà nghiên cứu phát hiện ra rằng các gói độc hại đã được tải xuống 27.000 lần bởi các nhà phát triển không nghi ngờ.

Thật không may, vấn đề tránh kiểm tra CSP mở rộng bề mặt tấn công phía máy khách vốn đã rất quan trọng.

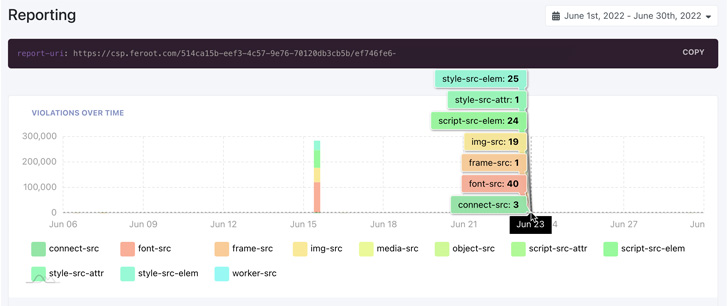

Các vấn đề với CSP không liên quan gì đến giá trị của chúng. CSP rất tuyệt vời trong việc cung cấp báo cáo vi phạm và tối ưu hóa chính sách, đồng thời giúp phát hiện ra các tập lệnh dễ bị tấn công dẫn đến các cuộc tấn công chèn JavaScript, tạo tập lệnh trên nhiều trang web (XSS) và các cuộc tấn công lướt qua, như Magecart. Chính sách bảo mật nội dung thủ công chỉ là một khó khăn để quản lý, có nghĩa là các nhà phát triển có thể tránh các quy trình CSP quan trọng, dẫn đến tăng nguy cơ bảo mật.

Các chính sách bảo mật nội dung tự động giúp quản lý CSP để bảo vệ tốt hơn bề mặt tấn công từ phía máy khách và loại bỏ rủi ro liên quan đến việc giám sát CSP thủ công. Bằng cách xác định tất cả các tập lệnh của bên thứ nhất và bên thứ ba, tài sản kỹ thuật số và dữ liệu mà các tài sản này truy cập, các doanh nghiệp có thể hợp lý hóa quy trình tạo và quản lý CSP, đồng thời cải thiện bảo mật tổng thể phía máy khách. Các CSP tự động được quản lý ở cấp miền để kiểm soát phiên bản và báo cáo tốt hơn.

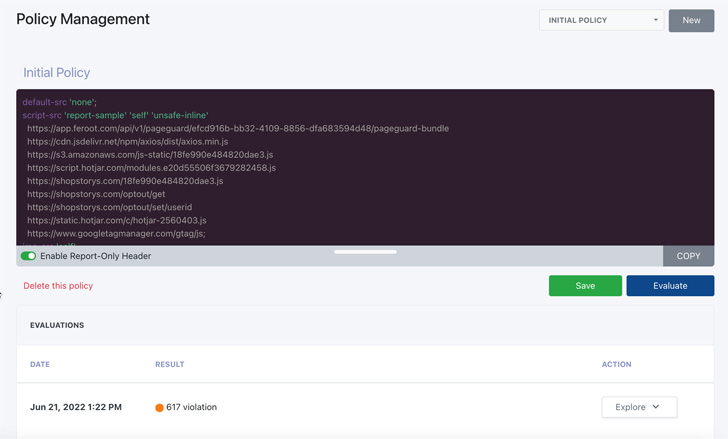

Các CSP tự động hoạt động bằng cách thu thập dữ liệu một trang web hoặc ứng dụng web và bắt đầu người dùng tổng hợp đánh giá cách các tập lệnh đang hoạt động trên ứng dụng web và loại dữ liệu mà tập lệnh có thể đang truy cập. Sau đó, hệ thống tạo CSP để điều chỉnh nó phù hợp với nhu cầu bảo mật của trang web hoặc ứng dụng web. Các CSP tự động cũng hoạt động trong môi trường sản xuất thực tế, để mô phỏng các chính sách để kiểm tra nhanh (và tránh triển khai CSP liên tục trong môi trường phát triển) và tập trung vào việc đưa các vi phạm chính sách về gần 0 nhất có thể.

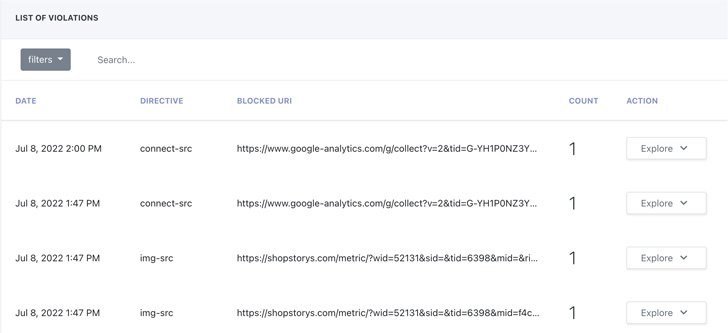

Các tính năng bổ sung của CSP tự động bao gồm tạo các chính sách mới sau khi phát hiện vi phạm để cho phép cập nhật nhanh và giải quyết các mối đe dọa bảo mật hiện tại và nhập dữ liệu nhật ký vào quản lý sự cố và sự kiện bảo mật (SIEM) và các hệ thống thu thập dữ liệu dựa trên nhật ký khác để tích hợp vào các phương pháp bảo mật hiện tại và quy trình làm việc.

Với tính năng báo cáo vi phạm được tích hợp hoàn toàn, giải pháp CSP tự động bổ sung cho các quy trình bảo mật và quy trình làm việc hiện tại. Nó cũng cung cấp hỗ trợ quan trọng cho các tiêu chuẩn quy định và tuân thủ như PCI DSS 4.0, HIPAA và các tiêu chuẩn khác.

Feroot Security cung cấp DomainGuard, một CSP tự động, được xây dựng có mục đích giúp các tổ chức quản lý bề mặt tấn công phía máy khách của họ bằng cách đơn giản hóa quy trình quản lý chính sách bảo mật nội dung. DomainGuard tích hợp báo cáo vi phạm với các công cụ bảo mật hiện có để bổ sung cho các quy trình và quy trình bảo mật hiện tại, đồng thời giảm đáng kể thời gian tạo và quản lý CSP trên các nhóm, trang web và ứng dụng web.

.