Một nhóm gián điệp mạng của Triều Tiên tên là Konni có liên quan đến một loạt các cuộc tấn công có chủ đích nhằm vào Bộ Ngoại giao Liên bang Nga (MID) với chiêu dụ năm mới nhằm xâm nhập hệ thống Windows bằng phần mềm độc hại.

Các nhà nghiên cứu từ Phòng thí nghiệm Black Lotus của Lumen Technologies cho biết trong một phân tích được chia sẻ với The Hacker News: “Cụm hoạt động này thể hiện bản chất kiên nhẫn và bền bỉ của các tác nhân tiên tiến trong việc thực hiện các chiến dịch nhiều giai đoạn chống lại các mạng giá trị cao được nhận thức”.

Các chiến thuật, kỹ thuật và quy trình (TTP) của nhóm Konni được biết là trùng lặp với các tác nhân đe dọa thuộc tổ chức Kimsuky rộng lớn hơn, cũng được theo dõi bởi cộng đồng an ninh mạng dưới các biệt danh Velvet Chollima, ITG16, Black Banshee và Thallium.

Các cuộc tấn công gần đây nhất liên quan đến việc diễn viên này có được quyền truy cập vào các mạng mục tiêu thông qua thông tin đăng nhập bị đánh cắp, khai thác chỗ đứng để tải phần mềm độc hại cho mục đích thu thập thông tin tình báo, với các dấu hiệu ban đầu của hoạt động được MalwareBytes ghi lại từ tháng 7 năm 2021.

Các lần lặp lại tiếp theo của chiến dịch lừa đảo được cho là đã diễn ra trong ba đợt – đợt đầu tiên bắt đầu vào ngày 19 tháng 10 năm 2021 để thu thập thông tin xác thực từ nhân viên MID, tiếp theo là tận dụng các chiêu dụ theo chủ đề COVID-19 vào tháng 11 để cài đặt phiên bản lừa đảo do Nga ủy quyền. phần mềm đăng ký tiêm chủng đóng vai trò như một bộ tải cho các khối lượng bổ sung.

Các nhà nghiên cứu lưu ý: “Thời gian diễn ra hoạt động này phù hợp với việc thông qua luật Hộ chiếu vắc xin của Nga quy định người Nga phải nhận được mã QR từ chính phủ để chứng minh đã tiêm phòng để có thể vào các địa điểm công cộng như nhà hàng và quán bar,” các nhà nghiên cứu lưu ý.

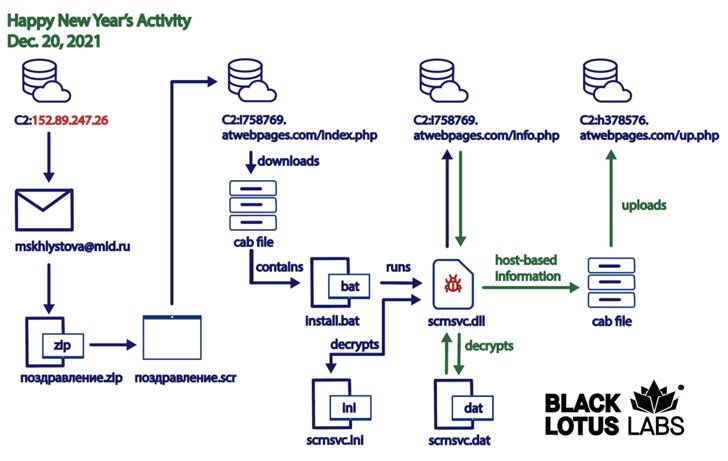

Cuộc tấn công thứ ba, cũng được chứng thực bởi Cluster25 vào đầu tuần này, bắt đầu vào ngày 20 tháng 12 năm 2021, sử dụng lễ hội đêm giao thừa làm chủ đề lừa đảo trực tuyến để kích hoạt một chuỗi lây nhiễm nhiều giai đoạn mà đỉnh điểm là việc cài đặt một trojan truy cập từ xa có tên là Konni CON CHUỘT.

Cụ thể, các cuộc xâm nhập diễn ra bằng cách xâm nhập đầu tiên vào tài khoản email của một nhân viên của MID, từ đó các email được gửi đến ít nhất hai thực thể MID khác, bao gồm Đại sứ quán Nga tại Indonesia và Sergey Alexeyevich Ryabkov, một thứ trưởng giám sát việc không sự gia tăng và kiểm soát vũ khí.

Email này dường như đã truyền đi thông điệp “Chúc mừng năm mới”, chỉ để chứa tệp đính kèm bảo vệ màn hình được trojanized được thiết kế để truy xuất và chạy các tệp thực thi ở giai đoạn tiếp theo từ một máy chủ từ xa. Giai đoạn cuối cùng của cuộc tấn công là triển khai trojan Konni RAT, tiến hành do thám máy bị nhiễm và lấy thông tin thu thập được trở lại máy chủ.

“Mặc dù chiến dịch cụ thể này được nhắm mục tiêu cao, nhưng điều quan trọng là những người bảo vệ phải hiểu khả năng phát triển của các tác nhân tiên tiến để đạt được sự lây nhiễm của các mục tiêu thèm muốn”, nhà nghiên cứu cho biết, đồng thời kêu gọi các tổ chức đề phòng các email lừa đảo và sử dụng xác thực đa yếu tố để bảo mật các tài khoản.

.