Có đến ba chiến dịch khác nhau nhưng có liên quan từ tháng 3 đến tháng 6 năm 2022 đã được phát hiện là phân phối nhiều loại phần mềm độc hại, bao gồm ModernLoader, RedLine Stealer và công cụ khai thác tiền điện tử vào các hệ thống bị xâm phạm.

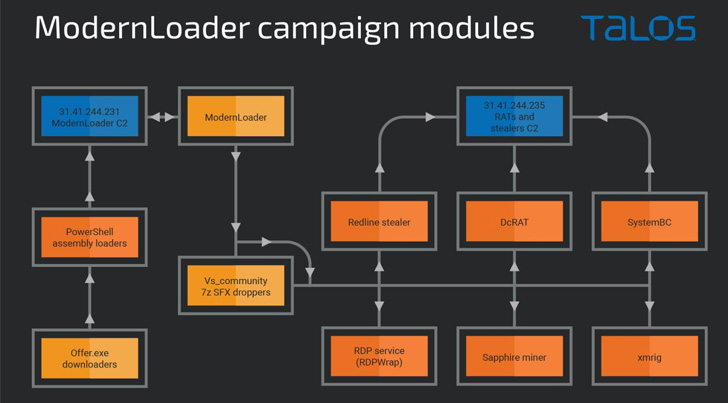

Nhà nghiên cứu Vanja của Cisco Talos cho biết: “Các tác nhân sử dụng PowerShell, .NET và các tệp HTA và VBS để lan truyền trên một mạng được nhắm mục tiêu, cuối cùng loại bỏ các phần mềm độc hại khác, chẳng hạn như trojan SystemBC và DCRat, để kích hoạt các giai đoạn khác nhau của hoạt động” Svajcer cho biết trong một báo cáo được chia sẻ với The Hacker News.

Phần mềm cấy ghép độc hại đang được đề cập, ModernLoader, được thiết kế để cung cấp cho những kẻ tấn công quyền kiểm soát từ xa đối với máy của nạn nhân, cho phép kẻ thù triển khai phần mềm độc hại bổ sung, đánh cắp thông tin nhạy cảm hoặc thậm chí gài bẫy máy tính trong một mạng botnet.

Cisco Talos cho rằng các vụ lây nhiễm là do một kẻ đe dọa trước đây không có giấy tờ nhưng nói tiếng Nga, với lý do sử dụng các công cụ không có sẵn. Các mục tiêu tiềm năng bao gồm người dùng Đông Âu ở Bulgaria, Ba Lan, Hungary và Nga.

Chuỗi lây nhiễm được phát hiện bởi công ty an ninh mạng liên quan đến nỗ lực xâm nhập các ứng dụng web dễ bị tấn công như WordPress và CPanel để phân phối phần mềm độc hại bằng các tệp giả dạng thẻ quà tặng amazon giả mạo.

Trọng tải ở giai đoạn đầu tiên là tệp Ứng dụng HTML (HTA) chạy tập lệnh PowerShell được lưu trữ trên máy chủ lệnh và kiểm soát (C2) để bắt đầu triển khai các tải trọng intertim cuối cùng đưa phần mềm độc hại vào bằng cách sử dụng kỹ thuật gọi là xử lý rỗng.

Được mô tả như một trojan truy cập từ xa .NET đơn giản, ModernLoader (hay còn gọi là bot Avatar) được trang bị các tính năng thu thập thông tin hệ thống, thực hiện các lệnh tùy ý hoặc tải xuống và chạy tệp từ máy chủ C2, cho phép kẻ thù thay đổi các mô-đun trong thực tế- thời gian.

Cuộc điều tra của Cisco cũng đã phát hiện ra hai chiến dịch trước đó vào tháng 3 năm 2022 với phương thức hoạt động tương tự sử dụng ModerLoader làm phương tiện truyền thông C2 phần mềm độc hại chính và phân phát phần mềm độc hại bổ sung, bao gồm XMRig, RedLine Stealer, SystemBC, DCRat và một kẻ đánh cắp mã thông báo Discord, trong số những người khác.

“Những chiến dịch này miêu tả một diễn viên đang thử nghiệm với công nghệ khác nhau,” Svajcer nói. “Việc sử dụng các công cụ làm sẵn cho thấy tác nhân hiểu các TTP cần thiết cho một chiến dịch phần mềm độc hại thành công nhưng kỹ năng kỹ thuật của họ chưa đủ phát triển để phát triển đầy đủ các công cụ của riêng họ.”

.