Một dịch vụ phần mềm độc hại trả cho mỗi lần cài đặt (PPI) được gọi là PrivateLoader đã được phát hiện đang phân phối một khuôn khổ “khá tinh vi” có tên là NetDooka, cho phép kẻ tấn công kiểm soát hoàn toàn các thiết bị bị nhiễm.

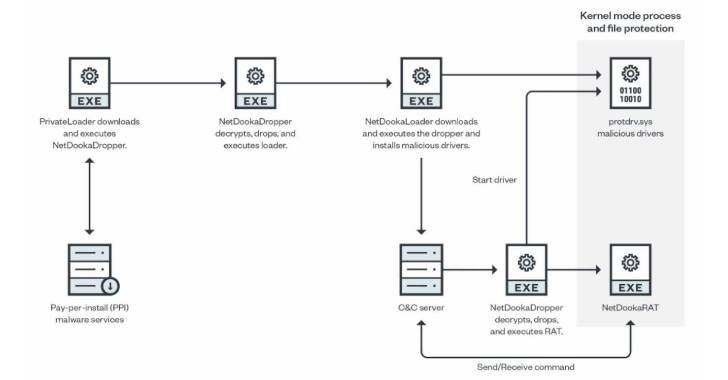

“Khung công tác được phân phối thông qua dịch vụ trả tiền cho mỗi lần cài đặt (PPI) và chứa nhiều phần, bao gồm bộ tải, bộ nhỏ giọt, trình điều khiển bảo vệ và trojan truy cập từ xa (RAT) đầy đủ tính năng thực hiện giao thức truyền thông mạng của riêng nó “, Trend Micro cho biết trong một báo cáo được công bố hôm thứ Năm.

PrivateLoader, theo tài liệu của Intel 471 vào tháng 2 năm 2022, hoạt động như một trình tải xuống chịu trách nhiệm tải xuống và cài đặt phần mềm độc hại bổ sung vào hệ thống bị nhiễm, bao gồm SmokeLoader, RedLine Stealer, Vidar, Raccoon, GCleaner và Anubis.

Với các kỹ thuật chống phân tích, PrivateLoader được viết bằng ngôn ngữ lập trình C ++ và được cho là đang trong quá trình phát triển tích cực, với dòng phần mềm độc hại của trình tải xuống đang thu hút được nhiều tác nhân đe dọa.

Việc lây nhiễm PrivateLoader thường được lan truyền thông qua phần mềm vi phạm bản quyền được tải xuống từ các trang web giả mạo được đẩy lên đầu kết quả tìm kiếm thông qua các kỹ thuật đầu độc tối ưu hóa công cụ tìm kiếm (SEO).

“PrivateLoader hiện đang được sử dụng để phân phối ransomware, trộm cắp, chủ ngân hàng và các phần mềm độc hại hàng hóa khác”, Zscaler lưu ý vào tuần trước. “Trình tải có thể sẽ tiếp tục được cập nhật các tính năng và chức năng mới để tránh bị phát hiện và phân phối hiệu quả các tải phần mềm độc hại ở giai đoạn thứ hai.”

Khung, vẫn đang trong giai đoạn phát triển, chứa các mô-đun khác nhau: một ống nhỏ giọt, một trình tải, một quy trình chế độ hạt nhân và trình điều khiển bảo vệ tệp, và một trojan truy cập từ xa sử dụng giao thức tùy chỉnh để giao tiếp với lệnh và điều khiển (C2 ) máy chủ.

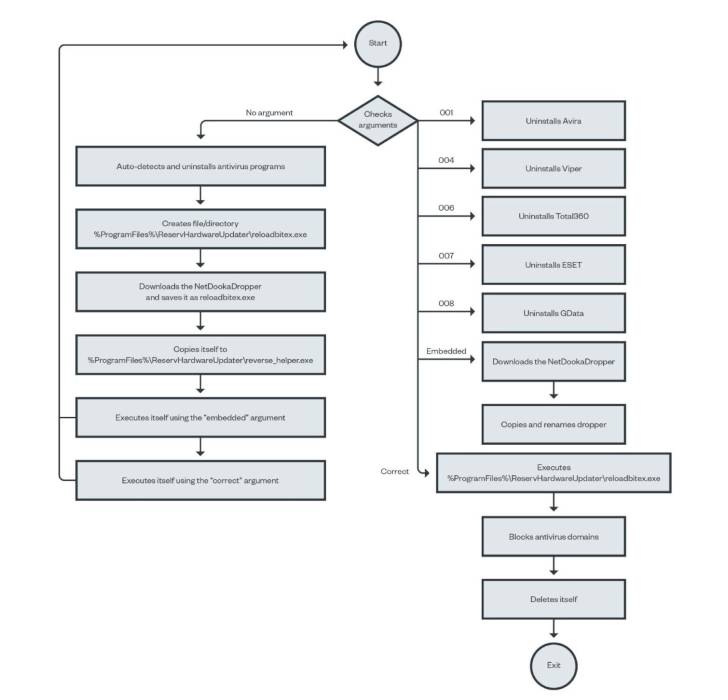

Tập hợp các nhiễm trùng mới được quan sát liên quan đến khung NetDooka bắt đầu với PrivateLoader hoạt động như một ống dẫn để triển khai một thành phần ống nhỏ giọt, sau đó giải mã và thực thi một trình tải, đến lượt nó, lấy một ống nhỏ giọt khác từ một máy chủ từ xa để cài đặt một trojan đầy đủ tính năng như cũng như một trình điều khiển hạt nhân.

Các nhà nghiên cứu Aliakbar Zahravi và Leandro Froes cho biết: “Thành phần trình điều khiển hoạt động như một bảo vệ cấp hạt nhân cho thành phần RAT. “Nó thực hiện điều này bằng cách cố gắng ngăn chặn việc xóa tệp và kết thúc quá trình của thành phần RAT.”

Backdoor, được đặt tên là NetDookaRAT, đáng chú ý vì có nhiều chức năng, cho phép nó chạy các lệnh trên thiết bị của mục tiêu, thực hiện các cuộc tấn công từ chối dịch vụ (DDoS) phân tán, truy cập và gửi tệp, tổ hợp phím ghi nhật ký, tải xuống và thực thi bổ sung trọng tải.

Điều này chỉ ra rằng các khả năng của NetDooka không chỉ cho phép nó hoạt động như một điểm xâm nhập của các phần mềm độc hại khác mà còn có thể được vũ khí hóa để lấy cắp thông tin nhạy cảm và tạo thành các mạng botnet được điều khiển từ xa.

Zahravi và Froes kết luận: “Các dịch vụ phần mềm độc hại PPI cho phép những người tạo phần mềm độc hại dễ dàng triển khai tải trọng của họ.

“Việc sử dụng trình điều khiển độc hại tạo ra một bề mặt tấn công lớn cho những kẻ tấn công khai thác, đồng thời cho phép chúng tận dụng các phương pháp tiếp cận như bảo vệ các quy trình và tệp, bỏ qua các chương trình chống vi-rút và ẩn phần mềm độc hại hoặc các liên lạc mạng của nó khỏi hệ thống.”

.