Tác nhân đe dọa đằng sau các cuộc tấn công vào Twilio và Cloudflare hồi đầu tháng này có liên quan đến một chiến dịch lừa đảo rộng lớn hơn nhằm vào 136 tổ chức dẫn đến thiệt hại tích lũy của 9.931 tài khoản.

Hoạt động đã bị lên án 0ktapus bởi Group-IB vì mục tiêu ban đầu của các cuộc tấn công là “lấy thông tin xác thực Okta và mã xác thực hai yếu tố (2FA) từ người dùng của các tổ chức được nhắm mục tiêu.”

Gọi các cuộc tấn công được thiết kế và thực hiện tốt, công ty có trụ sở tại Singapore cho biết đối thủ đã chọn ra nhân viên của các công ty là khách hàng của nhà cung cấp dịch vụ nhận dạng Okta.

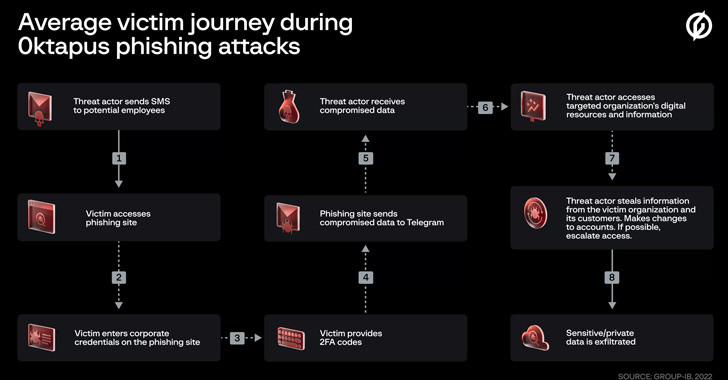

Phương thức hoạt động liên quan đến việc gửi các tin nhắn văn bản nhắm mục tiêu có chứa các liên kết đến các trang web lừa đảo mạo danh trang xác thực Okta của các thực thể được nhắm mục tiêu tương ứng.

“Trường hợp này được quan tâm bởi vì mặc dù sử dụng các phương pháp kỹ năng thấp, nó vẫn có thể làm tổn hại một số lượng lớn các tổ chức nổi tiếng”, Group-IB cho biết. “Hơn nữa, một khi những kẻ tấn công xâm nhập một tổ chức, chúng có thể nhanh chóng xoay trục và khởi động các cuộc tấn công chuỗi cung ứng tiếp theo, cho thấy rằng cuộc tấn công đã được lên kế hoạch cẩn thận từ trước.”

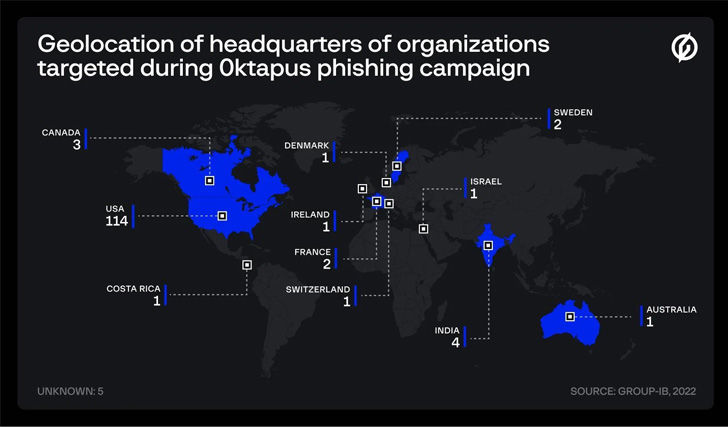

Ít nhất 169 miền lừa đảo duy nhất được cho là đã được thiết lập cho mục đích này, với các tổ chức nạn nhân chủ yếu ở Hoa Kỳ (114), Ấn Độ (4), Canada (3), Pháp (2), Thụy Điển (2) và Úc (1), trong số những nước khác. Các trang web này được thống nhất bởi thực tế là chúng đã sử dụng một bộ công cụ lừa đảo không có giấy tờ trước đây.

Phần lớn các tổ chức bị ảnh hưởng là các công ty phần mềm, tiếp theo là các tổ chức thuộc các lĩnh vực viễn thông, dịch vụ kinh doanh, tài chính, giáo dục, bán lẻ và hậu cần.

Điều đáng chú ý về các cuộc tấn công là việc sử dụng kênh Telegram do tác nhân kiểm soát để loại bỏ thông tin bị xâm phạm, bao gồm thông tin đăng nhập người dùng, địa chỉ email và mã xác thực đa yếu tố (MFA).

Group-IB cho biết họ có thể liên kết một trong những quản trị viên kênh, người có bí danh X, với tài khoản Twitter và GitHub cho thấy cá nhân này có thể sống ở bang Bắc Carolina của Hoa Kỳ.

Các mục tiêu cuối cùng của chiến dịch vẫn chưa rõ ràng, nhưng nó bị nghi ngờ là hoạt động gián điệp và có động cơ tài chính, cho phép kẻ đe dọa truy cập vào dữ liệu bí mật, tài sản trí tuệ và hộp thư đến của công ty cũng như bòn rút tiền.

Trên hết, những nỗ lực xâm nhập vào tài khoản Signal ngụ ý rằng những kẻ tấn công cũng đang cố gắng nắm giữ các cuộc trò chuyện riêng tư và dữ liệu nhạy cảm khác. Vẫn chưa biết bằng cách nào mà các tin tặc lấy được số điện thoại và tên của các nhân viên.

Nhà phân tích Roberto Martinez của Group-IB cho biết: “Mặc dù kẻ gây ra mối đe dọa có thể đã gặp may trong các cuộc tấn công của họ, nhưng nhiều khả năng họ đã lên kế hoạch cẩn thận cho chiến dịch lừa đảo của mình để khởi động các cuộc tấn công chuỗi cung ứng tinh vi”.

“Vẫn chưa rõ liệu các cuộc tấn công có được lên kế hoạch từ đầu đến cuối hay không hay liệu các hành động cơ hội có được thực hiện ở từng giai đoạn hay không. Bất kể, chiến dịch 0ktapus đã thành công ngoài sức tưởng tượng và quy mô đầy đủ của nó có thể không được biết đến với một số người thời gian.”

.