Tập thể hack do nhà nước Nga tài trợ có tên APT29 đã bị quy là do một chiến dịch lừa đảo mới lợi dụng các dịch vụ đám mây hợp pháp như Google Drive và Dropbox để cung cấp các tải trọng độc hại trên các hệ thống bị xâm phạm.

“Các chiến dịch này được cho là đã nhắm vào một số cơ quan ngoại giao phương Tây trong khoảng thời gian từ tháng 5 đến tháng 6 năm 2022”, Đơn vị 42 của Palo Alto Networks cho biết trong một báo cáo hôm thứ Ba. “Những chiêu dụ trong các chiến dịch này gợi ý việc nhắm mục tiêu vào một đại sứ quán nước ngoài ở Bồ Đào Nha cũng như một đại sứ quán nước ngoài ở Brazil.”

APT29, cũng được theo dõi dưới các biệt danh Cozy Bear, Cloaked Ursa, hoặc The Dukes, được mô tả là một nhóm gián điệp mạng có tổ chức hoạt động để thu thập thông tin tình báo phù hợp với các mục tiêu chiến lược của Nga.

Một số khía cạnh của các hoạt động của mối đe dọa dai dẳng tiên tiến, bao gồm cả cuộc tấn công chuỗi cung ứng nổi tiếng SolarWinds vào năm 2020, được Microsoft theo dõi riêng biệt dưới cái tên Nobelium, với Mandiant gọi nó là một tác nhân đe dọa đang phát triển, có kỷ luật và có kỹ năng cao hoạt động với mức độ cao hơn bảo mật hoạt động. “

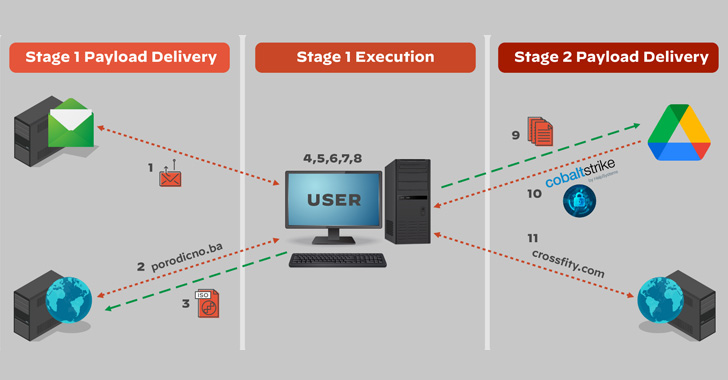

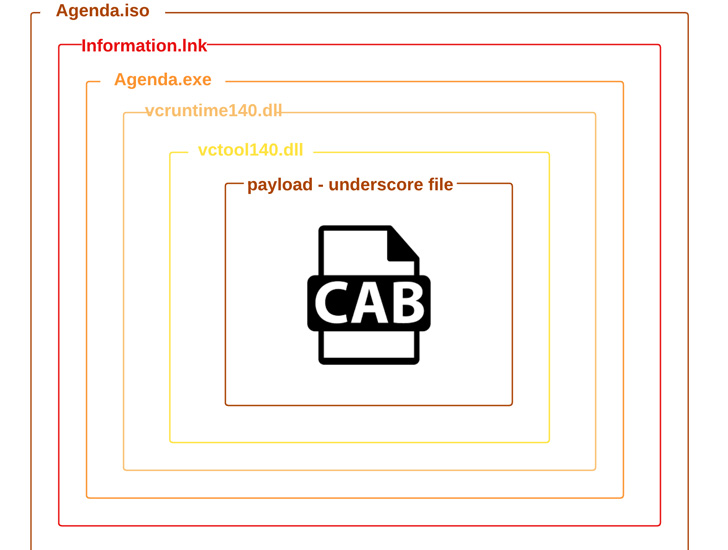

Các vụ xâm nhập gần đây nhất là sự tiếp nối của cùng một hoạt động bí mật trước đó đã được Mandiant và Cluster25 trình bày chi tiết vào tháng 5 năm 2022, trong đó các email lừa đảo trực tuyến dẫn đến việc triển khai Cobalt Strike Beacons bằng một tệp đính kèm nhỏ giọt html có tên là EnvyScout (hay còn gọi là ROOTSAW) gắn trực tiếp vào các nhiệm vụ.

Điều thay đổi trong các lần lặp lại mới hơn là việc sử dụng các dịch vụ đám mây như Dropbox và Google Drive để che giấu các hành động của chúng và truy xuất phần mềm độc hại bổ sung vào môi trường mục tiêu. Phiên bản thứ hai của cuộc tấn công được quan sát vào cuối tháng 5 năm 2022 được cho là đã thích nghi hơn nữa để lưu trữ ống nhỏ giọt HTML trong Dropbox.

“Các chiến dịch và trọng tải được phân tích theo thời gian cho thấy sự tập trung mạnh mẽ vào hoạt động dưới radar và giảm tỷ lệ phát hiện”, Cluster25 lưu ý vào thời điểm đó. “Về vấn đề này, ngay cả việc sử dụng các dịch vụ hợp pháp như Trello và Dropbox cũng cho thấy ý chí hoạt động lâu dài của kẻ thù trong môi trường nạn nhân vẫn không bị phát hiện.”

EnvyScout, về phần mình, đóng vai trò như một công cụ phụ trợ để lây nhiễm thêm mục tiêu bằng bộ phận cấy ghép mà tác nhân lựa chọn, trong trường hợp này, một tệp thực thi dựa trên .NET được che giấu trong nhiều lớp xáo trộn và được sử dụng để lọc thông tin hệ thống cũng như thực thi mã nhị phân giai đoạn tiếp theo, chẳng hạn như Cobalt Strike được tìm nạp từ Google Drive.

“Việc sử dụng các dịch vụ DropBox và Google Drive […] Các nhà nghiên cứu cho biết: là một chiến thuật mới của kẻ này và là một chiến thuật khó bị phát hiện do tính chất phổ biến của các dịch vụ này và thực tế là chúng được hàng triệu khách hàng trên toàn thế giới tin tưởng “.

Các phát hiện cũng trùng hợp với một tuyên bố mới của Hội đồng Liên minh châu Âu, kêu gọi sự gia tăng đột biến các hoạt động mạng độc hại do các tác nhân đe dọa của Nga thực hiện và “lên án[ing] hành vi không thể chấp nhận này trong không gian mạng. “

“Sự gia tăng các hoạt động mạng độc hại này, trong bối cảnh cuộc chiến chống Ukraine, tạo ra những rủi ro không thể chấp nhận được về tác động lan tỏa, hiểu sai và có thể leo thang”, Hội đồng cho biết trong một tuyên bố báo chí.

.