Ngành giao thông vận tải và các cơ quan chính phủ liên quan đến lĩnh vực này là nạn nhân của một chiến dịch đang diễn ra kể từ tháng 7 năm 2020 bởi một nhóm gián điệp mạng tinh vi và được trang bị tốt, trong đó dường như là một sự gia tăng khác trong các hoạt động độc hại “chỉ là phần nổi của tảng băng chìm”.

“Nhóm đã cố gắng truy cập một số tài liệu nội bộ (chẳng hạn như lịch trình chuyến bay và tài liệu cho các kế hoạch tài chính) và thông tin cá nhân trên các máy chủ bị xâm nhập (chẳng hạn như lịch sử tìm kiếm)”, các nhà nghiên cứu Nick Dai, Ted Lee và Vickie Su của Trend Micro cho biết trong một báo cáo được công bố vào tuần trước.

Earth Centaur, còn được biết đến với biệt danh Pirate Panda và Tropic Trooper, là một nhóm mối đe dọa lâu dài tập trung vào đánh cắp thông tin và gián điệp, đã dẫn đầu các chiến dịch nhắm mục tiêu chống lại chính phủ, chăm sóc sức khỏe, giao thông vận tải và các ngành công nghệ cao ở Đài Loan, Philippines, và Hong Kong hẹn hò từ năm 2011.

Các điệp viên thù địch, được cho là một diễn viên nói tiếng Trung, nổi tiếng với việc sử dụng các email lừa đảo với các tệp đính kèm được vũ khí hóa để khai thác các lỗ hổng đã biết, đồng thời cải tiến các công cụ độc hại của chúng bằng khả năng che giấu, lén lút và sức mạnh tấn công.

“Nhóm mối đe dọa này rất thành thạo trong việc làm việc theo nhóm đỏ”, các nhà nghiên cứu giải thích thêm. “Nhóm biết cách vượt qua các cài đặt bảo mật và giữ cho hoạt động của mình không bị gián đoạn. Việc sử dụng các khuôn khổ nguồn mở cũng cho phép nhóm phát triển các biến thể backdoor mới một cách hiệu quả.”

Vào tháng 5 năm 2020, các nhà khai thác đã được quan sát thấy tinh chỉnh các chiến lược tấn công của họ với các hành vi mới bằng cách triển khai một trojan USB có tên là USBFerry để tấn công các mạng bị cô lập về mặt vật lý thuộc các tổ chức chính phủ và các thực thể quân sự ở Đài Loan và Philippines trong nỗ lực hút dữ liệu nhạy cảm thông qua thiết bị di động ổ đĩa flash.

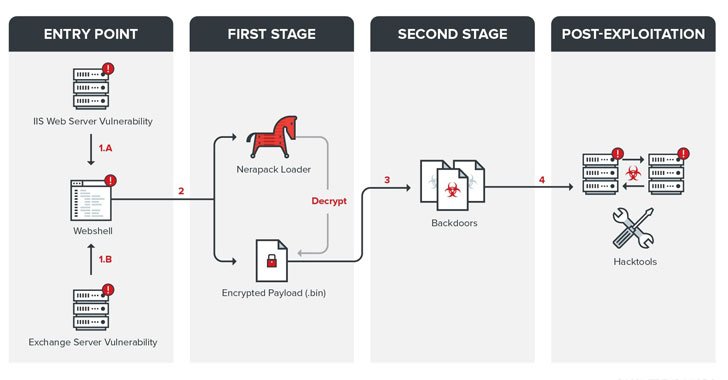

Trình tự xâm nhập nhiều giai đoạn mới nhất do Trend Micro trình bày chi tiết liên quan đến việc nhóm chuyển sang khai thác các máy chủ Dịch vụ Thông tin Internet (IIS) dễ bị tấn công và các lỗi máy chủ Exchange làm điểm vào để cài đặt trình bao web sau đó được sử dụng để cung cấp trình tải Nerapack dựa trên .NET và một cửa hậu ở giai đoạn đầu được gọi là Quasar trên hệ thống bị xâm phạm.

Từ đó, những kẻ tấn công theo dõi nó bằng cách thả một kho vũ khí cấy ghép giai đoạn hai như ChiserClient, SmileSvr, ChiserClient, HTShell và các phiên bản riêng biệt của Lilith RAT và Gh0st RAT tùy thuộc vào nạn nhân để lấy thêm hướng dẫn từ máy chủ từ xa, tải xuống bổ sung tải trọng, thực hiện các thao tác với tệp, thực hiện các lệnh tùy ý và trích xuất các kết quả trở lại máy chủ.

Nó không kết thúc ở đó. Sau khi khai thác thành công hệ thống, Tropic Trooper cũng cố gắng xâm phạm mạng nội bộ, kết xuất thông tin đăng nhập và xóa sạch nhật ký sự kiện khỏi các máy bị nhiễm bằng một bộ công cụ cụ thể. Cũng được đưa vào sử dụng là một chương trình dòng lệnh được gọi là Rclone cho phép tác nhân sao chép dữ liệu thu thập được tới các nhà cung cấp dịch vụ lưu trữ đám mây khác nhau.

Các nhà phân tích của Trend Micro giải thích: “Hiện tại, chúng tôi chưa phát hiện ra thiệt hại đáng kể cho những nạn nhân này do nhóm mối đe dọa gây ra. “Tuy nhiên, chúng tôi tin rằng nó sẽ tiếp tục thu thập thông tin nội bộ từ các nạn nhân bị xâm phạm và nó chỉ đơn giản là chờ đợi cơ hội để sử dụng dữ liệu này.”

Phát hiện này rất đáng chú ý vì các bước mà mối đe dọa liên tục nâng cao (APT) thực hiện để tránh bị phát hiện và tính chất quan trọng của các thực thể được nhắm mục tiêu, chưa kể đến các khả năng mới được phát triển cho phần mềm độc hại của chúng để tồn tại trên các máy chủ bị nhiễm và tránh bị phát hiện.

Các nhà nghiên cứu cho biết: “Nhóm có thể lập bản đồ cơ sở hạ tầng mạng của mục tiêu và vượt qua tường lửa. “Nó sử dụng backdoor với các giao thức khác nhau, được triển khai tùy thuộc vào nạn nhân. Nó cũng có khả năng phát triển các công cụ tùy chỉnh để tránh việc giám sát bảo mật trong các môi trường khác nhau và khai thác các trang web dễ bị tấn công và sử dụng chúng như [command-and-control] may chủ.”

.