Các nhà nghiên cứu an ninh mạng hôm thứ Ba đã kết thúc một chiến dịch gián điệp nhiều giai đoạn nhắm vào các quan chức chính phủ cấp cao giám sát chính sách an ninh quốc gia và các cá nhân trong ngành công nghiệp quốc phòng ở Tây Á.

Cuộc tấn công này là duy nhất vì nó sử dụng Microsoft OneDrive như một máy chủ ra lệnh và kiểm soát (C2) và được chia thành nhiều nhất sáu giai đoạn để ẩn càng tốt, Trellix, một công ty mới được thành lập sau khi sáp nhập công ty bảo mật McAfee Enterprise và FireEye, cho biết trong một báo cáo được chia sẻ với The Hacker News.

Các dấu hiệu đầu tiên của hoạt động liên quan đến hoạt động bí mật được cho là bắt đầu sớm nhất vào ngày 18 tháng 6 năm 2021, với hai nạn nhân được báo cáo vào ngày 21 và 29 tháng 9, tiếp theo là 17 người khác trong khoảng thời gian ngắn ba ngày từ 6 đến 8 tháng 10.

Trellix quy các cuộc tấn công với sự tin tưởng vừa phải là do nhóm APT28 có trụ sở tại Nga, tác nhân đe dọa đằng sau sự thỏa hiệp của SolarWinds vào năm 2020, dựa trên những điểm tương đồng trong mã nguồn cũng như các chỉ số tấn công và mục tiêu địa chính trị.

Nhà nghiên cứu bảo mật Marc Elias của Trellix cho biết: “Chúng tôi cực kỳ tự tin rằng chúng tôi đang đối phó với một tác nhân rất có kỹ năng dựa trên cách thiết lập cơ sở hạ tầng, mã hóa phần mềm độc hại và hoạt động”.

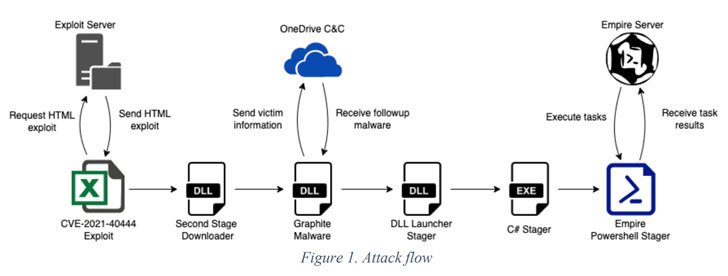

Chuỗi lây nhiễm bắt đầu bằng việc thực thi tệp Microsoft Excel có chứa lỗ hổng thực thi mã từ xa MSHTML (CVE-2021-40444), được sử dụng để chạy một tệp nhị phân độc hại hoạt động như trình tải xuống cho phần mềm độc hại giai đoạn ba được đặt tên Than chì.

Tập tin thực thi DLL sử dụng OneDrive làm máy chủ C2 thông qua Microsoft Graph API để truy xuất phần mềm độc hại stager bổ sung cuối cùng tải xuống và thực thi Empire, một khung hậu khai thác dựa trên PowerShell mã nguồn mở bị lạm dụng rộng rãi bởi các tác nhân đe dọa cho các hoạt động tiếp theo.

Nếu có bất cứ điều gì, sự phát triển đánh dấu việc tiếp tục khai thác lỗ hổng công cụ kết xuất MSTHML, với việc Microsoft và SafeBreach Labs tiết lộ nhiều chiến dịch đã vũ khí hóa lỗ hổng để tạo ra phần mềm độc hại và phân phối các bộ tải Cobalt Strike Beacon tùy chỉnh.

.