Một kẻ đe dọa không xác định đã nhắm mục tiêu vào các thực thể Nga bằng một trojan truy cập từ xa mới được phát hiện có tên là Woody RAT trong ít nhất một năm như một phần của chiến dịch lừa đảo trực tuyến.

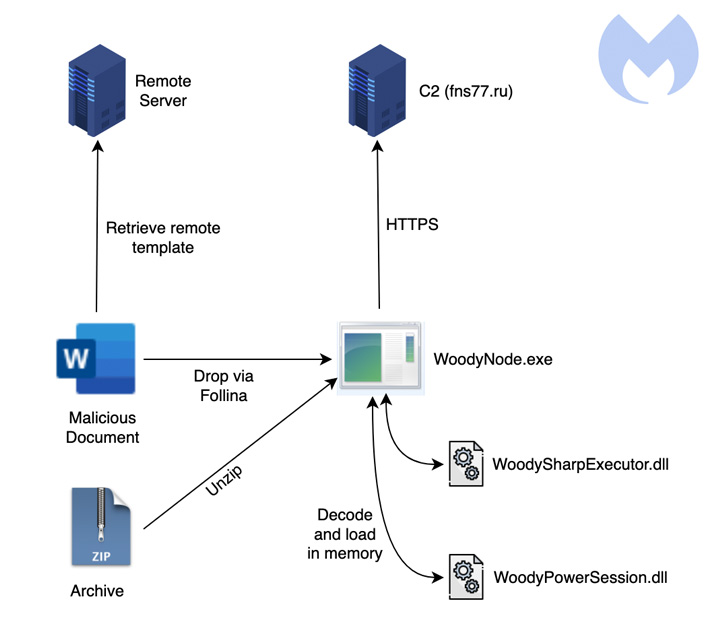

Cửa hậu tùy chỉnh nâng cao được cho là sẽ được phân phối thông qua một trong hai phương pháp: tệp lưu trữ và tài liệu Microsoft Office tận dụng lỗ hổng công cụ chẩn đoán hỗ trợ “Follina” hiện đã được vá (CVE-2022-30190) trong Windows.

Giống như các thiết bị cấy ghép khác được thiết kế cho các hoạt động theo định hướng gián điệp, Woody RAT có một loạt các tính năng cho phép kẻ đe dọa điều khiển từ xa và lấy cắp thông tin nhạy cảm từ các hệ thống bị nhiễm.

Các nhà nghiên cứu Ankur Saini và Hossein Jazi của Malwarebytes cho biết: “Các phiên bản đầu tiên của RAT này thường được lưu trữ thành một tệp ZIP giả vờ là một tài liệu dành riêng cho một nhóm người Nga.

“Khi lỗ hổng Follina được cả thế giới biết đến, kẻ đe dọa đã chuyển sang nó để phân phối tải trọng.”

Trong một trường hợp, nhóm tấn công đã cố gắng tấn công một thực thể quốc phòng và hàng không vũ trụ của Nga được gọi là OAK dựa trên bằng chứng thu thập được từ một miền giả mạo được đăng ký cho mục đích này.

Các cuộc tấn công tận dụng lỗ hổng Windows như một phần của chiến dịch này lần đầu tiên được đưa ra ánh sáng vào ngày 7 tháng 6 năm 2022, khi các nhà nghiên cứu từ MalwareHunterTeam tiết lộ việc sử dụng một tài liệu có tên “Памятка.docx” (có nghĩa là “Memo.docx”) để cung cấp một Tải trọng CSS chứa trojan.

Tài liệu này có chủ đích đưa ra các phương pháp bảo mật tốt nhất cho mật khẩu và thông tin bí mật, trong khi hoạt động như một mồi nhử cho việc đánh sập cửa hậu.

Bên cạnh việc mã hóa thông tin liên lạc với máy chủ từ xa, Woody RAT được trang bị khả năng ghi các tệp tùy ý vào máy, thực thi phần mềm độc hại bổ sung, xóa tệp, liệt kê thư mục, chụp ảnh màn hình và thu thập danh sách các quy trình đang chạy.

Cũng được nhúng trong phần mềm độc hại là hai thư viện dựa trên .NET có tên WoodySharpExecutor và WoodyPowerSession có thể được sử dụng để chạy mã .NET và lệnh PowerShell nhận được từ máy chủ tương ứng.

Hơn nữa, phần mềm độc hại sử dụng kỹ thuật làm rỗng quy trình để đưa chính nó vào một quy trình Notepad bị treo và tự xóa khỏi đĩa để tránh bị phát hiện từ phần mềm bảo mật được cài đặt trên máy chủ bị xâm phạm.

Malwarebytes vẫn chưa quy các cuộc tấn công là một tác nhân đe dọa cụ thể, với lý do thiếu các chỉ số vững chắc liên kết chiến dịch với một nhóm đã biết trước đó, mặc dù các tập thể quốc gia Trung Quốc và Triều Tiên đã nhắm mục tiêu vào Nga trong quá khứ.

.