Một loạt phần mềm độc hại Android mới đã được phát hiện nhắm mục tiêu vào các khách hàng sử dụng ví tiền điện tử và ngân hàng trực tuyến ở Tây Ban Nha và Ý, chỉ vài tuần sau khi hoạt động thực thi pháp luật phối hợp triệt phá FluBot.

Trojan ăn cắp thông tin, có tên mã MaliBot của F5 Labs, có nhiều tính năng như các đối tác của nó, cho phép nó đánh cắp thông tin xác thực và cookie, bỏ qua mã xác thực đa yếu tố (MFA) và lạm dụng Dịch vụ trợ năng của Android để theo dõi màn hình thiết bị của nạn nhân.

MaliBot được biết đến là chủ yếu ngụy trang thành các ứng dụng khai thác tiền điện tử như Mining X hoặc The CryptoApp được phân phối thông qua các trang web lừa đảo được thiết kế để thu hút khách truy cập tiềm năng tải xuống.

Nó cũng đưa một lá khác ra khỏi trò chơi trojan ngân hàng di động ở chỗ nó sử dụng việc đánh bóng như một vector phân phối để phát triển phần mềm độc hại bằng cách truy cập danh bạ của điện thoại thông minh bị nhiễm và gửi tin nhắn SMS có chứa liên kết đến phần mềm độc hại.

Nhà nghiên cứu Dor Nizar của F5 Labs cho biết: “Lệnh và kiểm soát của MaliBot (C2) ở Nga và dường như sử dụng chính các máy chủ đã được sử dụng để phát tán phần mềm độc hại Sality”. “Đây là một phiên bản làm lại của phần mềm độc hại SOVA được sửa đổi nhiều, với các chức năng, mục tiêu, máy chủ C2, miền và sơ đồ đóng gói khác nhau.”

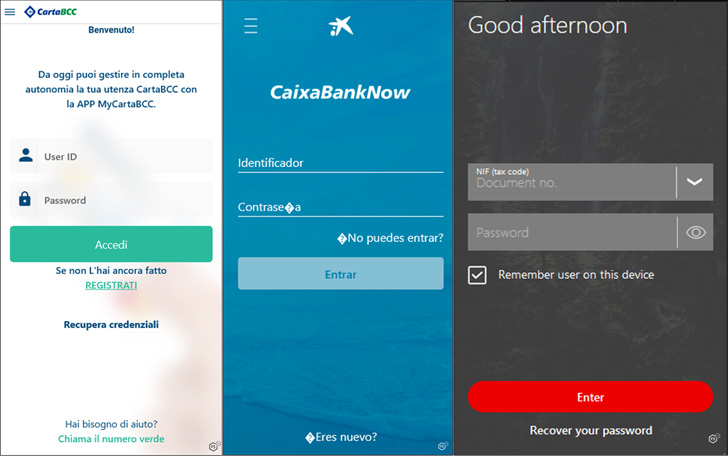

SOVA (có nghĩa là “Cú” trong tiếng Nga), được phát hiện lần đầu tiên vào tháng 8 năm 2021, đáng chú ý vì khả năng tiến hành các cuộc tấn công lớp phủ, hoạt động bằng cách hiển thị một trang lừa đảo bằng cách sử dụng WebView với một liên kết do máy chủ C2 cung cấp nếu nạn nhân mở một ứng dụng ngân hàng có trong danh sách mục tiêu đang hoạt động của nó.

Một số ngân hàng được MaliBot nhắm mục tiêu sử dụng cách tiếp cận này bao gồm UniCredit, Santander, CaixaBank và CartaBCC.

Dịch vụ trợ năng là một dịch vụ nền chạy trong các thiết bị Android để hỗ trợ người dùng khuyết tật. Từ lâu nó đã bị phần mềm gián điệp và trojan lợi dụng để nắm bắt nội dung thiết bị và chặn thông tin đăng nhập được nhập bởi những người dùng không nghi ngờ trên các ứng dụng khác.

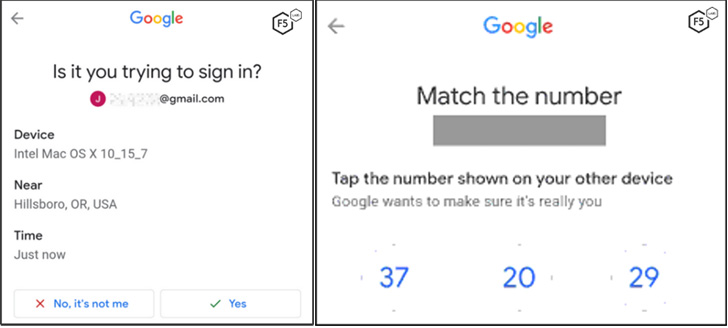

Bên cạnh việc có thể lấy mật khẩu và cookie của tài khoản Google của nạn nhân, phần mềm độc hại này được thiết kế để quét mã 2FA từ ứng dụng Google Authenticator cũng như lọc thông tin nhạy cảm như tổng số dư và cụm từ gốc từ ứng dụng Binance và Trust Wallet.

Hơn nữa, Malibot có khả năng vũ khí hóa quyền truy cập của mình vào API trợ năng để đánh bại các phương pháp xác thực hai yếu tố (2FA) của Google, chẳng hạn như lời nhắc của Google, ngay cả trong các trường hợp cố gắng đăng nhập vào tài khoản bằng thông tin đăng nhập bị đánh cắp từ một thiết bị chưa được biết đến trước đây.

Các nhà nghiên cứu cho biết: “Tính linh hoạt của phần mềm độc hại và khả năng kiểm soát mà nó mang lại cho những kẻ tấn công trên thiết bị có nghĩa là về nguyên tắc, nó có thể được sử dụng cho một loạt các cuộc tấn công hơn là đánh cắp thông tin đăng nhập và tiền điện tử,” các nhà nghiên cứu cho biết.

“Trên thực tế, bất kỳ ứng dụng nào sử dụng WebView đều có thể bị đánh cắp thông tin đăng nhập và cookie của người dùng.”

.