Có tới 29 mẫu bộ định tuyến khác nhau từ DrayTek đã được xác định là bị ảnh hưởng bởi lỗ hổng thực thi mã từ xa, chưa được xác thực, quan trọng mới, nếu bị khai thác thành công, có thể dẫn đến việc thiết bị bị xâm phạm hoàn toàn và truy cập trái phép vào mạng rộng hơn.

Nhà nghiên cứu Philippe Laulheret của Trellix cho biết: “Cuộc tấn công có thể được thực hiện mà không có sự tương tác của người dùng nếu giao diện quản lý của thiết bị đã được định cấu hình để hướng tới Internet. “Một cuộc tấn công bằng một cú nhấp chuột cũng có thể được thực hiện từ bên trong mạng LAN trong cấu hình thiết bị mặc định.”

Được nộp theo CVE-2022-32548, lỗ hổng bảo mật đã nhận được xếp hạng mức độ nghiêm trọng tối đa là 10,0 trên hệ thống tính điểm CVSS, do khả năng hoàn toàn cho phép kẻ thù chiếm quyền kiểm soát các bộ định tuyến.

Về cốt lõi, thiếu sót là kết quả của lỗ hổng tràn bộ đệm trong giao diện quản lý web (“/cgi-bin/wlogin.cgi”), có thể được vũ khí hóa bởi một tác nhân độc hại bằng cách cung cấp đầu vào được chế tạo đặc biệt.

“Hậu quả của cuộc tấn công này là sự tiếp quản của cái gọi là ‘DrayOS' thực thi các chức năng của bộ định tuyến,” Laulheret nói. “Trên các thiết bị có hệ điều hành Linux cơ bản (chẳng hạn như Vigor 3910), sau đó có thể chuyển sang hệ điều hành cơ bản và thiết lập một chỗ đứng đáng tin cậy trên thiết bị và mạng cục bộ.”

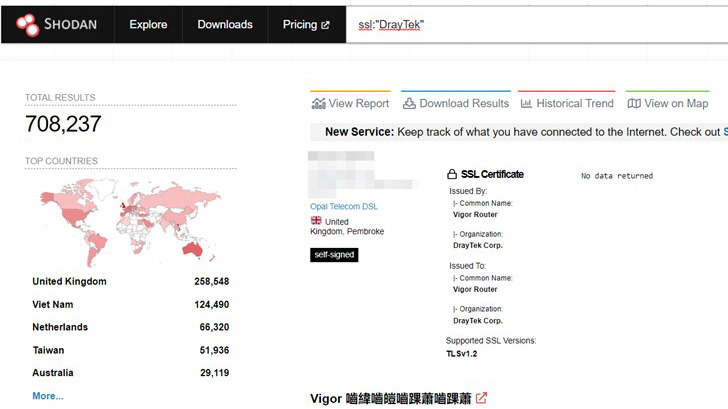

Hơn 200.000 thiết bị của nhà sản xuất Đài Loan được cho là có dịch vụ dễ bị tấn công hiện đang hiển thị trên internet và sẽ không yêu cầu sự tương tác của người dùng để bị khai thác.

Việc vi phạm một thiết bị mạng như Vigor 3910 không chỉ có thể khiến mạng mở ra các hành động nguy hiểm như đánh cắp thông tin xác thực và tài sản trí tuệ, hoạt động botnet hoặc cuộc tấn công ransomware mà còn gây ra tình trạng từ chối dịch vụ (DoS).

Tiết lộ được đưa ra chỉ hơn một tháng sau khi có thông tin rằng các bộ định tuyến của ASUS, Cisco, DrayTek và NETGEAR đang bị tấn công bởi một phần mềm độc hại mới có tên ZuoRAT nhắm mục tiêu vào các mạng Bắc Mỹ và Châu Âu.

Mặc dù không có dấu hiệu khai thác lỗ hổng bảo mật nào cho đến nay, nhưng bạn nên áp dụng các bản vá lỗi phần sụn càng sớm càng tốt để bảo mật trước các mối đe dọa tiềm ẩn.

“Các thiết bị Edge, chẳng hạn như bộ định tuyến Vigor 3910, sống ở ranh giới giữa mạng bên trong và bên ngoài,” Laulheret lưu ý. “Vì vậy, chúng là mục tiêu chính của tội phạm mạng và các tác nhân đe dọa. Việc xâm phạm từ xa các thiết bị biên có thể dẫn đến toàn bộ mạng nội bộ của doanh nghiệp bị xâm phạm.”

.