Khi tôi muốn biết các phương pháp hay nhất được công bố gần đây nhất về an ninh mạng, tôi truy cập Viện Tiêu chuẩn và Công nghệ Quốc gia (NIST). Từ các yêu cầu mật khẩu mới nhất (NIST 800-63) đến bảo mật IoT cho các nhà sản xuất (NISTIR 8259), NIST luôn là điểm khởi đầu. NIST đóng một vai trò quan trọng như một cơ quan thiết lập tiêu chuẩn của Hoa Kỳ, do tính chuyên nghiệp của tổ chức và các chuyên gia bên ngoài, những người giúp tạo ra các tài liệu NIST.

Khuôn khổ An ninh mạng NIST (CSF) lần đầu được phát hành vào năm 2014 và được cập nhật lần cuối vào năm 2018. Khuôn khổ cho phép các tổ chức cải thiện tính bảo mật và khả năng phục hồi của cơ sở hạ tầng quan trọng với một khuôn khổ được lập kế hoạch tốt và dễ sử dụng.

Sự phát triển không ngừng trong SaaS và những thay đổi lớn đối với môi trường làm việc do COVID-19 mang lại những thách thức an ninh mới. Mặc dù CSF đã được viết và cập nhật trong khi SaaS đang trên đà phát triển, nó vẫn hướng tới những thách thức bảo mật cơ sở hạ tầng quan trọng kế thừa cổ điển. Tuy nhiên, các tổ chức có thể ứng phó tốt hơn với những rủi ro mới bằng cách điều chỉnh CSF với môi trường làm việc hiện đại, dựa trên SaaS.

Cá nhân tôi yêu thích Framework này, nhưng sự thật mà nói, khi một người đọc sâu về Framework, sẽ thấy rõ sự phức tạp của nó và việc theo dõi nó có thể rất khó khăn. Bài viết này sẽ xem xét các yếu tố chính của CSF, chỉ ra các ưu điểm chính của nó và đề xuất các triển khai cho bảo mật SaaS.

Tìm hiểu cách tự động hóa việc tuân thủ NIST của tổ chức bạn

Tổng quan về NIST CSF

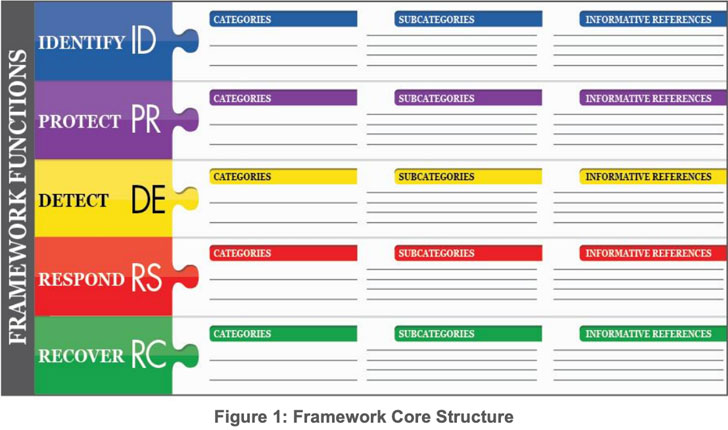

NIST CSF đưa ra năm chức năng bảo mật, sau đó chia chúng thành các danh mục và danh mục con. Các danh mục con chứa các điều khiển thực tế. Đối với mỗi danh mục con, CSF bao gồm danh sách các tham chiếu chéo đến các tiêu chuẩn và khuôn khổ nổi tiếng như ISO 27001, COBIT, NIST SP 800-53 và ANSI / ISA-62443.

Các tham chiếu chéo này giúp các tổ chức triển khai CSF và ánh xạ nó tới các khuôn khổ khác. Ví dụ: người quản lý bảo mật hoặc các thành viên khác trong nhóm có thể sử dụng các tài liệu tham khảo để biện minh cho các quyết định của họ bất kể công ty cần tuân thủ tiêu chuẩn bảo mật nào.

Trong một tài liệu duy nhất, Khung kết hợp nhiều phương pháp tiếp cận để đối phó với các mối đe dọa an ninh mạng. Điêu nay bao gôm:

thiết lập các thủ tục đào tạo xác định vai trò giám sát kiểm toán

Khung có cấu trúc cốt lõi năm giai đoạn: Xác định, Bảo vệ, Phát hiện, Phản hồi và Phục hồi. Tôi sẽ chia chúng thành những viên đạn cho bạn.

Nhận dạng

NIST định nghĩa hàm này như sau:

“Phát triển sự hiểu biết của tổ chức để quản lý rủi ro an ninh mạng đối với hệ thống, tài sản, dữ liệu và khả năng.”

Trong chức năng này, NIST bao gồm các danh mục điều khiển sau:

Quản lý tài sản Môi trường kinh doanh Quản trị rủi ro Đánh giá rủi ro Quản lý rủi ro Chiến lược quản lý rủi ro chuỗi cung ứng.

Bảo vệ

NIST định nghĩa hàm này như sau:

“Phát triển và thực hiện các biện pháp bảo vệ thích hợp để đảm bảo cung cấp các dịch vụ cơ sở hạ tầng quan trọng.”

Trong chức năng này, NIST bao gồm các danh mục điều khiển sau:

Nhận thức về Kiểm soát Truy cập và Đào tạo về Bảo mật Dữ liệu Quy trình và Quy trình Bảo vệ Thông tin Công nghệ Bảo vệ Bảo trì

Phát hiện

NIST định nghĩa hàm này như sau:

“Xây dựng và triển khai các hoạt động thích hợp để xác định sự xuất hiện của một sự kiện an ninh mạng”.

Trong chức năng này, NIST bao gồm các danh mục điều khiển sau:

Sự kiện và sự kiện bất thường Quy trình phát hiện giám sát liên tục bảo mật

Trả lời

NIST định nghĩa hàm này như sau:

“Xây dựng và triển khai các hoạt động thích hợp để hành động liên quan đến một sự kiện an ninh mạng được phát hiện”.

Trong chức năng này, NIST bao gồm các danh mục điều khiển sau:

Lập kế hoạch ứng phó, Phân tích Truyền thông Phân tích Giảm thiểu Cải thiện

Hồi phục

NIST định nghĩa hàm này như sau:

“Xây dựng và triển khai các hoạt động thích hợp để duy trì các kế hoạch về khả năng phục hồi và khôi phục bất kỳ khả năng hoặc dịch vụ nào đã bị suy giảm do sự kiện an ninh mạng”.

Trong chức năng này, NIST bao gồm các danh mục điều khiển sau:

Truyền thông Cải tiến Kế hoạch Phục hồi

Áp dụng CSF cho SaaS Security

Mặc dù chắc chắn là một mô hình trong các phương pháp hay nhất, nhưng Khung công tác là một thách thức để thực hiện.

Tìm hiểu thêm cách giải pháp Quản lý tư thế bảo mật SaaS (SSPM) có thể tự động hóa việc tuân thủ NIST trên toàn bộ khu vực SaaS của bạn.

Dữ liệu trong quá trình truyền tải được bảo vệ (PR.DS-2)

Một công ty sử dụng dịch vụ SaaS có thể tự hỏi làm thế nào điều này có liên quan đến họ. Họ có thể nghĩ rằng việc tuân thủ là trách nhiệm của nhà cung cấp SaaS. Tuy nhiên, tìm hiểu sâu hơn cho thấy rằng nhiều nhà cung cấp SaaS có các biện pháp bảo mật và người dùng phải chịu trách nhiệm về việc sử dụng chúng.

Ví dụ: quản trị viên không nên cho phép bất kỳ kết nối nào qua HTTP với dịch vụ SaaS. Chúng chỉ cho phép các kết nối HTTPS an toàn.

Các biện pháp bảo vệ chống rò rỉ dữ liệu được thực hiện (PR.DS-5)

Điều này có vẻ giống như một danh mục phụ nhỏ, nhưng bên dưới là một thứ khổng lồ. Rò rỉ dữ liệu là điều cực kỳ khó ngăn chặn. Việc áp dụng ứng dụng SaaS khiến việc này trở nên khó khăn hơn vì mọi người có thể chia sẻ và truy cập chúng từ mọi nơi trên thế giới.

Quản trị viên hoặc thành viên của văn phòng CISO nên đặc biệt lưu ý đến mối đe dọa này. DLP trong SaaS có thể bao gồm các biện pháp bảo mật như:

chia sẻ liên kết đến tệp thay vì tệp thực đặt ngày hết hạn cho liên kết vô hiệu hóa tùy chọn tải xuống nếu không cần thiết, chặn khả năng xuất dữ liệu trong phân tích dữ liệu Xác thực người dùng SaaS tăng cường ngăn chặn ghi miền địa phương trong giao tiếp Vai trò người dùng được xác định rõ của SaaS với số lượng giới hạn người dùng và quản trị viên cấp cao Danh tính và thông tin xác thực được cấp, quản lý, xác minh, thu hồi và kiểm toán cho các thiết bị, người dùng và quy trình được phép (PR.AC-1)

Khi một doanh nghiệp mở rộng quy mô lực lượng lao động và áp dụng SaaS, danh mục con này trở nên khó khăn hơn. Quản lý 50.000 người dùng chỉ trong năm SaaS có nghĩa là nhóm bảo mật cần quản lý 250.000 danh tính. Vấn đề này là có thật và phức tạp.

Thách thức hơn nữa, mỗi SaaS có một cách khác nhau để xác định danh tính, xem chúng và bảo mật danh tính. Thêm vào rủi ro, các ứng dụng SaaS không phải lúc nào cũng tích hợp với nhau, điều này có nghĩa là người dùng có thể tìm thấy mình với các đặc quyền khác nhau trên các hệ thống khác nhau. Sau đó, điều này dẫn đến các đặc quyền không cần thiết có thể tạo ra nguy cơ bảo mật tiềm ẩn.

Lá chắn thích ứng có thể giúp đáp ứng các yêu cầu của NIST CSF như thế nào

NIST CSF là một tiêu chuẩn công nghiệp về an ninh mạng ngày nay, nhưng để triển khai nó với các quy trình và thực hành thủ công điển hình là một cuộc chiến khó khăn. Vậy tại sao không tự động hóa?

Lá chắn thích ứng là một giải pháp Quản lý tư thế bảo mật SaaS (SSPM) có thể tự động hóa việc kiểm tra cấu hình và tuân thủ trong phạm vi SaaS. Adaptive Shield cho phép các nhóm bảo mật dễ dàng nhìn thấy và khắc phục các điểm yếu của cấu hình một cách nhanh chóng, đảm bảo tuân thủ các tiêu chuẩn của công ty và ngành, từ NIST CSF, cũng như các nhiệm vụ tuân thủ khác như soc 2 và CSA Cloud Controls Matrix.

.